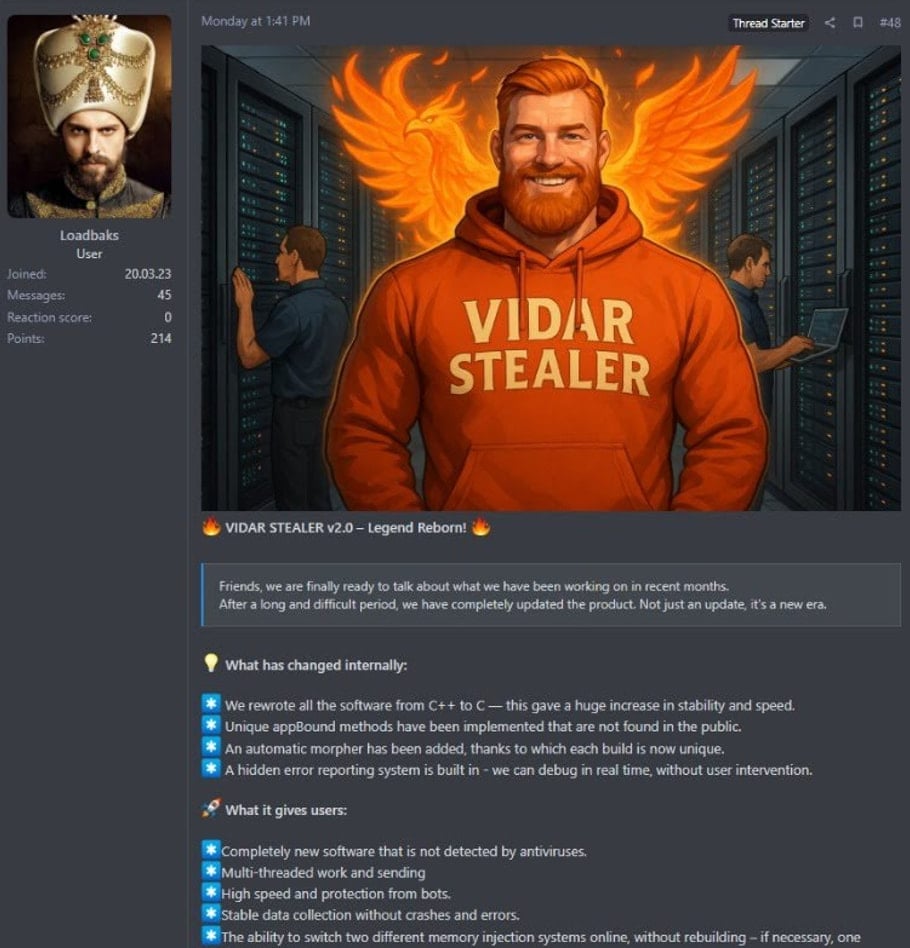

Οι ερευνητές ασφαλείας προειδοποιούν ότι οι μολύνσεις από το Vidar Stealer είναι πιθανό να αυξηθούν αφού ο προγραμματιστής κακόβουλου λογισμικού κυκλοφόρησε μια νέα κύρια έκδοση με αναβαθμισμένες δυνατότητες.

Σύμφωνα με μια ανακοίνωση από τον προγραμματιστή αυτόν τον μήνα, το Vidar 2.0 έχει ξαναγραφτεί σε C, υποστηρίζει την κλοπή δεδομένων πολλαπλών νημάτων, παρακάμπτει την κρυπτογράφηση που δεσμεύεται από την εφαρμογή του Chrome και διαθέτει πιο προηγμένους μηχανισμούς διαφυγής.

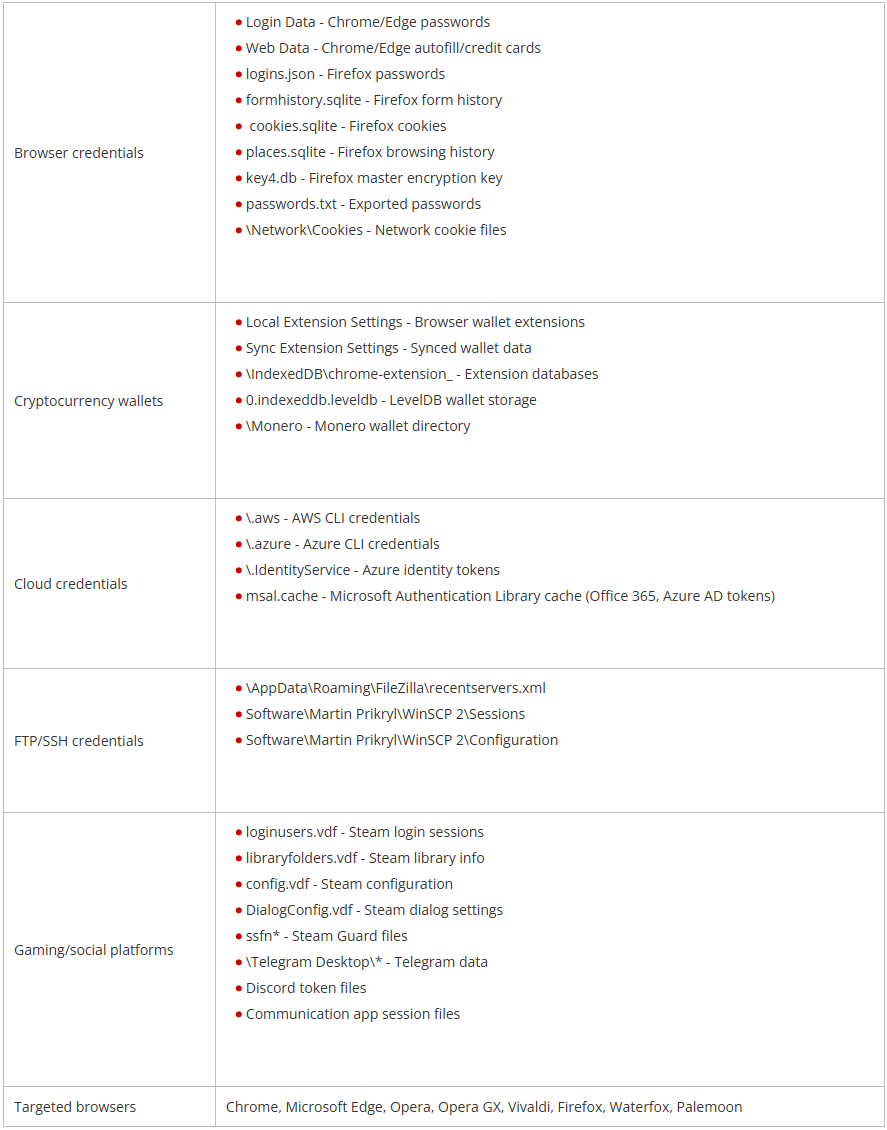

Το κακόβουλο λογισμικό Infostealer ειδικεύεται στην κλοπή δεδομένων από προγράμματα περιήγησης και άλλες εφαρμογές, συμπεριλαμβανομένων κωδικών πρόσβασης, πληροφοριών πιστωτικών καρτών και πληροφοριών πορτοφολιού κρυπτονομισμάτων.

Πηγή: Trend Micro

Η κυκλοφορία του Vidar 2.0 έρχεται σε μια στιγμή που η Lumma Stealer, ένας άλλος σημαντικός παίκτης στον τομέα, έχει δείξει ταχεία πτώση στη δραστηριότητα, μετά από μια εκστρατεία προσβολής εναντίον των βασικών χειριστών του.

Το Vidar 2.0 στοχεύει ένα ευρύ φάσμα δεδομένων, συμπεριλαμβανομένων των cookie και της αυτόματης συμπλήρωσης προγράμματος περιήγησης, επεκτάσεις πορτοφολιού κρυπτονομισμάτων και εφαρμογές επιτραπέζιου υπολογιστή, διαπιστευτήρια cloud, λογαριασμούς Steam, δεδομένα Telegram και Discord.

Πηγή: Trend Micro

Σύμφωνα με α έκθεση από τους ερευνητές της Trend Micro, η δραστηριότητα της Vidar έχει εκτοξευτεί από την κυκλοφορία της δεύτερης σημαντικής έκδοσής της, η οποία συνοδεύεται από τα ακόλουθα χαρακτηριστικά:

- Ολοκληρώστε την επανεγγραφή από C++ σε C, τώρα βασιζόμενη σε λιγότερες εξαρτήσεις και έχοντας καλύτερη πρωτογενή απόδοση με πολύ μικρότερο αποτύπωμα.

- Υποστήριξη CPU πολλαπλών νημάτων όπου τα νήματα εργασίας που κλέβουν δεδομένα δημιουργούνται ταυτόχρονα για να παραλληλιστεί η συλλογή και να μειωθεί ο χρόνος παραμονής.

- Εκτενείς έλεγχοι κατά της ανάλυσης, συμπεριλαμβανομένου του εντοπισμού σφαλμάτων, των ελέγχων χρονισμού, του χρόνου λειτουργίας και του προφίλ υλικού.

- Το Builder προσφέρει επιλογές πολυμορφισμού με βαριά ισοπέδωση ροής ελέγχου και αριθμητικές κατασκευές διακόπτη κατάστασης μηχανής, καθιστώντας τη στατική ανίχνευση πιο δύσκολη.

- Αποφυγή της προστασίας κρυπτογράφησης App-Bound του Chrome μέσω τεχνικών έγχυσης μνήμης.

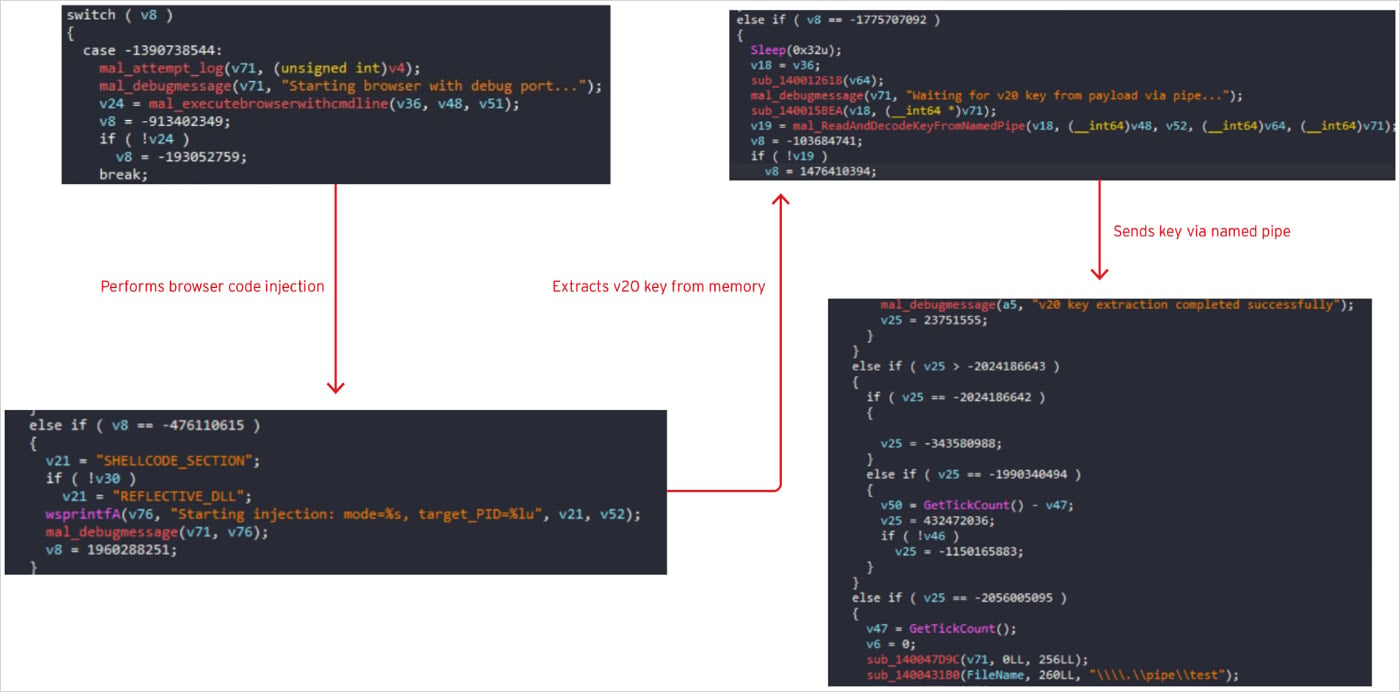

“Το κακόβουλο λογισμικό χρησιμοποιεί επίσης μια προηγμένη τεχνική που εκκινεί προγράμματα περιήγησης με ενεργοποιημένη τη διόρθωση σφαλμάτων και εισάγει κακόβουλο κώδικα απευθείας σε διαδικασίες του προγράμματος περιήγησης που εκτελούνται χρησιμοποιώντας είτε shellcode είτε ανακλαστική έγχυση DLL.” εξηγεί η Trend Micro.

“Το εισαγόμενο ωφέλιμο φορτίο εξάγει κλειδιά κρυπτογράφησης απευθείας από τη μνήμη του προγράμματος περιήγησης και, στη συνέχεια, επικοινωνεί τα κλεμμένα κλειδιά πίσω στη διαδικασία του κύριου κακόβουλου λογισμικού μέσω επώνυμων σωλήνων για την αποφυγή τεχνουργημάτων δίσκου.”

“Αυτή η προσέγγιση μπορεί να παρακάμψει τις προστασίες κρυπτογράφησης AppBound του Chrome κλέβοντας κλειδιά από την ενεργή μνήμη αντί να προσπαθεί να τα αποκρυπτογραφήσει από τον χώρο αποθήκευσης.”

Πηγή: Trend Micro

Η κρυπτογράφηση AppBound του Chrome, που εισήχθη τον Ιούλιο του 2024, έχει παρακαμφθεί από πολλές οικογένειες κακόβουλων προγραμμάτων κλοπής πληροφοριών με την πάροδο του χρόνου.

Μόλις το Vidar 2.0 συλλέξει όλα τα δεδομένα στα οποία μπορεί να έχει πρόσβαση στο μολυσμένο μηχάνημα, καταγράφει στιγμιότυπα οθόνης, συσκευάζει τα πάντα και τα στέλνει σε σημεία παράδοσης που περιλαμβάνουν bots του Telegram και διευθύνσεις URL που είναι αποθηκευμένες σε προφίλ Steam.

Οι ερευνητές της Trend Micro αναμένουν ότι το Vidar 2.0 θα γίνει πιο διαδεδομένο στις καμπάνιες μέχρι το 4ο τρίμηνο του 2025 καθώς «οι τεχνικές δυνατότητες του κακόβουλου λογισμικού, το αποδεδειγμένο ιστορικό προγραμματιστών από το 2018 και οι ανταγωνιστικές τιμές το τοποθετούν ως πιθανό διάδοχο της δεσπόζουσας θέσης της Lumma Stealer στην αγορά».

VIA: bleepingcomputer.com