Οι φορείς απειλών εκμεταλλεύονται ενεργά μια κρίσιμη ευπάθεια στην προσθήκη Post SMTP που είναι εγκατεστημένη σε περισσότερους από 400.000 ιστότοπους WordPress, για να πάρουν τον απόλυτο έλεγχο παραβιάζοντας λογαριασμούς διαχειριστή.

Το Post SMTP είναι μια δημοφιλής λύση παράδοσης email που διατίθεται στο εμπόριο ως πλούσια σε χαρακτηριστικά και πιο αξιόπιστη αντικατάσταση της προεπιλεγμένης συνάρτησης ‘wp_mail()’.

Στις 11 Οκτωβρίου, η εταιρεία ασφαλείας WordPress Wordfence έλαβε μια αναφορά από τον ερευνητή “netranger” σχετικά με ένα ζήτημα αποκάλυψης του αρχείου καταγραφής email που θα μπορούσε να χρησιμοποιηθεί για επιθέσεις εξαγοράς λογαριασμού.

Το ζήτημα, που παρακολουθείται ως CVE-2025-11833, έλαβε βαθμολογία κρίσιμης σοβαρότητας 9,8 και επηρεάζει όλες τις εκδόσεις του Post SMTP από 3.6.0 και παλαιότερες.

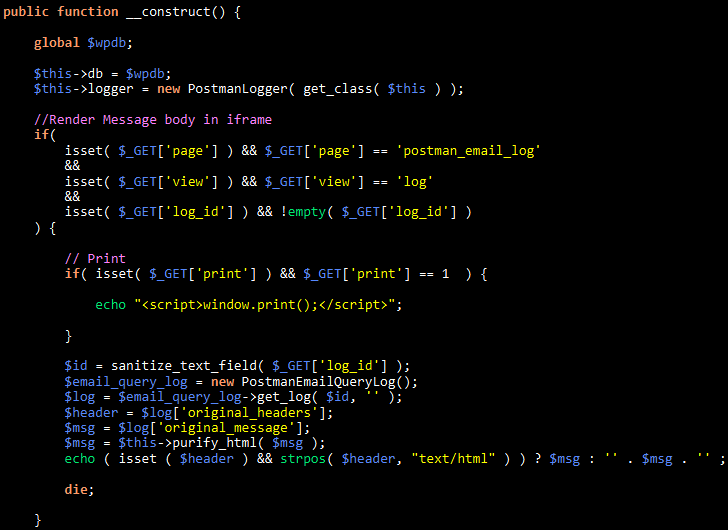

Η ευπάθεια προέρχεται από την έλλειψη ελέγχων εξουσιοδότησης στη συνάρτηση «_construct» της ροής «PostmanEmailLogs» της προσθήκης.

Αυτός ο κατασκευαστής αποδίδει απευθείας το καταγεγραμμένο περιεχόμενο email όταν του ζητηθεί χωρίς να πραγματοποιεί ελέγχους δυνατοτήτων, επιτρέποντας στους εισβολείς να διαβάζουν αυθαίρετα καταγεγραμμένα email.

Πηγή: Wordfence

Η έκθεση περιλαμβάνει μηνύματα επαναφοράς κωδικού πρόσβασης με συνδέσμους που επιτρέπουν την αλλαγή του κωδικού πρόσβασης διαχειριστή χωρίς την ανάγκη νόμιμου κατόχου λογαριασμού, κάτι που ενδέχεται να οδηγήσει σε ανάληψη λογαριασμού και πλήρη παραβίαση του ιστότοπου.

Το Wordfence επικύρωσε την εκμετάλλευση του ερευνητή στις 15 Οκτωβρίου και αποκάλυψε πλήρως το ζήτημα στον πωλητή, Saad Iqbal, την ίδια ημέρα.

Ένα patch έφτασε στις 29 Οκτωβρίου, με Post SMTP έκδοση 3.6.1. Με βάση Δεδομένα WordPress.orgπερίπου οι μισοί από τους χρήστες του plugin το έχουν κατεβάσει από την κυκλοφορία της ενημέρωσης κώδικα, αφήνοντας τουλάχιστον 210.000 ιστότοπους ευάλωτους σε επιθέσεις κατάληψης διαχειριστών.

Σύμφωνα με το Wordfence, οι χάκερ άρχισαν να εκμεταλλεύονται το CVE-2025-11833 την 1η Νοεμβρίου. Από τότε, η εταιρεία ασφαλείας έχει μπλοκάρει περισσότερες από 4.500 απόπειρες εκμετάλλευσης στους πελάτες της.

Δεδομένης της κατάστασης ενεργής εκμετάλλευσης, συνιστάται στους κατόχους ιστοτόπων που χρησιμοποιούν Post SMTP να μετακινηθούν στην έκδοση 3.6.1 αμέσως ή να απενεργοποιήσουν την προσθήκη.

Τον Ιούλιο, το PatchStack αποκάλυψε ότι το Post SMTP ήταν ευάλωτο σε ένα ελάττωμα που επέτρεπε στους χάκερ να έχουν πρόσβαση στα αρχεία καταγραφής email που περιείχαν πλήρες περιεχόμενο μηνυμάτων, ακόμη και από επίπεδο συνδρομητή.

Αυτό το ελάττωμα, που εντοπίστηκε ως CVE-2025-24000, είχε τον ίδιο αντίκτυπο με το CVE-2025-11833, επιτρέποντας σε μη εξουσιοδοτημένους χρήστες να ενεργοποιούν επαναφορές κωδικών πρόσβασης, να παρεμποδίζουν μηνύματα και να αναλαμβάνουν τον έλεγχο των λογαριασμών διαχειριστή.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com