Η λειτουργία φόρτωσης κακόβουλου λογισμικού Gootloader επέστρεψε μετά από απουσία 7 μηνών και εκτελεί και πάλι δηλητηρίαση SEO για την προώθηση ψεύτικων ιστότοπων που διανέμουν το κακόβουλο λογισμικό.

Το Gootloader είναι ένα πρόγραμμα φόρτωσης κακόβουλου λογισμικού που βασίζεται σε JavaScript και διαδίδεται μέσω ιστοτόπων που έχουν παραβιαστεί ή ελέγχονται από εισβολείς, που χρησιμοποιείται για να εξαπατήσει τους χρήστες να κατεβάσουν κακόβουλα έγγραφα.

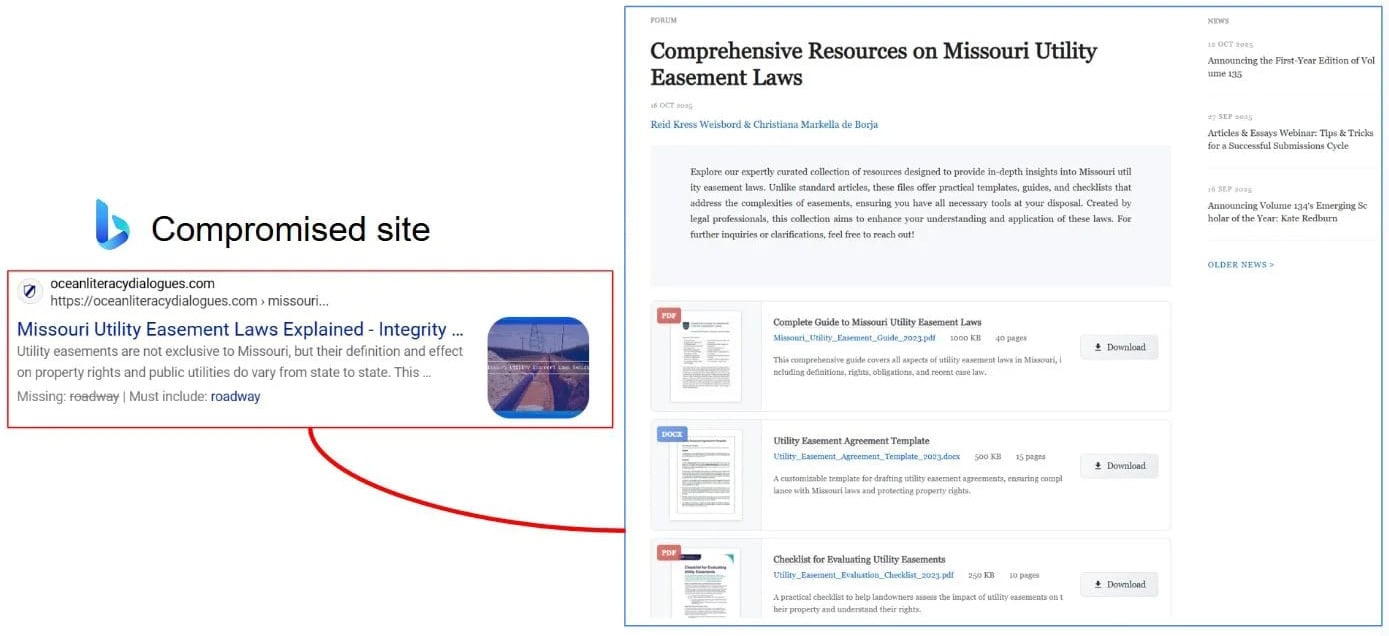

Οι ιστότοποι προωθούνται στις μηχανές αναζήτησης είτε μέσω διαφημίσεων είτε μέσω δηλητηρίασης βελτιστοποίησης μηχανών αναζήτησης (SEO), η οποία κατατάσσει έναν ιστότοπο υψηλότερα στα αποτελέσματα για μια συγκεκριμένη λέξη-κλειδί, όπως νομικά έγγραφα και συμφωνίες.

Πηγή: Ερευνητής του Gootloader

Στο παρελθόν, αυτοί οι ιστότοποι εμφάνιζαν ψεύτικους πίνακες μηνυμάτων που προσποιούνταν ότι συζητούσαν το ερώτημα των χρηστών, με ορισμένες αναρτήσεις που συνιστούσαν (κακόβουλα) πρότυπα εγγράφων που μπορούσαν να ληφθούν. Οι καμπάνιες SEO αργότερα άλλαξε στη χρήση ιστοτόπων που προσποιούνται ότι προσφέρουν δωρεάν πρότυπα για διάφορα νομικά έγγραφα.

Πηγή: Ερευνητής του Gootloader

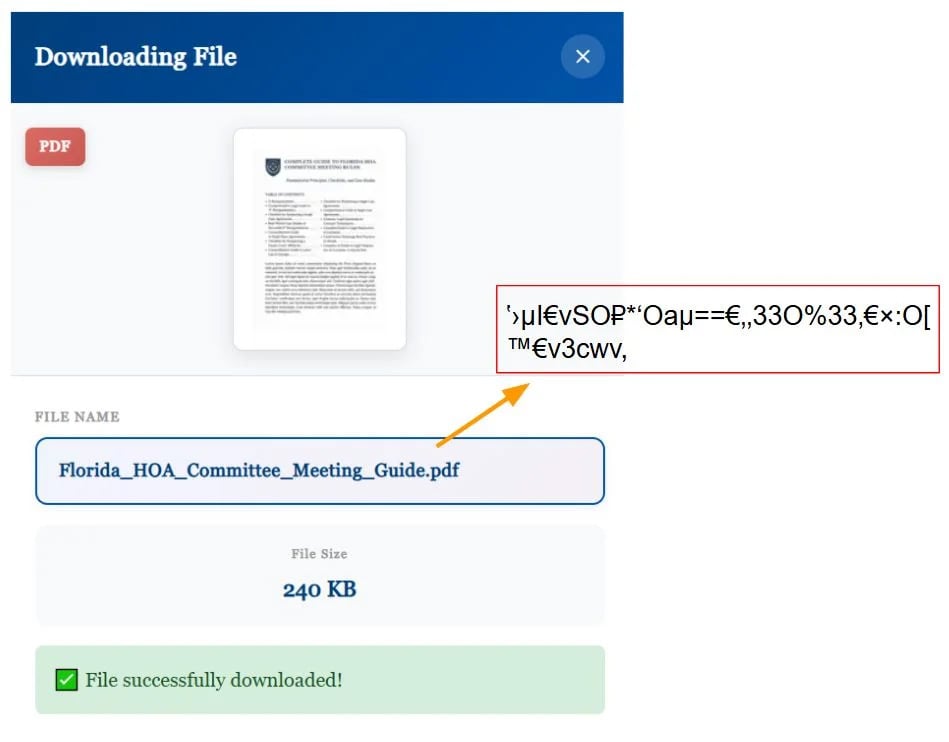

Όταν ένας επισκέπτης έκανε κλικ στο κουμπί “Λήψη εγγράφου”, ο ιστότοπος έλεγξε αν ήταν νόμιμος χρήστης και, εάν ναι, κατέβασε ένα αρχείο που περιέχει ένα κακόβουλο έγγραφο με επέκταση .js. Για παράδειγμα, το αρχείο θα μπορούσε να περιλαμβάνει ένα αρχείο με όνομα mutual_non_disclosure_agreement.js.

Το Gootloader θα εκτελούσε κατά την εκκίνηση του εγγράφου και θα κατέβαζε επιπλέον φορτία κακόβουλου λογισμικού στη συσκευή, συμπεριλαμβανομένων των Cobalt Strike, backdoors και bots που παρείχαν αρχική πρόσβαση σε εταιρικά δίκτυα. Άλλοι παράγοντες απειλών χρησιμοποίησαν στη συνέχεια αυτήν την πρόσβαση για να αναπτύξουν ransomware ή να πραγματοποιήσουν άλλες επιθέσεις.

Το Gootloader επιστρέφει

Ένας ερευνητής κυβερνοασφάλειας που λειτουργεί με το ψευδώνυμο “Gootloader” παρακολουθεί και διακόπτει ενεργά τη λειτουργία κακόβουλου λογισμικού εδώ και χρόνια υποβάλλοντας αναφορές κατάχρησης με παρόχους υπηρεσιών διαδικτύου και πλατφόρμες φιλοξενίας για την κατάργηση της υποδομής που ελέγχεται από τους εισβολείς.

Ο ερευνητής είπε στο BleepingComputer ότι οι δραστηριότητές του οδήγησαν στην ξαφνική διακοπή της λειτουργίας Gootloader στις 31 Μαρτίου 2025.

Ο ερευνητής και Άννα Φαμ των Huntress Labs αναφέρουν τώρα ότι το Gootloader επέστρεψε σε μια νέα καμπάνια που για άλλη μια φορά υποδύεται νομικά έγγραφα.

«Σε αυτήν την τελευταία καμπάνια, παρατηρήσαμε χιλιάδες μοναδικές λέξεις-κλειδιά κατανεμημένες σε 100 ιστότοπους», αναφέρει μια νέα ανάρτηση ιστολογίου από τον ερευνητή Gootloader. “Ο απώτερος στόχος παραμένει ο ίδιος: να πειστούν τα θύματα να κατεβάσουν ένα κακόβουλο αρχείο ZIP που περιέχει ένα αρχείο JScript (.JS) που δημιουργεί αρχική πρόσβαση για επακόλουθη δραστηριότητα — συνήθως οδηγεί σε ανάπτυξη ransomware.”

Πηγή: Huntress Labs

Ωστόσο, οι ερευνητές λένε ότι αυτή η νέα παραλλαγή χρησιμοποιεί μερικές τεχνικές για να αποφύγει τα εργαλεία αυτόματης ανάλυσης και τους ερευνητές ασφάλειας.

Ο Huntress διαπίστωσε ότι το JavaScript που προστέθηκε σε κακόβουλους ιστότοπους κρύβει τα πραγματικά ονόματα αρχείων χρησιμοποιώντας μια ειδική γραμματοσειρά Ιστού που αντικαθιστά τα γράμματα με σύμβολα που μοιάζουν.

Στην πηγή HTML, βλέπετε ανόητο κείμενο, αλλά όταν αποδίδεται η σελίδα, τα σχήματα της γραμματοσειράς που εναλλάσσονται με γλυφές εμφανίζουν κανονικές λέξεις, καθιστώντας δυσκολότερο για το λογισμικό ασφαλείας και τους ερευνητές να βρουν λέξεις-κλειδιά όπως “τιμολόγιο” ή “συμβόλαιο” στον πηγαίο κώδικα.

“Αντί να χρησιμοποιεί λειτουργίες αντικατάστασης OpenType ή πίνακες αντιστοίχισης χαρακτήρων, το πρόγραμμα φόρτωσης ανταλλάσσει ό,τι εμφανίζει στην πραγματικότητα κάθε γλυφό. Τα μεταδεδομένα της γραμματοσειράς εμφανίζονται απολύτως θεμιτά — ο χαρακτήρας “O” αντιστοιχεί σε ένα γλυφό με το όνομα “O”, ο χαρακτήρας “a” αντιστοιχεί σε μια γλυφή που ονομάζεται “a” και ούτω καθεξής,” εξηγεί η Huntress.

“Ωστόσο, οι πραγματικές διανυσματικές διαδρομές που ορίζουν αυτές τις γλυφές έχουν εναλλάσσεται. Όταν το πρόγραμμα περιήγησης ζητά το σχήμα για το γλυφό “O”, η γραμματοσειρά παρέχει τις διανυσματικές συντεταγμένες που σχεδιάζουν το γράμμα “F”. Ομοίως, το “a” σχεδιάζει το “l”, το “9” σχεδιάζει το “o” και οι ειδικοί χαρακτήρες Unicode, όπως “±” επαναφέρει τον κωδικό “±” ο πηγαίος κώδικας “±”. ως «Φλόριντα» στην οθόνη».

Πηγή: Huntress Labs

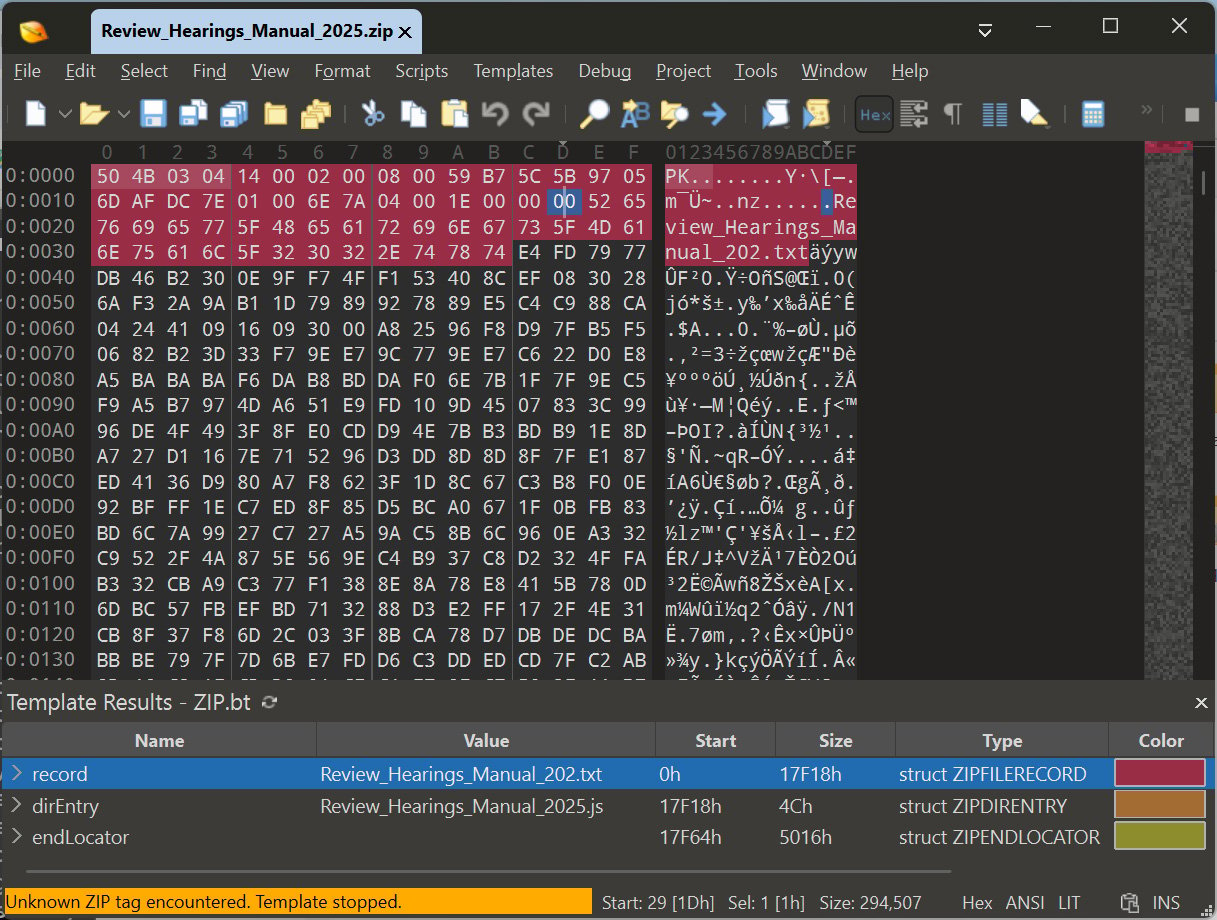

Ερευνητές από το Έκθεση DFIR ανακάλυψε επίσης ότι το Gootloader χρησιμοποιεί λανθασμένα αρχεία Zip για τη διανομή σεναρίων Gootloader από ιστότοπους που ελέγχονται από τους εισβολείς.

Αυτά τα αρχεία έχουν δημιουργηθεί έτσι ώστε όταν το ληφθέν αρχείο ZIP εξάγεται με την Εξερεύνηση των Windows, το κακόβουλο αρχείο JavaScript, Review_Hearings_Manual_2025.jsεξάγεται.

Ωστόσο, αυτό το ίδιο αρχείο, όταν εξάγεται στο VirusTotal, τα βοηθητικά προγράμματα zip της Python ή το 7-Zip, θα αποσυσκευάσει ένα αβλαβές αρχείο κειμένου με το όνομα Review_Hearings_Manual_202.txt.

Όπως μπορείτε να δείτε στην παρακάτω εικόνα του 010 Editor, το αρχείο περιέχει και τα δύο αρχεία, αλλά έχει κακή μορφή, με αποτέλεσμα να εξάγεται διαφορετικά ανάλογα με το εργαλείο που χρησιμοποιείται.

Πηγή: BleepingComputer

Δεν είναι σαφές εάν πρόκειται για το ίδιο τέχνασμα συνένωσης που περιγράφηκε το 2024 ή εάν χρησιμοποιούν μια νέα τεχνική για να κάνουν τα Windows να εξάγουν το αρχείο JS.

Τέλος, η καμπάνια ρίχνει την κερκόπορτα Supper SOCKS5 σε συσκευές, η οποία χρησιμοποιείται για την απομακρυσμένη πρόσβαση στο δίκτυο.

Το Supper backdoor είναι κακόβουλο λογισμικό που παρέχει απομακρυσμένη πρόσβαση σε μολυσμένες συσκευές και είναι γνωστό ότι χρησιμοποιείται από μια θυγατρική εταιρεία ransomware που παρακολουθείται ως Vanilla Tempest.

Αυτός ο παράγοντας απειλών έχει μακρά ιστορία στη διεξαγωγή επιθέσεων ransomware και πιστεύεται ότι ήταν θυγατρική των Inc, BlackCat, Quantum Locker, Zeppelin και Rhysida.

Στις επιθέσεις που παρατήρησε η Huntress, ο παράγοντας απειλής κινήθηκε γρήγορα μόλις μολυνθεί μια συσκευή, πραγματοποιώντας αναγνώριση εντός 20 λεπτών και τελικά σε κίνδυνο τον ελεγκτή τομέα εντός 17 ωρών.

Με το Gootloader να λειτουργεί ξανά, οι καταναλωτές και οι εταιρικοί χρήστες πρέπει να είναι προσεκτικοί στην αναζήτηση και τη λήψη νομικών συμφωνιών και προτύπων από τον ιστό.

Εκτός εάν ο ιστότοπος είναι γνωστός ότι προσφέρει τέτοιου είδους πρότυπα, θα πρέπει να αντιμετωπίζεται με καχυποψία και να αποφεύγεται.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com