Η Cisco προειδοποίησε αυτή την εβδομάδα ότι δύο τρωτά σημεία, τα οποία έχουν χρησιμοποιηθεί σε επιθέσεις zero-day, χρησιμοποιούνται τώρα για να αναγκάσουν τα τείχη προστασίας ASA και FTD σε βρόχους επανεκκίνησης.

Ο τεχνολογικός γίγαντας κυκλοφόρησε ενημερώσεις ασφαλείας στις 25 Σεπτεμβρίου για να αντιμετωπίσει τα δύο ελαττώματα ασφαλείας, δηλώνοντας ότι το CVE-2025-20362 επιτρέπει στους απομακρυσμένους παράγοντες απειλής να έχουν πρόσβαση σε περιορισμένα τελικά σημεία URL χωρίς έλεγχο ταυτότητας, ενώ το CVE-2025-20333 επιτρέπει στους επαληθευμένους εισβολείς να αποκτούν απομακρυσμένες συσκευές εκτέλεσης κώδικα σε vul.

Όταν είναι αλυσιδωτά, αυτά τα τρωτά σημεία επιτρέπουν σε απομακρυσμένους, μη πιστοποιημένους εισβολείς να αποκτήσουν τον πλήρη έλεγχο των μη επιδιορθωμένων συστημάτων.

Την ίδια μέρα, η CISA εξέδωσε μια οδηγία έκτακτης ανάγκης που διέταξε τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να προστατεύσουν τις συσκευές τείχους προστασίας Cisco από επιθέσεις που χρησιμοποιούν αυτήν την αλυσίδα εκμετάλλευσης εντός 24 ωρών. Η CISA τους έδωσε επίσης εντολή να αποσυνδέσουν τις συσκευές ASA που φτάνουν στο τέλος της υποστήριξης (EoS) από τα δίκτυα ομοσπονδιακών οργανισμών.

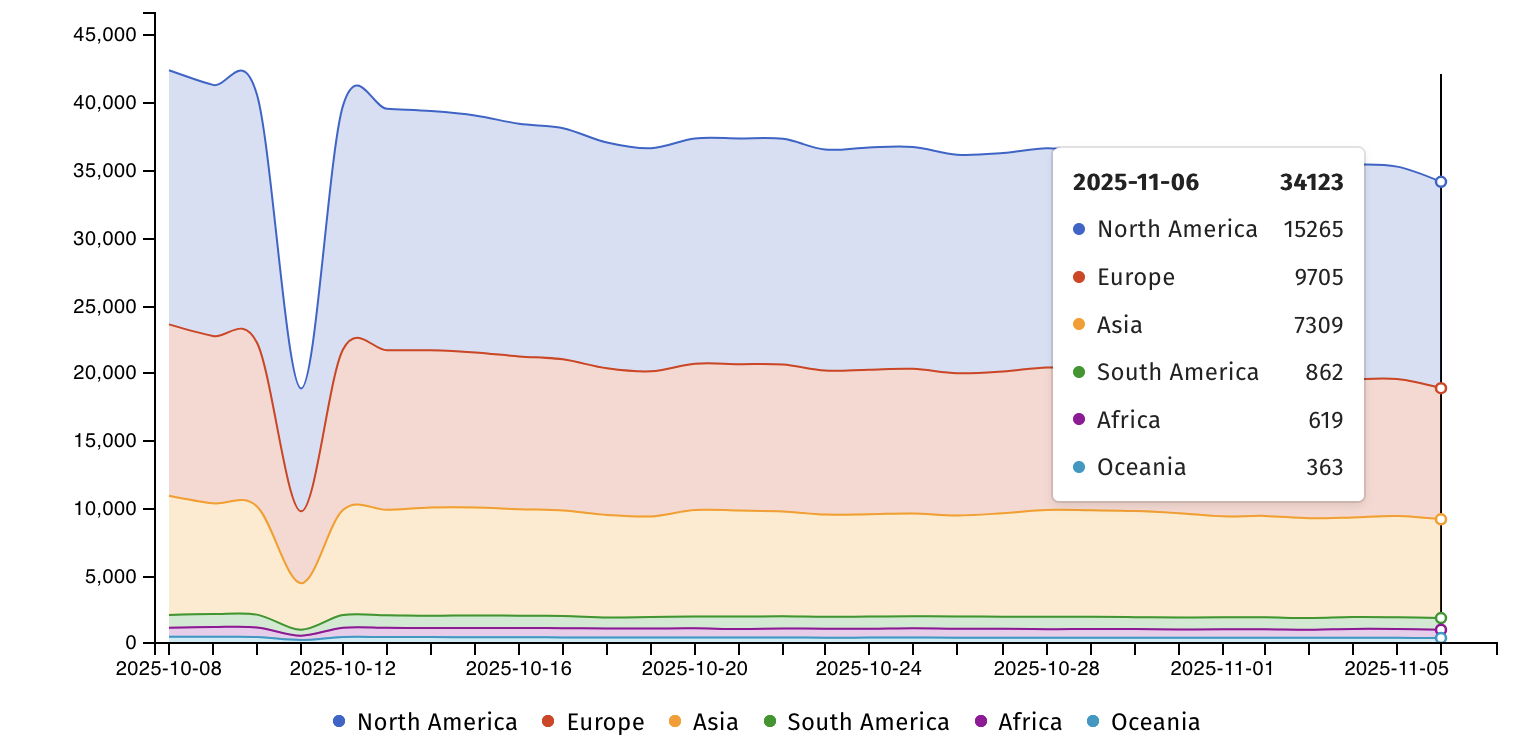

Η υπηρεσία παρακολούθησης απειλών Shadowserver παρακολουθεί αυτήν τη στιγμή πάνω από 34.000 περιπτώσεις ASA και FTD που εκτίθενται στο διαδίκτυο ευάλωτο σε επιθέσεις CVE-2025-20333 και CVE-2025-20362, από τα σχεδόν 50.000 μη επιδιορθωμένα τείχη προστασίας που εντόπισε τον Σεπτέμβριο.

Τώρα γίνεται εκμετάλλευση σε επιθέσεις DoS

“Η Cisco είχε προηγουμένως αποκαλύψει νέες ευπάθειες σε ορισμένες συσκευές Cisco ASA 5500-X που εκτελούν λογισμικό Cisco Secure Firewall ASA με ενεργοποιημένες υπηρεσίες ιστού VPN, που ανακαλύφθηκαν σε συνεργασία με αρκετούς κυβερνητικούς φορείς. Αποδώσαμε αυτές τις επιθέσεις στην ίδια ομάδα που χρηματοδοτείται από το κράτος πίσω από το 2024 ArcaneDoor λογισμικό διορθώσεων”, είπε στους πελάτες του 2024 fixesco. BleepingComputer αυτή την εβδομάδα.

“Στις 5 Νοεμβρίου 2025, η Cisco ενημερώθηκε για μια νέα παραλλαγή επίθεσης που στοχεύει συσκευές που εκτελούν εκδόσεις λογισμικού Cisco Secure ASA ή Cisco Secure FTD Software που επηρεάζονται από τα ίδια τρωτά σημεία. Αυτή η επίθεση μπορεί να προκαλέσει απροσδόκητη επαναφόρτωση των μη επιδιορθωμένων συσκευών, οδηγώντας σε συνθήκες άρνησης υπηρεσίας (DoS).

Η CISA και η Cisco συνέδεσαν τις επιθέσεις με την καμπάνια ArcaneDoor, η οποία εκμεταλλεύτηκε δύο άλλα σφάλματα zero-day του τείχους προστασίας της Cisco (CVE-2024-20353 και CVE-2024-20359) για παραβίαση κυβερνητικών δικτύων παγκοσμίως ξεκινώντας τον Νοέμβριο του 2023. Η ομάδα απειλών UAT4356 (που παρακολουθείται ως STORM-1849 από τη Microsoft) πίσω από τις επιθέσεις ArcaneDoor που είχε αναπτυχθεί προηγουμένως άγνωστη Χορευτής Γραμμής στη μνήμη shellcode loader και Line Runner κακόβουλο λογισμικό backdoor για τη διατήρηση της επιμονής σε παραβιασμένα συστήματα.

Στις 25 Σεπτεμβρίου, η Cisco διόρθωσε μια τρίτη κρίσιμη ευπάθεια (CVE-2025-20363) στο λογισμικό Cisco IOS και τείχος προστασίας, το οποίο μπορεί να επιτρέψει σε μη επαληθευμένους παράγοντες απειλής να εκτελούν αυθαίρετο κώδικα εξ αποστάσεως. Ωστόσο, δεν το συνέδεσε άμεσα με τις επιθέσεις που εκμεταλλεύονται τα CVE-2025-20362 και CVE-2025-20333, λέγοντας ότι η Ομάδα Αντιμετώπισης Συμβάντων Ασφάλειας Προϊόντων “δεν γνώριζε δημόσιες ανακοινώσεις ή κακόβουλη χρήση της ευπάθειας”.

Από τότε, οι εισβολείς άρχισαν να εκμεταλλεύονται μια άλλη ευπάθεια RCE που επιδιορθώθηκε πρόσφατα (CVE-2025-20352) σε συσκευές δικτύωσης Cisco για να αναπτύξουν κακόβουλο λογισμικό rootkit σε μη προστατευμένα κουτιά Linux.

Πιο πρόσφατα, την Πέμπτη, η Cisco κυκλοφόρησε ενημερώσεις ασφαλείας για να επιδιορθώσει κρίσιμα ελαττώματα ασφαλείας στο λογισμικό της Contact Center, οι οποίες θα μπορούσαν να επιτρέψουν στους εισβολείς να παρακάμψουν τον έλεγχο ταυτότητας (CVE-2025-20358) και εκτελέστε εντολές με δικαιώματα root (CVE-2025-20354).

“Συνιστούμε ανεπιφύλακτα σε όλους τους πελάτες να αναβαθμίσουν τις επιδιορθώσεις λογισμικού που περιγράφονται στις συμβουλές ασφαλείας μας”, πρόσθεσε η Cisco την Πέμπτη.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com