Η καμπάνια κακόβουλου λογισμικού GlassWorm, η οποία επηρέασε τις αγορές OpenVSX και Visual Studio Code τον περασμένο μήνα, επέστρεψε με τρεις νέες επεκτάσεις VSCode που έχουν ήδη ληφθεί πάνω από 10.000 φορές.

Το GlassWorm είναι μια καμπάνια και κακόβουλο λογισμικό που αξιοποιεί τις συναλλαγές Solana για να φέρει ένα ωφέλιμο φορτίο που στοχεύει τα διαπιστευτήρια λογαριασμού GitHub, NPM και OpenVSX, καθώς και δεδομένα πορτοφολιού κρυπτονομισμάτων από 49 επεκτάσεις.

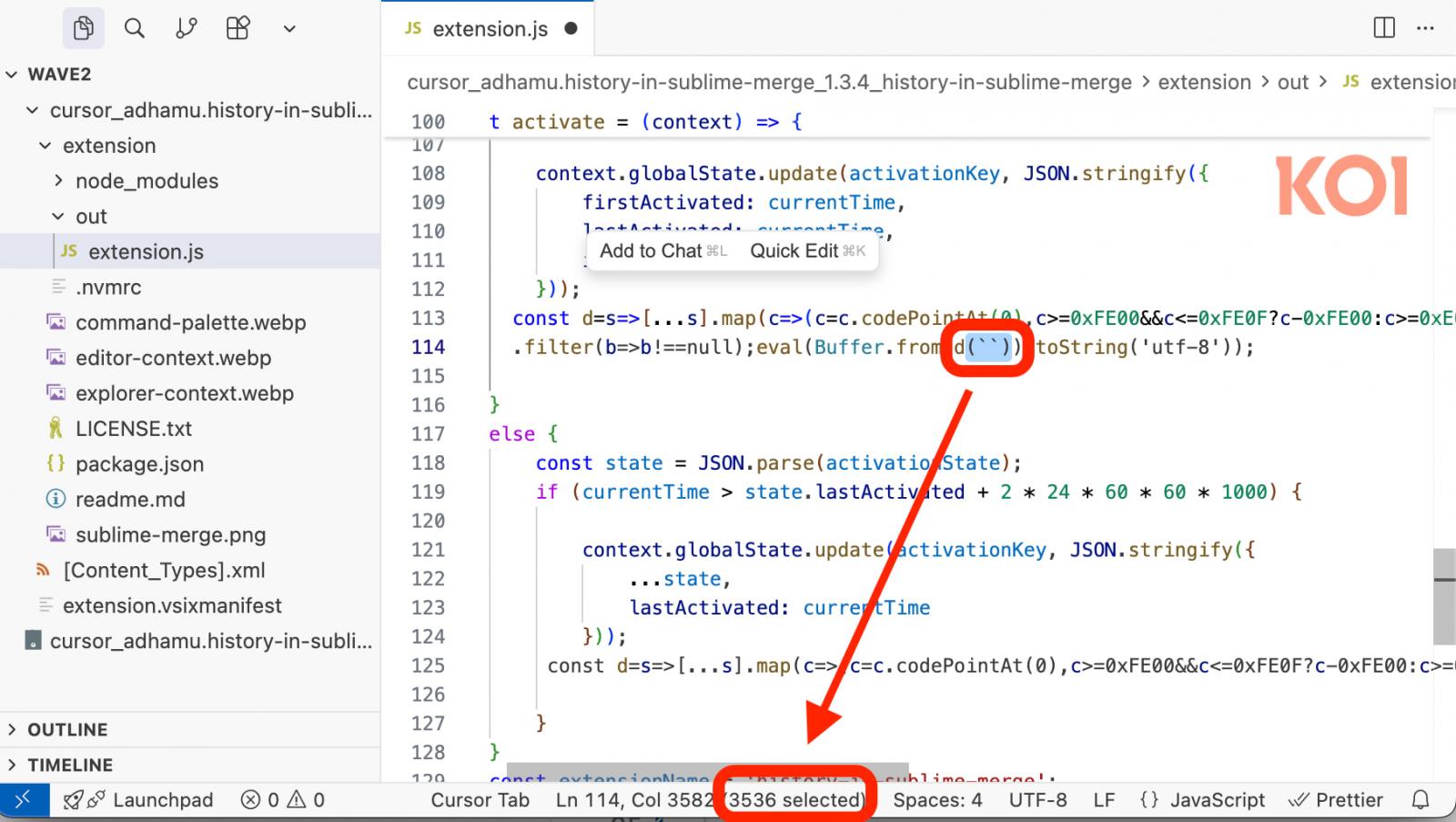

Το κακόβουλο λογισμικό χρησιμοποιεί αόρατους χαρακτήρες Unicode που εμφανίζονται ως κενοί, αλλά εκτελούνται ως JavaScript για τη διευκόλυνση κακόβουλων ενεργειών.

Εμφανίστηκε για πρώτη φορά μέσω 12 επεκτάσεων στις αγορές VS Code και OpenVSX της Microsoft, οι οποίες λήφθηκαν 35.800 φορές. Ωστόσο, πιστεύεται ότι ο αριθμός των λήψεων αυξήθηκε από τον παράγοντα της απειλής, καθιστώντας τον πλήρη αντίκτυπο της εκστρατείας άγνωστη.

Ως απόκριση σε αυτόν τον συμβιβασμό, το Open VSX περιστράφηκε τα διακριτικά πρόσβασης για έναν άγνωστο αριθμό λογαριασμών που παραβιάστηκαν από το GlassWorm, εφάρμοσε βελτιώσεις ασφαλείας και επισήμανε το συμβάν ως κλειστό.

Το GlassWorm επιστρέφει

Σύμφωνα με την Koi Security, η οποία παρακολουθούσε την καμπάνια, ο επιτιθέμενος έχει πλέον επιστρέψει στο OpenVSX, χρησιμοποιώντας την ίδια υποδομή αλλά με ενημερωμένα τελικά σημεία εντολών και ελέγχου (C2) και συναλλαγές Solana.

Οι τρεις επεκτάσεις OpenVSX που φέρουν το ωφέλιμο φορτίο GlassWorm είναι:

- ai-driven-dev.ai-driven-dev — 3.400 λήψεις

- adhamu.history-in-sublime-merge — 4.000 λήψεις

- yasuyuky.transient-emacs — 2.400 λήψεις

Η Koi Security λέει ότι και οι τρεις επεκτάσεις χρησιμοποιούν το ίδιο αόρατο τέχνασμα συσκότισης χαρακτήρων Unicode με τα αρχικά αρχεία. Προφανώς, αυτό παραμένει αποτελεσματικό στο να παρακάμψει τις άμυνες του OpenVSX που εισήχθη πρόσφατα.

Πηγή: Koi Security

Ως Το Aikido αναφέρθηκε νωρίτεραοι χειριστές GlassWorm δεν αποθαρρύνθηκαν από την έκθεση του περασμένου μήνα και είχαν ήδη στραφεί στο GitHub, αλλά η επιστροφή στο OpenVSX μέσω νέων επεκτάσεων δείχνει την πρόθεση να συνεχίσουν τη λειτουργία τους σε πολλές πλατφόρμες.

Εκτεθειμένη υποδομή επίθεσης

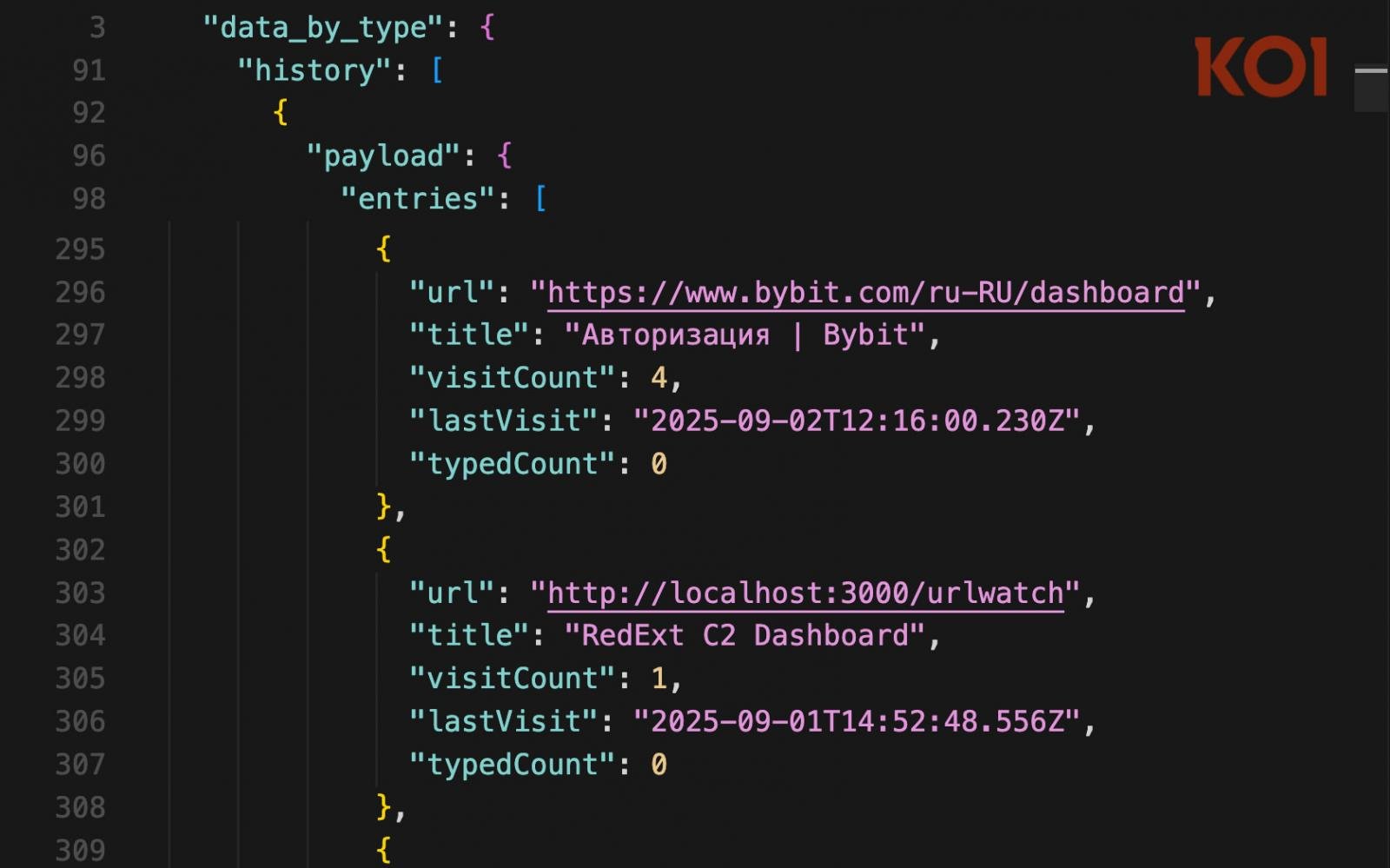

Μέσω μιας ανώνυμης συμβουλής, η Koi Security μπόρεσε να αποκτήσει πρόσβαση στον διακομιστή των εισβολέων και να λάβει βασικά δεδομένα για τα θύματα που επηρεάστηκαν από αυτήν την καμπάνια.

Τα δεδομένα που ανακτήθηκαν υποδεικνύουν παγκόσμια απήχηση, με το GlassWorm να βρίσκεται σε συστήματα στις Ηνωμένες Πολιτείες, τη Νότια Αμερική, την Ευρώπη, την Ασία και μια κυβερνητική οντότητα στη Μέση Ανατολή.

Όσον αφορά τους ίδιους τους χειριστές, η Koi αναφέρει ότι είναι ρωσόφωνοι και χρησιμοποιούν το πλαίσιο επέκτασης προγράμματος περιήγησης ανοιχτού κώδικα RedExt C2.

Πηγή: Koi Security

Οι ερευνητές μοιράστηκαν όλα τα δεδομένα με τις αρχές επιβολής του νόμου, συμπεριλαμβανομένων των αναγνωριστικών χρηστών για πολλαπλές ανταλλαγές κρυπτονομισμάτων και πλατφόρμες ανταλλαγής μηνυμάτων, ενώ συντονίζεται ένα σχέδιο ενημέρωσης των επηρεαζόμενων οργανισμών.

Η Koi Security είπε στο BleepingComputer ότι έχουν ταυτοποιήσει 60 διαφορετικά θύματα μέχρι στιγμής, σημειώνοντας ότι έχουν ανακτήσει μόνο μια μερική λίστα από ένα μόνο εκτεθειμένο τελικό σημείο.

Μέχρι στιγμής, οι τρεις επεκτάσεις με το ωφέλιμο φορτίο GlassWorm παραμένουν διαθέσιμες για λήψη στο OpenVSX.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com