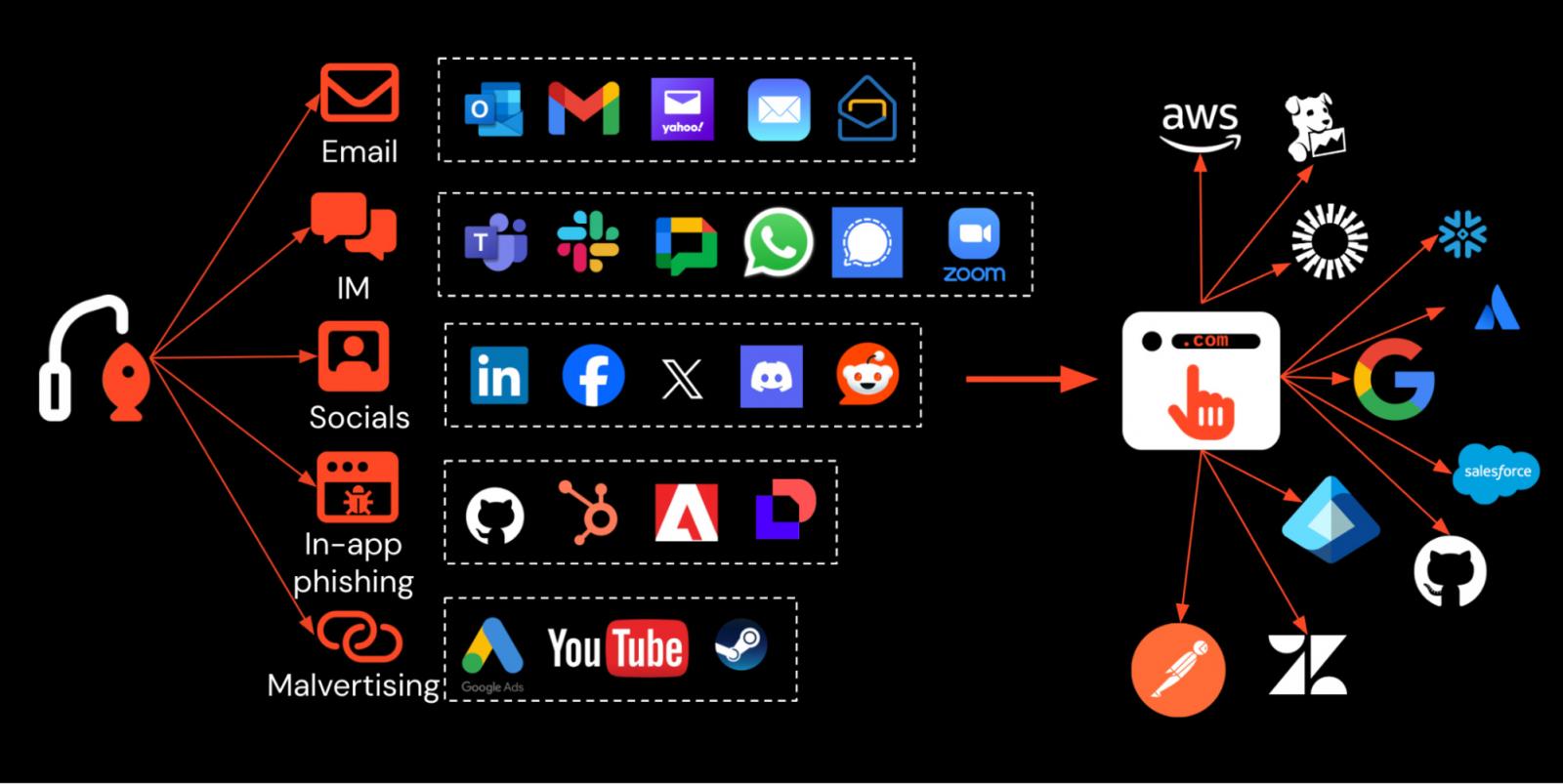

Οι επιθέσεις ηλεκτρονικού “ψαρέματος” δεν περιορίζονται πλέον στα εισερχόμενα email, με το 34% των επιθέσεων ηλεκτρονικού “ψαρέματος” να λαμβάνει χώρα πλέον μέσω καναλιών που δεν ανήκουν στο ηλεκτρονικό ταχυδρομείο, όπως μέσα κοινωνικής δικτύωσης, μηχανές αναζήτησης και εφαρμογές ανταλλαγής μηνυμάτων.

Ειδικότερα, το LinkedIn έχει γίνει εστία επιθέσεων phishing, και για καλό λόγο. Οι επιτιθέμενοι εκτελούν εξελιγμένες επιθέσεις ψαρέματος με δόρυ εναντίον στελεχών εταιρειών, με πρόσφατες καμπάνιες να στοχεύουν επιχειρήσεις σε χρηματοοικονομικές υπηρεσίες και τεχνολογία κατακόρυφα.

Ωστόσο, το ηλεκτρονικό “ψάρεμα” εκτός του ηλεκτρονικού ταχυδρομείου παραμένει σε πολύ χαμηλό επίπεδο – δεν προκαλεί έκπληξη αν σκεφτούμε ότι οι περισσότερες από τις μετρήσεις ηλεκτρονικού “ψαρέματος” του κλάδου προέρχονται από εργαλεία ασφάλειας ηλεκτρονικού ταχυδρομείου.

Η αρχική σας σκέψη μπορεί να είναι “γιατί με ενδιαφέρει να υφίστανται phish οι εργαζόμενοι στο LinkedIn;” Λοιπόν, ενώ το LinkedIn είναι μια προσωπική εφαρμογή, χρησιμοποιείται τακτικά για επαγγελματικούς σκοπούς, έχει πρόσβαση από εταιρικές συσκευές και οι εισβολείς στοχεύουν συγκεκριμένα επαγγελματικούς λογαριασμούς όπως το Microsoft Entra και το Google Workspace.

Έτσι, το phishing στο LinkedIn είναι μια βασική απειλή για την οποία οι επιχειρήσεις πρέπει να προετοιμαστούν σήμερα. Ακολουθούν 5 πράγματα που πρέπει να γνωρίζετε σχετικά με τους λόγους για τους οποίους οι εισβολείς κάνουν phishing στο LinkedIn — και γιατί είναι τόσο αποτελεσματικό.

1: Παρακάμπτει τα παραδοσιακά εργαλεία ασφαλείας

Τα DM του LinkedIn παρακάμπτουν εντελώς τα εργαλεία ασφάλειας email στα οποία βασίζονται οι περισσότεροι οργανισμοί για την προστασία από το ηλεκτρονικό ψάρεμα. Στην πράξη, οι εργαζόμενοι έχουν πρόσβαση στο LinkedIn από φορητούς υπολογιστές και τηλέφωνα εργασίας, αλλά οι ομάδες ασφαλείας δεν έχουν καμία ορατότητα σε αυτές τις επικοινωνίες. Αυτό σημαίνει ότι οι υπάλληλοι μπορούν να λάβουν μηνύματα από εξωτερικούς χρήστες στη συσκευή εργασίας τους χωρίς κανέναν κίνδυνο υποκλοπής email.

Για να κάνουν τα πράγματα χειρότερα, τα σύγχρονα κιτ phishing χρησιμοποιούν μια σειρά από τεχνικές αποφυγής συσκότισης, αντι-ανάλυσης και ανίχνευσης για να παρακάμψετε τα στοιχεία ελέγχου κατά του phishing που βασίζονται στην επιθεώρηση μιας ιστοσελίδας (όπως ρομπότ ασφαλείας ανίχνευσης ιστού) ή στην ανάλυση της κυκλοφορίας ιστού (όπως ένας διακομιστής μεσολάβησης ιστού). Αυτό αφήνει τους περισσότερους οργανισμούς να βασίζονται στην εκπαίδευση των χρηστών και στην αναφορά ως κύρια γραμμή άμυνας — όχι μια εξαιρετική κατάσταση.

Αλλά ακόμα και όταν εντοπιστεί και αναφερθεί από έναν χρήστη, τι μπορείτε πραγματικά να κάνετε για ένα phish του LinkedIn; Δεν μπορείτε να δείτε ποιοι άλλοι λογαριασμοί στοχεύτηκαν ή χτυπήθηκαν στη βάση χρηστών σας. Σε αντίθεση με το ηλεκτρονικό ταχυδρομείο, δεν υπάρχει τρόπος να ανακαλέσετε ή να θέσετε σε καραντίνα το ίδιο μήνυμα σε πολλούς χρήστες. Δεν υπάρχει κανόνας που να μπορείτε να τροποποιήσετε ή αποστολείς που μπορείτε να αποκλείσετε. Μπορείτε να αναφέρετε τον λογαριασμό και ίσως ο κακόβουλος λογαριασμός να παγώσει — αλλά ο εισβολέας πιθανότατα έχει πάρει αυτό που χρειαζόταν μέχρι τότε και έχει προχωρήσει.

Οι περισσότεροι οργανισμοί απλώς αποκλείουν τις εμπλεκόμενες διευθύνσεις URL. Αλλά αυτό δεν βοηθά πραγματικά όταν οι εισβολείς εναλλάσσουν γρήγορα τους τομείς ηλεκτρονικού “ψαρέματος” τους — από τη στιγμή που αποκλείετε έναν ιστότοπο, αρκετοί άλλοι έχουν ήδη πάρει τη θέση του. Είναι ένα παιχνίδι χτύπημα – και είναι στημένο εναντίον σας.

2: Είναι φθηνό, εύκολο και επεκτάσιμο για τους επιτιθέμενους

Υπάρχουν μερικά πράγματα που κάνουν το phishing μέσω LinkedIn πιο προσιτό από τις επιθέσεις phishing που βασίζονται σε email.

Με το ηλεκτρονικό ταχυδρομείο, είναι σύνηθες για τους εισβολείς να δημιουργούν τομείς ηλεκτρονικού ταχυδρομείου εκ των προτέρων, περνώντας από μια περίοδο προθέρμανσης για να αποκτήσουν φήμη τομέα και να περάσουν φίλτρα αλληλογραφίας. Η σύγκριση με εφαρμογές κοινωνικών μέσων όπως το LinkedIn θα ήταν η δημιουργία λογαριασμών, η δημιουργία συνδέσεων, η προσθήκη αναρτήσεων και περιεχομένου και η ένδυσή τους ώστε να φαίνονται νόμιμες.

Μόνο που είναι απίστευτα εύκολο να αναλάβεις απλώς τους νόμιμους λογαριασμούς. Το 60% των διαπιστευτηρίων στα αρχεία καταγραφής πληροφοριοκλοπών συνδέονται με λογαριασμούς μέσων κοινωνικής δικτύωσηςπολλές από τις οποίες στερούνται MFA (επειδή η υιοθέτηση MFA είναι πολύ χαμηλότερη σε ονομαστικά «προσωπικές» εφαρμογές όπου οι χρήστες δεν ενθαρρύνονται να προσθέσουν MFA από τον εργοδότη τους). Αυτό δίνει στους εισβολείς μια αξιόπιστη πλατφόρμα εκκίνησης για τις καμπάνιες τους, εισχωρώντας στο υπάρχον δίκτυο ενός λογαριασμού και εκμεταλλευόμενοι αυτήν την εμπιστοσύνη.

Ο συνδυασμός της πειρατείας νόμιμων λογαριασμών με την ευκαιρία που δίνεται από άμεσα μηνύματα με τεχνητή νοημοσύνη σημαίνει ότι οι εισβολείς μπορούν εύκολα να κλιμακώσουν την εμβέλειά τους στο LinkedIn.

3: Εύκολη πρόσβαση σε στόχους υψηλής αξίας

Όπως κάθε επαγγελματίας πωλήσεων γνωρίζει, η επανεξέταση του LinkedIn είναι ασήμαντη. Είναι εύκολο να χαρτογραφήσετε τα προφίλ LinkedIn ενός οργανισμού και να επιλέξετε κατάλληλους στόχους για προσέγγιση.

Στην πραγματικότητα, το LinkedIn είναι ήδη ένα κορυφαίο εργαλείο τόσο για τους κόκκινους συνεργάτες όσο και για τους επιτιθέμενους κατά τον εντοπισμό πιθανών στόχων κοινωνικής μηχανικής — π.χ. αναθεώρηση ρόλων εργασίας και περιγραφών για να εκτιμήσετε ποιοι λογαριασμοί έχουν τα επίπεδα πρόσβασης και τα προνόμια που χρειάζεστε για να ξεκινήσετε μια επιτυχημένη επίθεση.

Δεν υπάρχει ούτε έλεγχος ούτε φιλτράρισμα των μηνυμάτων του LinkedIn, ούτε προστασία από ανεπιθύμητα μηνύματα ή βοηθός που παρακολουθεί τα εισερχόμενα για εσάς. Είναι αναμφισβήτητα ο πιο άμεσος τρόπος για να φτάσετε στην επιθυμητή επαφή σας, και ως εκ τούτου ένα από τα καλύτερα μέρη για να ξεκινήσετε άκρως στοχευμένες επιθέσεις spear-phishing.

Οι εισβολείς στοχεύουν πλέον χρήστες μέσω του προγράμματος περιήγησης για να κλέψουν διαπιστευτήρια, να παραβιάσουν συνεδρίες και να παραβιάσουν λογαριασμούς SaaS.

Μάθετε πώς η ασφάλεια εξελίσσεται για να ανταποκριθεί σε αυτήν τη νέα πρόκληση με την ανίχνευση και την απόκριση απειλών σε πραγματικό χρόνο στο πρόγραμμα περιήγησης.

4: Οι χρήστες είναι πιο πιθανό να το ερωτευτούν

Η φύση των επαγγελματικών εφαρμογών δικτύωσης όπως το LinkedIn είναι ότι περιμένετε να συνδεθείτε και να αλληλεπιδράσετε με άτομα εκτός του οργανισμού σας. Στην πραγματικότητα, ένα στέλεχος υψηλής ισχύος είναι πολύ πιο πιθανό να ανοίξει και να απαντήσει σε ένα LinkedIn DM παρά ένα άλλο ανεπιθύμητο email.

Ιδιαίτερα όταν συνδυάζονται με παραβίαση λογαριασμού, τα μηνύματα από γνωστές επαφές είναι ακόμη πιο πιθανό να λάβουν απάντηση. Είναι το ισοδύναμο της ανάληψης ενός λογαριασμού email για μια υπάρχουσα επαγγελματική επαφή — η οποία υπήρξε η πηγή πολλών παραβιάσεων δεδομένων στο παρελθόν.

Οντως, Σε ορισμένες πρόσφατες περιπτώσεις, αυτές οι επαφές ήταν συνάδελφοι — έτσι είναι περισσότερο σαν ένας εισβολέας που αναλαμβάνει έναν από τους εταιρικούς λογαριασμούς email της εταιρείας σας και τον χρησιμοποιεί για να ψάρεμα τα στελέχη του C-Suite.

Σε συνδυασμό με το σωστό πρόσχημα (π.χ. αναζήτηση επείγουσας έγκρισης, ή εξέταση εγγράφου) και η πιθανότητα επιτυχίας αυξάνεται σημαντικά.

5: Οι πιθανές ανταμοιβές είναι τεράστιες

Ακριβώς επειδή αυτές οι επιθέσεις γίνονται μέσω μιας «προσωπικής» εφαρμογής δεν σημαίνει ότι ο αντίκτυπος είναι περιορισμένος. Είναι σημαντικό να σκεφτόμαστε τη μεγαλύτερη εικόνα.

Οι περισσότερες επιθέσεις phishing επικεντρώνονται σε βασικές εταιρικές πλατφόρμες cloud, όπως η Microsoft και η Google, ή σε εξειδικευμένους παρόχους ταυτότητας όπως η Okta. Η ανάληψη ενός από αυτούς τους λογαριασμούς δεν παρέχει απλώς πρόσβαση στις βασικές εφαρμογές και δεδομένα εντός της αντίστοιχης εφαρμογής, αλλά επιτρέπει επίσης στον εισβολέα να αξιοποιήσει το SSO για να συνδεθεί σε οποιαδήποτε συνδεδεμένη εφαρμογή στην οποία συνδέεται ο υπάλληλος.

Αυτό δίνει στον εισβολέα πρόσβαση σε σχεδόν κάθε βασική επιχειρηματική λειτουργία και σύνολο δεδομένων στον οργανισμό σας. Και από αυτό το σημείο, είναι επίσης πολύ πιο εύκολο να στοχεύσετε άλλους χρήστες αυτών των εσωτερικών εφαρμογών — χρησιμοποιώντας εφαρμογές ανταλλαγής επιχειρηματικών μηνυμάτων όπως Slack ή Teamsή τεχνικές όπως SAMLjacking για να μετατρέψετε μια εφαρμογή σε λάκκο για άλλους χρήστες που προσπαθούν να συνδεθούν.

Σε συνδυασμό με στελέχη του spear-phishing, η ανταμοιβή είναι σημαντική. Ένας συμβιβασμός ενός λογαριασμού μπορεί γρήγορα να οδηγήσει σε παραβίαση πολλών εκατομμυρίων δολαρίων σε όλη την επιχείρηση.

Και ακόμα κι αν ο εισβολέας καταφέρει να προσεγγίσει τον υπάλληλο σας μόνο από την προσωπική του συσκευή, αυτό μπορεί και πάλι να ξεπλυθεί σε συμβιβασμό εταιρικού λογαριασμού. Απλά κοιτάξτε το 2023 Παραβίαση Oktaόπου ένας εισβολέας εκμεταλλεύτηκε το γεγονός ότι ένας υπάλληλος της Okta είχε συνδεθεί σε ένα προσωπικό προφίλ Google στη συσκευή εργασίας του.

Αυτό σήμαινε ότι τυχόν διαπιστευτήρια που είχαν αποθηκευτεί στο πρόγραμμα περιήγησής τους συγχρονίστηκαν με την προσωπική τους συσκευή — συμπεριλαμβανομένων των διαπιστευτηρίων για 134 ενοικιαστές πελατών. Όταν η προσωπική τους συσκευή παραβιάστηκε, το ίδιο και ο λογαριασμός εργασίας τους.

Αυτό δεν είναι απλώς ένα πρόβλημα με το LinkedIn

Με τις σύγχρονες εργασίες να συμβαίνουν σε ένα δίκτυο αποκεντρωμένων εφαρμογών Διαδικτύου και με πιο ποικίλα κανάλια επικοινωνίας εκτός email, είναι πιο δύσκολο από ποτέ να εμποδίσουμε τους χρήστες να αλληλεπιδρούν με κακόβουλο περιεχόμενο.

Οι επιτιθέμενοι μπορούν να παραδίδουν συνδέσμους μέσω εφαρμογών άμεσων μηνυμάτων, μέσων κοινωνικής δικτύωσης, SMS, κακόβουλων διαφημίσεων και χρησιμοποιώντας τη λειτουργία αγγελιοφόρου εντός εφαρμογής, καθώς και να στέλνουν email απευθείας από τις υπηρεσίες SaaS για να παρακάμψουν τους ελέγχους που βασίζονται σε email.

Ομοίως, υπάρχουν τώρα εκατοντάδες εφαρμογές ανά επιχείρηση προς στόχευση, με διαφορετικά επίπεδα διαμόρφωσης ασφαλείας λογαριασμού.

Σταματήστε το phishing όπου συμβαίνει: στο πρόγραμμα περιήγησης

Το ηλεκτρονικό ψάρεμα έχει μετακινηθεί έξω από το γραμματοκιβώτιο — είναι σημαντικό να το κάνει και η ασφάλεια.

Για να αντιμετωπίσουν τις σύγχρονες επιθέσεις phishing, οι οργανισμοί χρειάζονται μια λύση που να εντοπίζει και να αποκλείει το phishing σε όλες τις εφαρμογές και τους φορείς παράδοσης.

Push Security βλέπει αυτό που βλέπουν οι χρήστες σας. Δεν έχει σημασία το κανάλι παράδοσης ή οι μέθοδοι αποφυγής εντοπισμού που χρησιμοποιούνται, το Push τερματίζει την επίθεση σε πραγματικό χρόνο, καθώς ο χρήστης φορτώνει την κακόβουλη σελίδα στο πρόγραμμα περιήγησής του — αναλύοντας τον κώδικα σελίδας, τη συμπεριφορά και την αλληλεπίδραση του χρήστη σε πραγματικό χρόνο.

Δεν κάνουμε μόνο αυτό: Το Push αποκλείει επιθέσεις που βασίζονται σε πρόγραμμα περιήγησης, όπως το phishing AiTM, το γέμισμα διαπιστευτηρίων, τις κακόβουλες επεκτάσεις προγράμματος περιήγησης, τις κακόβουλες επιχορηγήσεις OAuth, το ClickFix και την παραβίαση περιόδων σύνδεσης.

Μπορείτε επίσης να χρησιμοποιήσετε το Push για να βρείτε και να διορθώσετε προληπτικά ευπάθειες στις εφαρμογές που χρησιμοποιούν οι υπάλληλοί σας, όπως συνδέσεις φάντασμα, κενά κάλυψης SSO, κενά MFA και ευάλωτοι κωδικοί πρόσβασης.

Μπορείτε ακόμη να δείτε πού έχουν συνδεθεί οι εργαζόμενοι σε προσωπικούς λογαριασμούς στο πρόγραμμα περιήγησης εργασίας τους (για να αποτρέψετε καταστάσεις όπως η παραβίαση του Okta του 2023 που αναφέρθηκε προηγουμένως).

Για να μάθετε περισσότερα για το Push, δείτε την πιο πρόσφατη επισκόπηση προϊόντων μας ή κλείστε λίγο χρόνο με έναν από την ομάδα μας για μια ζωντανή επίδειξη.

Χορηγός και γραμμένος από Push Security.

VIA: bleepingcomputer.com