Η λειτουργία του infostealer Rhadamanthys έχει διακοπεί, με πολλούς «πελάτες» του malware-as-a-service να αναφέρουν ότι δεν έχουν πλέον πρόσβαση στους διακομιστές τους.

Το Rhadamanthys είναι ένα κακόβουλο λογισμικό κλοπής πληροφοριών που κλέβει διαπιστευτήρια και cookie ελέγχου ταυτότητας από προγράμματα περιήγησης, προγράμματα-πελάτες ηλεκτρονικού ταχυδρομείου και άλλες εφαρμογές. Συνήθως διανέμεται μέσω καμπανιών που προωθούνται ως ρωγμές λογισμικού, βίντεο YouTube ή κακόβουλες διαφημίσεις αναζήτησης.

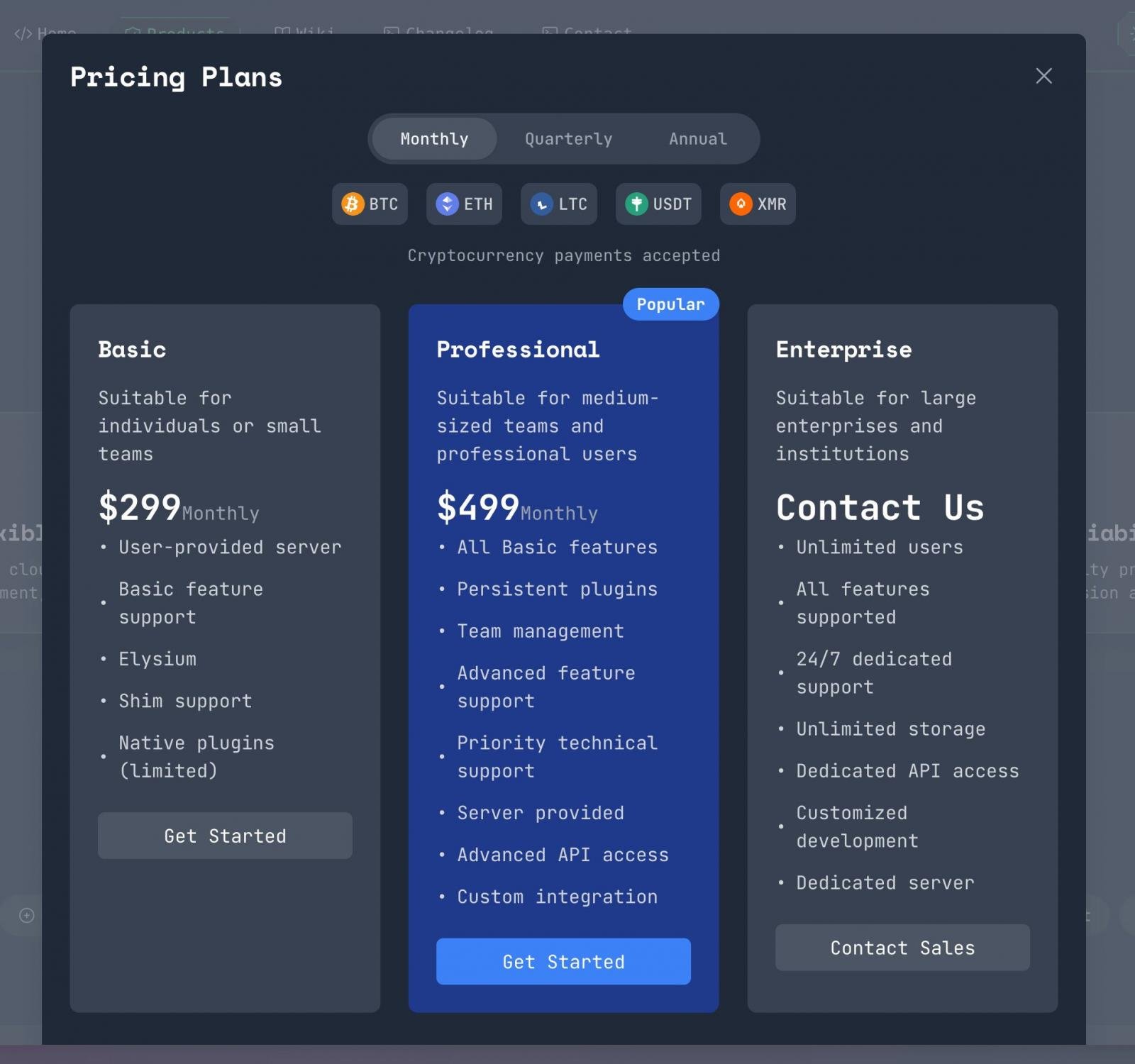

Το κακόβουλο λογισμικό προσφέρεται σε ένα μοντέλο συνδρομής, όπου οι εγκληματίες του κυβερνοχώρου πληρώνουν στον προγραμματιστή μια μηνιαία χρέωση για πρόσβαση στο κακόβουλο λογισμικό, την υποστήριξη και έναν πίνακα ιστού που χρησιμοποιείται για τη συλλογή κλεμμένων δεδομένων.

Σύμφωνα με ερευνητές κυβερνοασφάλειας γνωστούς ως g0njxa και Gi7w0rmπου και οι δύο παρακολουθούν λειτουργίες κακόβουλου λογισμικού όπως το Rhadamanthys, αναφέρουν ότι οι εγκληματίες του κυβερνοχώρου που εμπλέκονται στην επιχείρηση ισχυρίζονται ότι οι αρχές επιβολής του νόμου απέκτησαν πρόσβαση στα πάνελ ιστού τους.

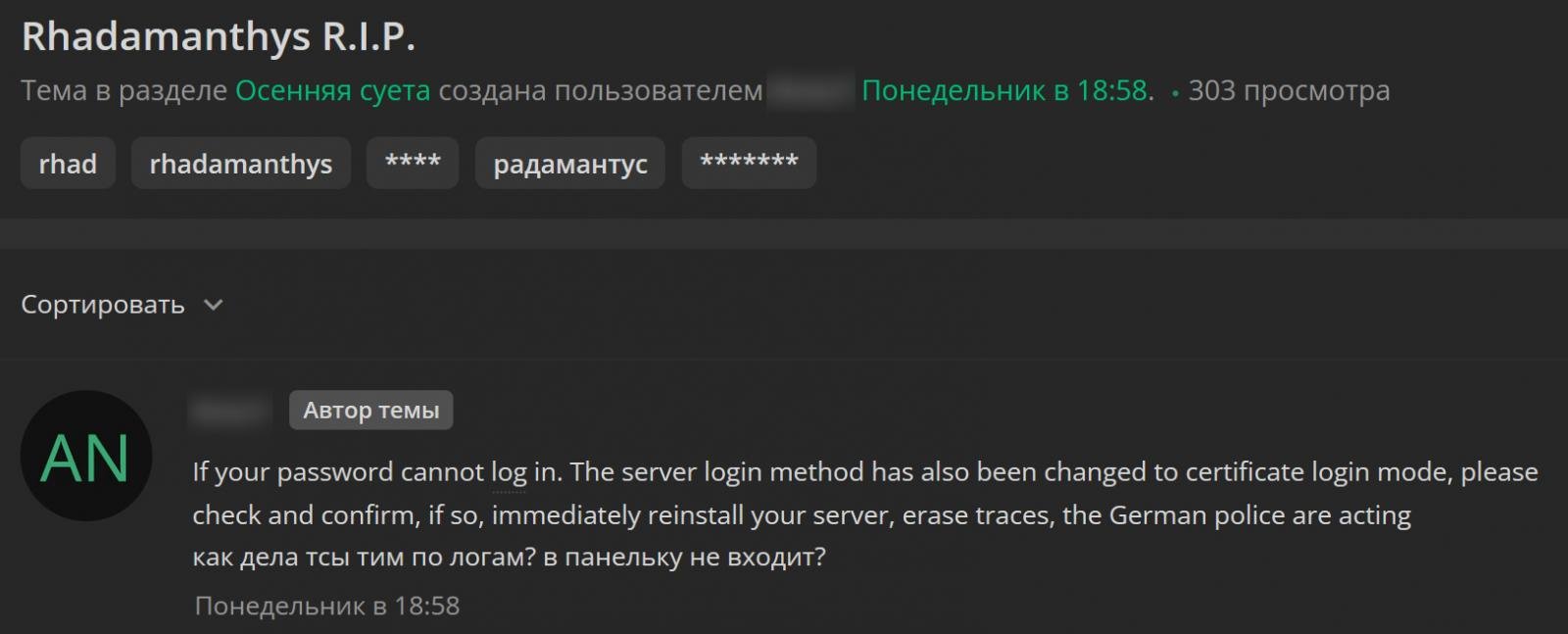

Σε μια ανάρτηση σε ένα φόρουμ hacking, ορισμένοι πελάτες δηλώνουν ότι έχασαν την πρόσβαση SSH στους πίνακες ιστού Rhadamanthys, οι οποίοι πλέον απαιτούν πιστοποιητικό για να συνδεθούν και όχι τον συνηθισμένο κωδικό πρόσβασης root.

“Εάν ο κωδικός πρόσβασής σας δεν μπορεί να συνδεθεί. Η μέθοδος σύνδεσης διακομιστή έχει επίσης αλλάξει σε λειτουργία σύνδεσης πιστοποιητικού, ελέγξτε και επιβεβαιώστε, εάν ναι, εγκαταστήστε αμέσως ξανά τον διακομιστή σας, διαγράψτε τα ίχνη, η γερμανική αστυνομία ενεργεί”, έγραψε ένας από τους πελάτες.

Ένας άλλος συνδρομητής του Rhadamanthys ισχυρίστηκε ότι αντιμετώπιζε τα ίδια προβλήματα, καθώς η πρόσβαση SSH του διακομιστή τους απαιτεί πλέον επίσης συνδέσεις βάσει πιστοποιητικών.

“Επιβεβαιώνω ότι οι επισκέπτες επισκέφτηκαν τον διακομιστή μου και ο κωδικός πρόσβασης διαγράφηκε. Η σύνδεση του rootServer βασίστηκε αυστηρά σε πιστοποιητικά, επομένως έπρεπε να διαγράψω αμέσως τα πάντα και να απενεργοποιήσω τον διακομιστή. Όσοι τον εγκατέστησαν χειροκίνητα μάλλον δεν έπαθαν τίποτα, αλλά αυτοί που τον εγκατέστησαν μέσω του “έξυπνου πίνακα” χτυπήθηκαν σκληρά”, έγραψε ένας άλλος συνδρομητής.

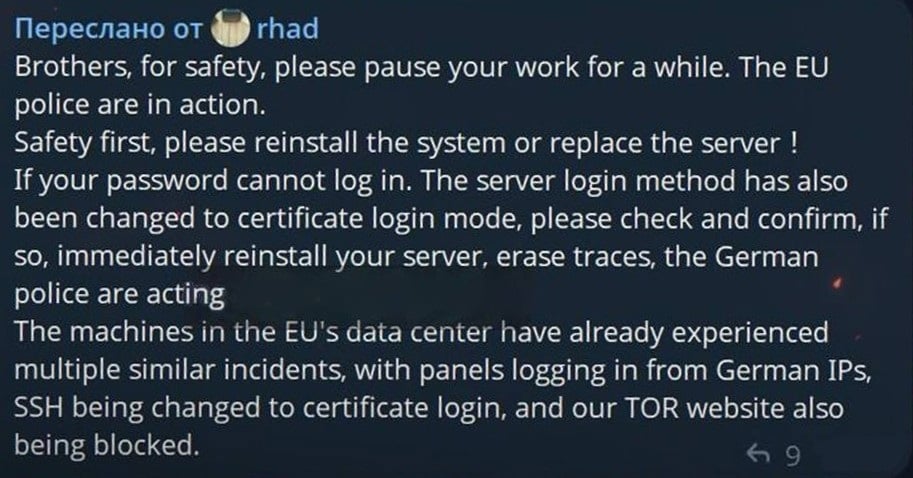

Ένα μήνυμα από τον προγραμματιστή Rhadamanthys λέει ότι πιστεύουν ότι η γερμανική επιβολή του νόμου βρίσκεται πίσω από τη διαταραχή, καθώς οι πίνακες ιστού που φιλοξενούνται σε κέντρα δεδομένων της ΕΕ είχαν γερμανικές διευθύνσεις IP που συνδέονταν πριν οι εγκληματίες του κυβερνοχώρου χάσουν την πρόσβαση.

Ο G0njxa είπε στο BleepingComputer ότι οι ιστότοποι Tor onion για τη λειτουργία κακόβουλου λογισμικού είναι επίσης εκτός σύνδεσης, αλλά επί του παρόντος δεν διαθέτουν banner κατάσχεσης της αστυνομίας, επομένως δεν είναι σαφές ποιος ακριβώς βρίσκεται πίσω από τη διακοπή.

Πολλοί ερευνητές που έχουν μιλήσει στο BleepingComputer πιστεύουν ότι αυτή η διακοπή μπορεί να σχετίζεται με μια επερχόμενη ανακοίνωση από Operation Endgameμια εν εξελίξει δράση επιβολής του νόμου που στοχεύει λειτουργίες κακόβουλου λογισμικού ως υπηρεσία.

Το Operation Endgame βρίσκεται πίσω από πολλές διακοπές από τότε που κυκλοφόρησε, συμπεριλαμβανομένης της υποδομής ransomware και του ιστότοπου AVCheck, των λειτουργιών κακόβουλου λογισμικού SmokeLoader, DanaBot, IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader και SystemBC.

Ο ιστότοπος Operation Endgame έχει επί του παρόντος ένα χρονόμετρο που δηλώνει ότι η νέα ενέργεια θα αποκαλυφθεί την Πέμπτη.

Η BleepingComputer επικοινώνησε με τη γερμανική αστυνομία, την Europol και το FBI, αλλά δεν έχει λάβει απάντηση αυτή τη στιγμή.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com