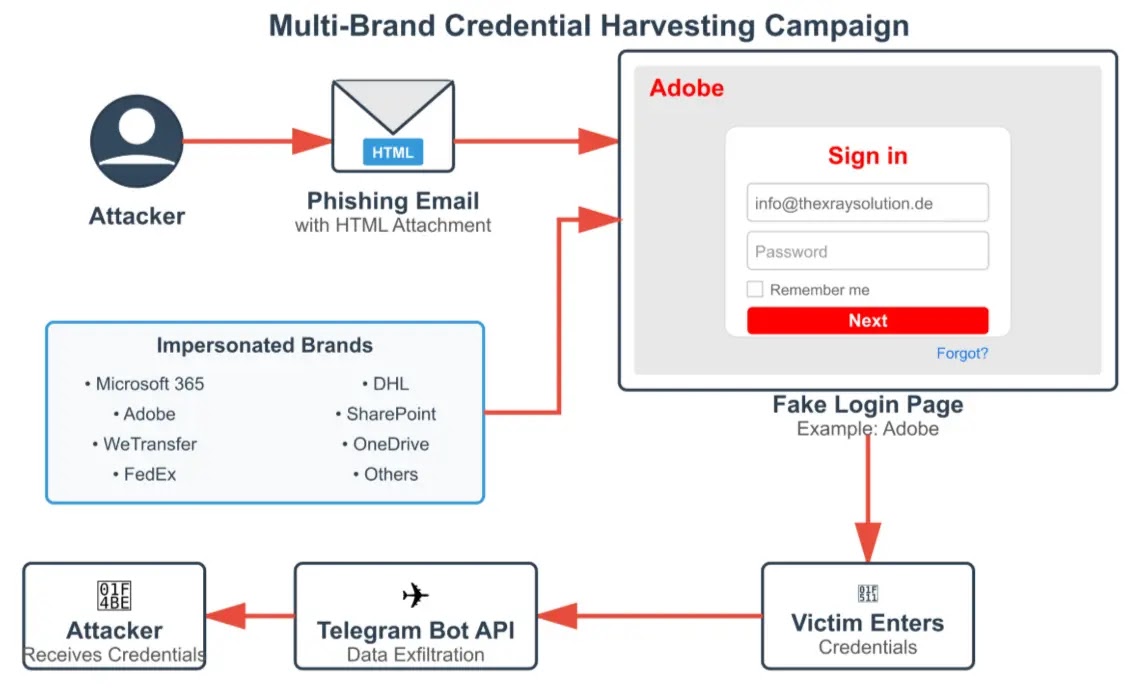

Έχει εμφανιστεί μια εξελιγμένη καμπάνια phishing, η οποία στοχεύει οργανισμούς σε όλη την Κεντρική και Ανατολική Ευρώπη, πλαστοπροσωπώντας νόμιμες παγκόσμιες επωνυμίες για να εξαπατήσει τους χρήστες να παραδώσουν τα διαπιστευτήρια σύνδεσής τους.

Η επίθεση χρησιμοποιεί αυτόνομα αρχεία HTML που παραδίδονται ως συνημμένα email, εξαλείφοντας την ανάγκη για εξωτερική φιλοξενία διακομιστή ή ύποπτες διευθύνσεις URL που ανιχνεύουν συνήθως τα παραδοσιακά συστήματα ασφαλείας.

Μόλις ανοίξουν, αυτά τα συνημμένα παρουσιάζουν πειστικές ψεύτικες σελίδες σύνδεσης για επωνυμίες όπως τα Microsoft 365, Adobe, WeTransfer, FedEx και DHL, δημιουργώντας μια απρόσκοπτη εμπειρία χρήστη που έχει σχεδιαστεί για να παρακάμπτει τους συμβατικούς ελέγχους ασφαλείας email.

Η μεθοδολογία επίθεσης δείχνει μια σαφή κατανόηση των περιφερειακών επιχειρηματικών πρακτικών.

Οι φορείς απειλών διανέμουν μηνύματα ηλεκτρονικού ψαρέματος που παρουσιάζονται ως νόμιμοι πελάτες ή επιχειρηματικοί συνεργάτες, ζητώντας προσφορές ή επιβεβαιώσεις τιμολογίων μέσω ονομάτων αρχείων που είναι συμβατά με RFC, όπως το RFQ_4460-INQUIRY.HTML.

Αυτή η στοχευμένη προσέγγιση εστιάζει σε βιομηχανίες με τακτικές ροές εργασιών προμηθειών, συμπεριλαμβανομένων των τομέων της γεωργίας, της αυτοκινητοβιομηχανίας, των κατασκευών και της εκπαίδευσης, κυρίως στην Τσεχική Δημοκρατία, τη Σλοβακία, την Ουγγαρία και τη Γερμανία.

Αναλυτές ασφάλειας Cyble αναγνωρισθείς ότι η επιτυχία της καμπάνιας βασίζεται στην ενσωματωμένη JavaScript σε συνημμένα HTML που καταγράφει τα διαπιστευτήρια και τα μεταδίδει απευθείας σε bot Telegram που ελέγχονται από τους εισβολείς και όχι σε παραδοσιακούς διακομιστές εντολών και ελέγχου.

Κατά την εκτέλεση, τα θύματα αντιμετωπίζουν μια προσεκτικά αναπαραγόμενη διεπαφή σύνδεσης που εμφανίζει αυθεντική επωνυμία με θολές εικόνες φόντου για πρόσθετη νομιμότητα.

Επισκόπηση καμπάνιας

Ο μηχανισμός καταγραφής διαπιστευτηρίων λειτουργεί διαβάζοντας τιμές πεδίων φόρμας και κατασκευάζοντας αιτήματα API για αποστολή κλεμμένων δεδομένων απευθείας μέσω του Telegram Bot API.

Η τεχνική ανάλυση αποκαλύπτει δύο διαφορετικές προσεγγίσεις υλοποίησης μεταξύ των δειγμάτων που αναλύθηκαν. Η πρώτη παραλλαγή εφαρμόζει κρυπτογράφηση CryptoJS AES για συσκότιση, ενώ συλλαμβάνει διευθύνσεις email, κωδικούς πρόσβασης, διευθύνσεις IP και πληροφορίες παράγοντα χρήστη πριν ανακατευθύνει τα θύματα σε νόμιμους εταιρικούς τομείς.

Το δεύτερο δείγμα χρησιμοποιεί πιο προηγμένες τεχνικές κατά της εγκληματολογίας, αποκλείοντας συνδυασμούς πληκτρολογίου όπως F12, Ctrl+U/S/C/A/X και δεξί κλικ στα μενού περιβάλλοντος για την αποφυγή επιθεώρησης και ανάλυσης κώδικα.

Η λειτουργία exfiltration επιδεικνύει τεχνική πολυπλοκότητα χρησιμοποιώντας το εγγενές API Fetch για καθαρότερη εφαρμογή κώδικα αντί για εξαρτήσεις jQuery.

Η JavaScript κατασκευάζει αιτήματα POST που περιέχουν συγκεντρωμένα διαπιστευτήρια που αποστέλλονται μέσω HTTPS στα τελικά σημεία api.telegram.org/bot με κωδικοποιημένα διακριτικά bot και αναγνωριστικά συνομιλίας ενσωματωμένα απευθείας στο ωφέλιμο φορτίο.

Αυτή η προσέγγιση αποφεύγει σκόπιμα τα ύποπτα μοτίβα δικτύου, διατηρώντας παράλληλα την επιχειρησιακή ανθεκτικότητα μέσω της αποκεντρωμένης υποδομής bot.

Οι οργανισμοί θα πρέπει να δώσουν προτεραιότητα στην ανάπτυξη στοιχείων ελέγχου συνημμένων HTML και στην εφαρμογή πολιτικών επιθεώρησης περιεχομένου για τον αποκλεισμό ή την αποθήκευση δυνητικά κακόβουλων αρχείων HTML πριν από την παράδοση στους τελικούς χρήστες.

Συνιστάται στις ομάδες ασφαλείας να αναζητούν δραστηριότητα POST του api.telegram.org που προέρχεται από συστήματα πελατών και να διεξάγουν αναδρομικές αναζητήσεις απειλών για προσδιορισμένους δείκτες για να αξιολογήσουν εάν τα διαπιστευτήρια έχουν παραβιαστεί.