Η CISA προειδοποίησε τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να επιδιορθώσουν πλήρως δύο ευπάθειες που έχουν εκμεταλλευτεί ενεργά στις συσκευές Cisco Adaptive Security Appliances (ASA) και Firepower.

Παρακολούθηση ως CVE-2025-20362 και CVE-2025-20333αυτά τα ελαττώματα ασφαλείας επιτρέπουν στους απομακρυσμένους παράγοντες απειλής να έχουν πρόσβαση σε περιορισμένα τελικά σημεία URL χωρίς έλεγχο ταυτότητας και να αποκτούν εκτέλεση κώδικα σε ευάλωτες συσκευές τείχους προστασίας Cisco, αντίστοιχα. Εάν είναι αλυσοδεμένοι, μπορούν να επιτρέψουν στους εισβολείς χωρίς έλεγχο ταυτότητας να αποκτήσουν εξ αποστάσεως τον πλήρη έλεγχο των μη επιδιορθωμένων συσκευών.

Όταν επιδιορθώθηκε τα δύο ελαττώματα τον Σεπτέμβριο, η Cisco προειδοποίησε τους πελάτες ότι είχαν γίνει αντικείμενο εκμετάλλευσης ως μηδενικές ημέρες σε επιθέσεις που στόχευαν συσκευές της σειράς 5500-X με ενεργοποιημένες τις υπηρεσίες ιστού VPN. Η εταιρεία συνέδεσε επίσης αυτές τις επιθέσεις με την καμπάνια ArcaneDoor, η οποία έχει εκμεταλλευτεί δύο άλλα σφάλματα zero-day (CVE-2024-20353 και CVE-2024-20359) για παραβίαση κυβερνητικών δικτύων από τον Νοέμβριο του 2023.

Την ίδια ημέρα, η CISA εξέδωσε την Οδηγία Έκτακτης Ανάγκης 25-03, που διέταξε τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να ασφαλίσουν τις συσκευές τείχους προστασίας Cisco εντός 24 ωρών από την ενεργό εκμετάλλευση των CVE-2025-20362 και CVE-2025-20333.

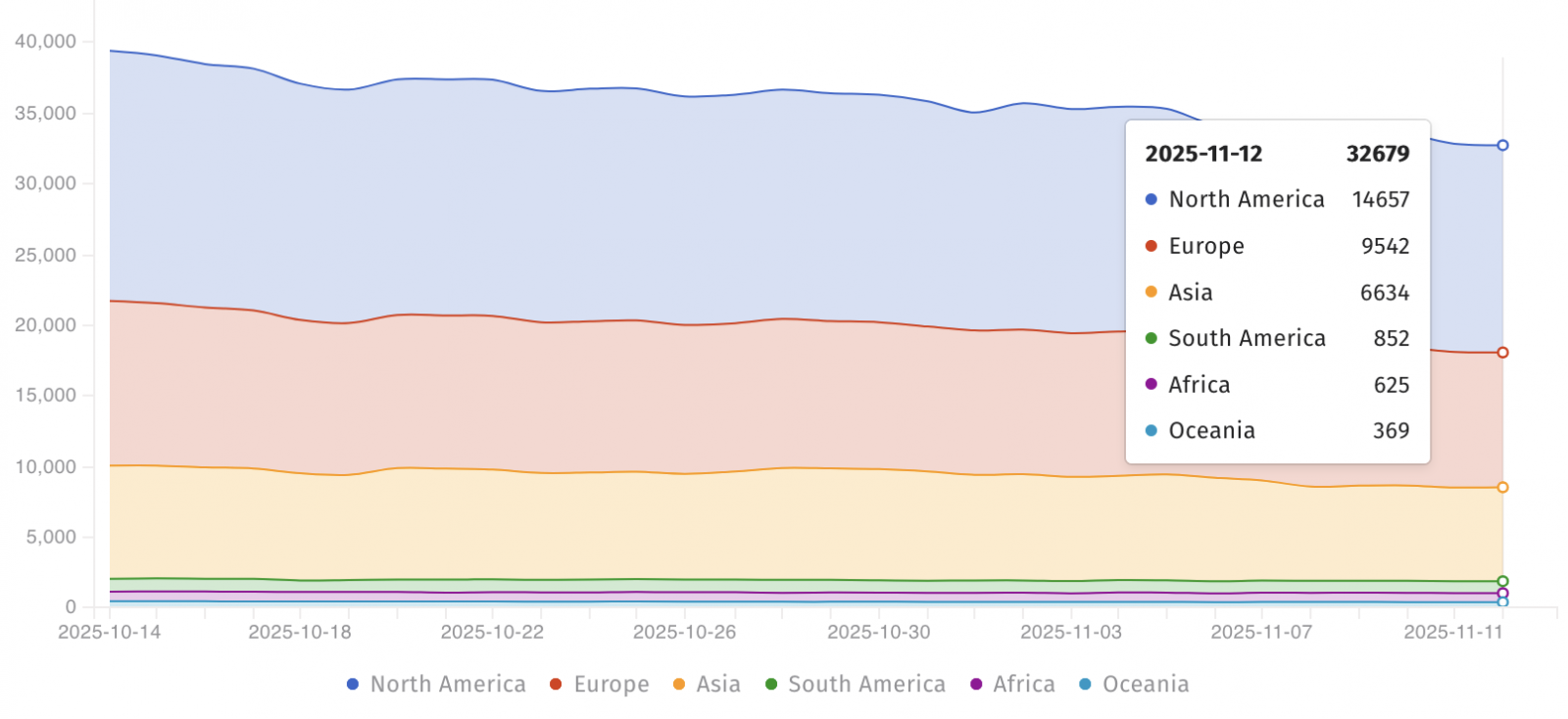

Η πλατφόρμα παρακολούθησης Διαδικτύου Shadowserver παρακολουθεί αυτήν τη στιγμή περισσότερες από 30.000 συσκευές Cisco ευάλωτες σε αυτές τις επιθέσεις, κάτω από πάνω από 45.000 όταν άρχισε για πρώτη φορά να παρακολουθεί τα δύο τρωτά σημεία στις αρχές Οκτωβρίου.

Ορισμένες ομοσπονδιακές υπηρεσίες απέτυχαν να επιδιορθώσουν πλήρως τα ελαττώματα

Ωστόσο, όπως προειδοποίησε σήμερα η υπηρεσία κυβερνοασφάλειας, ορισμένες κυβερνητικές υπηρεσίες απέτυχαν να επιδιορθώσουν σωστά τις ευάλωτες συσκευές, αφήνοντάς τις εκτεθειμένες σε επιθέσεις εν μέσω συνεχιζόμενων επιθέσεων που στοχεύουν μη επιδιορθωμένα τείχη προστασίας της Cisco σε δίκτυα που ανήκουν σε υπηρεσίες Federal Civilian Executive Branch (FCEB).

“Η CISA γνωρίζει πολλούς οργανισμούς που πίστευαν ότι είχαν εφαρμόσει τις απαραίτητες ενημερώσεις αλλά στην πραγματικότητα δεν είχαν ενημερώσει στην ελάχιστη έκδοση λογισμικού. Η CISA συνιστά σε όλους τους οργανισμούς να επαληθεύουν ότι εφαρμόζονται οι σωστές ενημερώσεις.” είπε η CISA.

“Στην ανάλυση της CISA για τα δεδομένα που αναφέρθηκαν από την υπηρεσία, η CISA εντόπισε συσκευές που έχουν επισημανθεί ως “patched” στο πρότυπο αναφοράς, αλλά οι οποίες ενημερώθηκαν σε μια έκδοση του λογισμικού που εξακολουθεί να είναι ευάλωτη στη δραστηριότητα απειλής που περιγράφεται στο ED. Η CISA παρακολουθεί την ενεργή εκμετάλλευση αυτών των ευάλωτων εκδόσεων σε πρακτορεία FCEB.” προστέθηκε.

Για την αντιμετώπιση αυτού του ζητήματος, η CISA δημοσίευσε νέα καθοδήγηση για να βοηθήσουν τις ομοσπονδιακές υπηρεσίες να ασφαλίσουν το δίκτυό τους από επιθέσεις που αλυσοδένουν τα ελαττώματα CVE-2025-20362 και CVE-2025-20333.

Υπενθύμισε επίσης ότι η Οδηγία Έκτακτης Ανάγκης 25-03 απαιτεί από τις υπηρεσίες να εφαρμόζουν αμέσως την πιο πρόσφατη ενημέρωση κώδικα σε όλες τις συσκευές ASA και Firepower στα δίκτυά τους, όχι μόνο σε συσκευές που εκτίθενται στο Διαδίκτυο, για τον αποκλεισμό εισερχόμενων επιθέσεων και τον μετριασμό των κινδύνων παραβίασης.

Αυτή την εβδομάδα, η CISA διέταξε επίσης τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να επιδιορθώσουν τις συσκευές Samsung έναντι μιας κρίσιμης ευπάθειας που χρησιμοποιείται σε επιθέσεις zero-day για την ανάπτυξη λογισμικού υποκλοπής LandFall σε συσκευές που χρησιμοποιούν WhatsApp και ασφαλίζουν τα τείχη προστασίας WatchGuard Firebox έναντι μιας ευπάθειας απομακρυσμένης εκτέλεσης κώδικα που χρησιμοποιείται ενεργά.

VIA: bleepingcomputer.com