- Πώς λειτουργεί το Kerberoasting στην υπηρεσία καταλόγου Active Directory

- Προτεραιότητες κωδικού πρόσβασης για ισχυρότερη ασφάλεια

- Γιατί το Kerberoasting είναι δύσκολο να εντοπιστεί

- Ελέγχετε τακτικά όλους τους κωδικούς πρόσβασης λογαριασμού τομέα

- Χρήση λογαριασμών υπηρεσίας διαχείρισης ομάδας (gMSA)

- Επιλέξτε την κρυπτογράφηση AES

- Επόμενα βήματα για την προστασία των λογαριασμών υπηρεσιών

Οι επιθέσεις Kerberoasting παραμένουν ένας διαρκής πονοκέφαλος για τους επαγγελματίες πληροφορικής, επιτρέποντας στους χάκερ να κλιμακώσουν τα προνόμια και να φτάσουν στα υψηλότερα επίπεδα του περιβάλλοντος Active Directory (AD). Αλλά επιβάλλοντας ισχυρούς κωδικούς πρόσβασης, κρυπτογράφηση και πολιτικές ασφάλειας στον κυβερνοχώρο, μπορείτε να διαταράξετε τους εγκληματίες πριν καν ξεκινήσουν.

Ο όρος Kerberoasting αναφέρεται στο “Kerberos”, το πρωτόκολλο ελέγχου ταυτότητας που χρησιμοποιεί η AD της Microsoft για να επαληθεύσει την ταυτότητα των υπολογιστών ή των χρηστών που ζητούν πρόσβαση σε συγκεκριμένους πόρους.

Η δύναμη της επίθεσης έγκειται στην κλιμακωτή φύση της. Ένας κυβερνοεγκληματίας μπορεί να ξεκινήσει με την εκμετάλλευση οποιουδήποτε τυπικού λογαριασμού χρήστη των Windows στο AD, στον οποίο έχει πρόσβαση μέσω του συνήθης κατάλογος εγκληματικών τεχνικών: κακόβουλο λογισμικό, phishing κ.λπ.

Ωστόσο, ο πραγματικός στόχος του εισβολέα είναι να στοχεύσει “λογαριασμούς υπηρεσίας”, που μπορούν να αναγνωριστούν από το Κύριο Όνομα Υπηρεσίας (SPN). Αυτοί είναι οι τύποι λογαριασμών που εκτελούν υπηρεσίες Windows και δεν χρησιμοποιούνται συνήθως από τακτικούς χρήστες.

Λογαριασμοί υπηρεσιών είναι ελκυστικά για τους χάκερ επειδή συχνά περιέχουν άδειες υψηλού επιπέδου σε όλες τις υπηρεσίες, και σε ορισμένες περιπτώσεις, ακόμη και πρόσβαση διαχειριστή τομέα.

Πώς λειτουργεί το Kerberoasting στην υπηρεσία καταλόγου Active Directory

Πώς λοιπόν ένας εισβολέας μεταπηδά από έναν κανονικό λογαριασμό χρήστη σε έναν λογαριασμό υπηρεσίας; Ο κίνδυνος βρίσκεται στον μηχανισμό χορήγησης εισιτηρίων του συστήματος εντός της Kerberos.

Το πρωτόκολλο Kerberos μεταφέρει την κατάσταση ελέγχου ταυτότητας χρήστη σε ένα μήνυμα που ονομάζεται «εισιτήριο υπηρεσίας». Οποιοσδήποτε χρήστης με λογαριασμό AD μπορεί να ζητήσει εισιτήρια για οποιονδήποτε λογαριασμό υπηρεσίας στο AD από την υπηρεσία χορήγησης εισιτηρίων (TGS). Αυτό σημαίνει ότι, χρησιμοποιώντας τον κανονικό λογαριασμό χρήστη υπό τον έλεγχό του, ένας εισβολέας μπορεί να ζητήσει ένα εισιτήριο υπηρεσίας συνδεδεμένο με ένα SPN.

Οι χάκερ μπορούν να αναγνωρίσουν τέτοιους λογαριασμούς πολύ εύκολα χρησιμοποιώντας δωρεάν εργαλεία ανοιχτού κώδικα όπως το GetUserSPNs.py της SecureAuth Corporation ή το Rubeus του Ghost Pack. Αυτά τα εργαλεία μπορούν επίσης να ζητήσουν αυτόματα ένα έγκυρο εισιτήριο που σχετίζεται με αυτούς τους λογαριασμούς υπηρεσιών.

Κάθε δελτίο κρυπτογραφείται με τον κατακερματισμό του κωδικού πρόσβασης του λογαριασμού προορισμού: τον κωδικό πρόσβασης που συνδέεται με το SPN. Ο εισβολέας παίρνει το εισιτήριο εκτός σύνδεσης και το χρησιμοποιεί τεχνικές ωμής δύναμης για να σπάσουν τον κατακερματισμό του κωδικού πρόσβασης με τον ελεύθερο χρόνο τους, επιτρέποντάς τους να αναλάβουν τον λογαριασμό υπηρεσίας και όλη τη σχετική πρόσβασή του, με δυνατότητα κλιμάκωσης από εκεί.

Η αναφορά έρευνας παραβίασης δεδομένων της Verizon διαπίστωσε ότι κλεμμένα διαπιστευτήρια εμπλέκονται στο 44,7% των παραβιάσεων.

Ασφαλίστε εύκολα την υπηρεσία καταλόγου Active Directory με συμβατές πολιτικές κωδικών πρόσβασης, αποκλείοντας 4+ δισεκατομμύρια παραβιασμένους κωδικούς πρόσβασης, ενισχύοντας την ασφάλεια και μειώνοντας τις ταλαιπωρίες υποστήριξης!

Προτεραιότητες κωδικού πρόσβασης για ισχυρότερη ασφάλεια

Τίποτα από αυτά δεν θα ήταν δυνατό εάν οι λογαριασμοί προστατεύονταν σωστά: ακόμα κι αν ο χάκερ έπιανε στα χέρια του ένα εισιτήριο και το έβγαζε εκτός σύνδεσης, υψηλότερα επίπεδα κρυπτογράφησης και πολυπλοκότητα κωδικού πρόσβασης θα ματαιώσει τις προσπάθειές τους να σπάσουν τον κατακερματισμό των εισιτηρίων.

Ένα προφανές πρώτο βήμα, λοιπόν, είναι να ελέγξετε τους κωδικούς πρόσβασης που χρησιμοποιείτε, διασφαλίζοντας ότι είναι κατάλληλοι για τον σκοπό τους σε έναν κόσμο Kerberoasting.

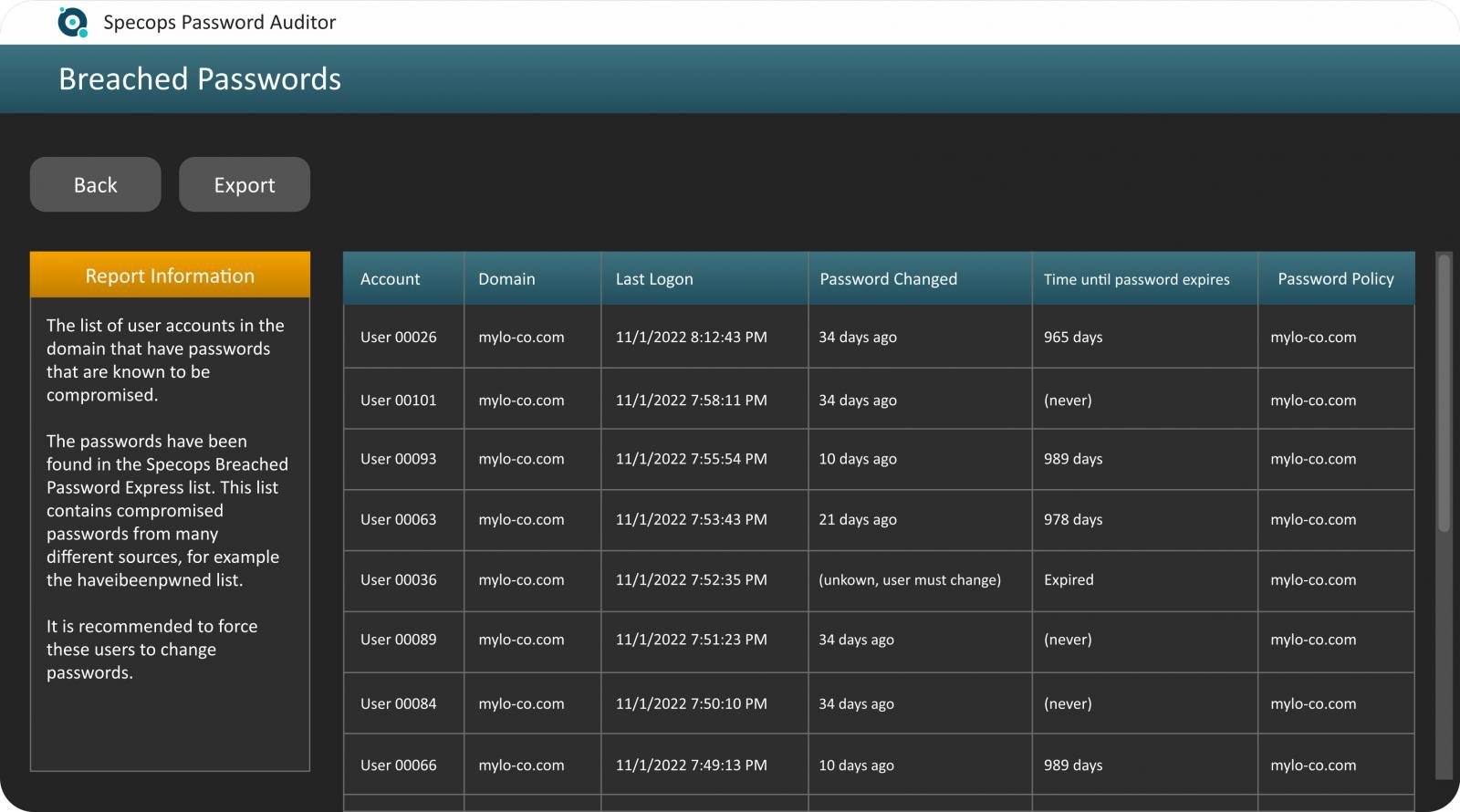

Εργαλεία όπως Specops Password Auditor μπορεί να παίξει βασικό ρόλο εδώ, σαρώνοντας τη διαφήμισή σας για ευπάθειες που σχετίζονται με τον κωδικό πρόσβασης. Αυτό λειτουργεί σε τρία βασικά επίπεδα:

- Έλεγχος λογαριασμών AD: Ελέγξτε τους λογαριασμούς χρηστών έναντι 1 δισεκατομμυρίου ευάλωτων κωδικών πρόσβασης, σάρωση για αδύναμους κωδικούς πρόσβασης που θα μπορούσαν να στοχευθούν από εισβολείς και ελέγξτε τον τομέα σας για παλιούς ή ανενεργούς προνομιακούς λογαριασμούς.

- Ανάλυση κινδύνου με αναφορές κωδικών πρόσβασης: Βεβαιωθείτε ότι οι πολιτικές σας οδηγούν τους χρήστες στη δημιουργία ασφαλών κωδικών πρόσβασης. Προσδιορίστε λογαριασμούς με ληγμένους, πανομοιότυπους ή κενούς κωδικούς πρόσβασης και μετρήστε την αποτελεσματικότητα των πολιτικών σας έναντι επιθέσεων ωμής βίας.

- Ευθυγράμμιση των πολιτικών κωδικών πρόσβασης με τα πρότυπα συμμόρφωσης: Συγκρίνετε το δικό σας πολιτικές κωδικών πρόσβασης σύμφωνα με τα καλύτερα πρότυπα και ελέγξτε ότι συμμορφώνεστε με τους κανονισμούς για την ασφάλεια στον κυβερνοχώρο και το απόρρητο.

Γιατί το Kerberoasting είναι δύσκολο να εντοπιστεί

Είδαμε πόσο απλό είναι να το κάνουν οι έξυπνοι εγκληματίες κλιμακώνουν τα προνόμιά τους αξιοποιώντας την αρχιτεκτονική του μ.Χ. Αλλά υπάρχει ένα άλλο πρόβλημα: Το Kerberoasting μπορεί να είναι δύσκολο να εντοπιστεί ακόμα και όταν είναι σε εξέλιξη.

Πρώτον, οι προσπάθειες των χάκερ να σπάσουν το εισιτήριο γίνονται εκτός σύνδεσης, καθιστώντας τους μη ανιχνεύσιμους. Αλλά χειροτερεύει: αυτές οι επιθέσεις δεν χρειάζονται κακόβουλο λογισμικό για να λειτουργήσουν, επομένως δεν μπορούν να εντοπιστούν από παραδοσιακές λύσεις όπως τα εργαλεία προστασίας από ιούς.

Και επειδή ο εισβολέας ξεκινά αναλαμβάνοντας τον έλεγχο ενός νόμιμου λογαριασμού, μπορεί να αποφύγει λύσεις ανίχνευσης κυβερνοασφάλειας, επειδή αυτές συνήθως δεν έχουν σχεδιαστεί για να παρακολουθούν τη συμπεριφορά των εγκεκριμένων χρηστών.

Λοιπόν, τι μπορείτε να κάνετε για να υπερασπιστείτε τους λογαριασμούς σας έναντι του Kerberoasting; Υπάρχουν πολλές επιλογές για τη μείωση του κινδύνου, αλλά εδώ είναι μερικές βασικές προτεραιότητες.

Ελέγχετε τακτικά όλους τους κωδικούς πρόσβασης λογαριασμού τομέα

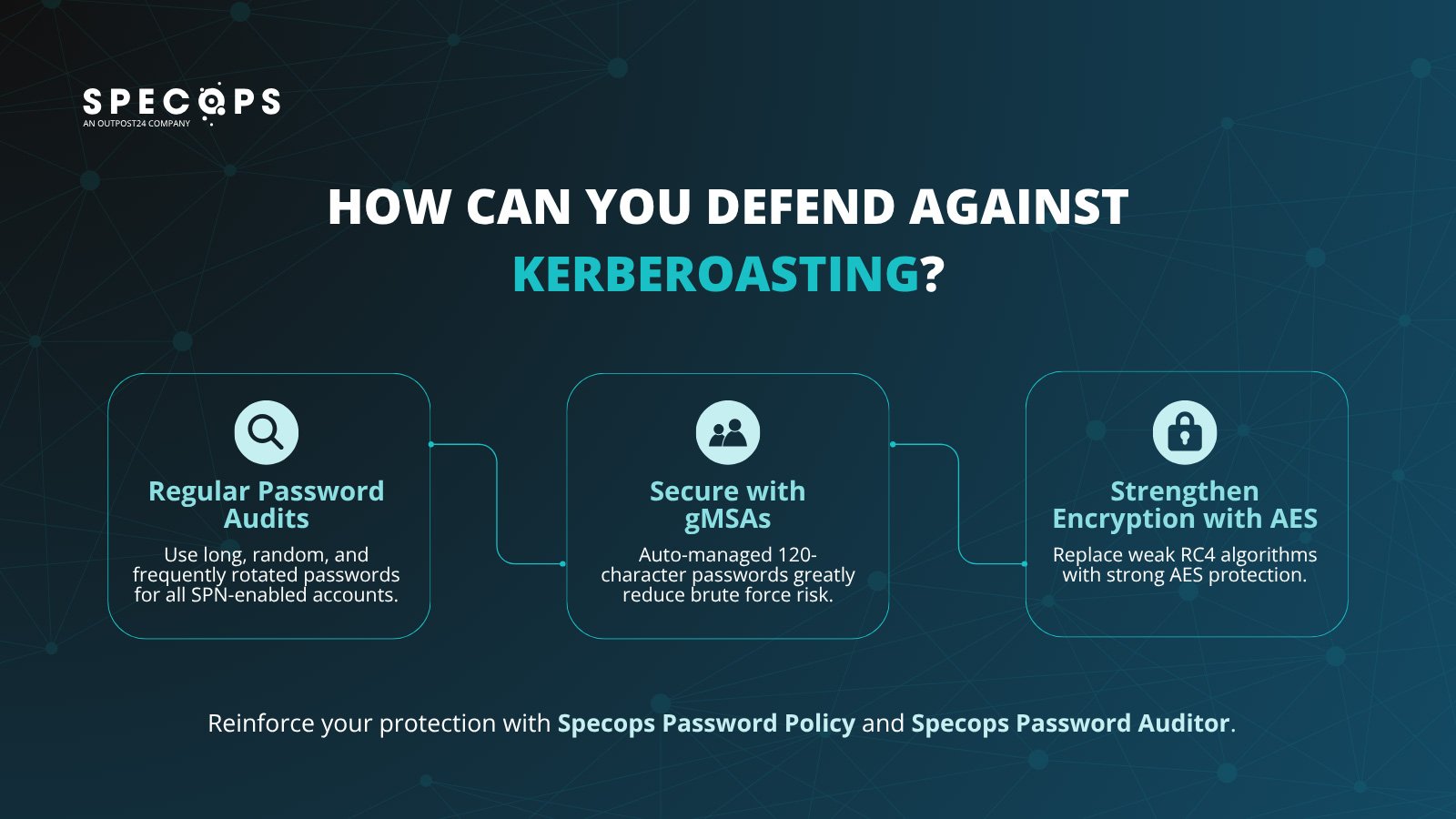

Όπως είδαμε, οι κωδικοί πρόσβασης είναι οι πιο αδύναμοι σύνδεσμοι. Κάθε λογαριασμός με δυνατότητα SPN θα πρέπει να προστατεύεται με μη επαναχρησιμοποιήσιμο, τυχαίο και μακροσκελείς κωδικούς πρόσβασης τουλάχιστον 25 χαρακτήρων. Θα πρέπει επίσης να βεβαιωθείτε ότι αυτοί οι κωδικοί πρόσβασης εναλλάσσονται τακτικά.

Χρήση λογαριασμών υπηρεσίας διαχείρισης ομάδας (gMSA)

Αυτός είναι ένας τύπος λογαριασμού AD που επιτρέπει σε πολλές υπηρεσίες ή διακομιστές να χρησιμοποιούν τον ίδιο λογαριασμόπαρέχοντας απλοποιημένο χειρισμό SPN και αυτόματη διαχείριση κωδικών πρόσβασης. Όπως σημειώνει η Microsoft, οι κωδικοί πρόσβασης για τα gMSA είναι «μήκους 120 χαρακτήρων, περίπλοκοι και τυχαίως δημιουργημένοι, καθιστώντας τους εξαιρετικά ανθεκτικούς σε επιθέσεις ωμής βίας στον κυβερνοχώρο χρησιμοποιώντας επί του παρόντος γνωστές μεθόδους».

Επιλέξτε την κρυπτογράφηση AES

Δεν είναι όλοι οι λογαριασμοί υπηρεσιών ίσοι ως προς τον πιθανό κίνδυνο για τους χάκερ. Οι πιο αδύναμοι στόχοι είναι αυτοί που χρησιμοποιούν σαθρούς αλγόριθμους κρυπτογράφησης, με το RC4 να ανησυχεί ιδιαίτερα. Οι λογαριασμοί που χρησιμοποιούν κρυπτογράφηση AES είναι πολύ πιο δύσκολο να σπάσουν οι εγκληματίες.

Επόμενα βήματα για την προστασία των λογαριασμών υπηρεσιών

Το Kerberoasting είναι μια σημαντική απειλή, αλλά οι κίνδυνοι μπορούν να αντιμετωπιστούν. Το πρώτο βήμα είναι να πραγματοποιήσετε έλεγχο όλων των λογαριασμών χρηστών με SPN. Εάν διαπιστώσετε ότι ορισμένοι λογαριασμοί δεν χρειάζονται SPN, απλώς καταργήστε τους. Εάν θέλετε να εκτελέσετε μια σάρωση μόνο για ανάγνωση του Active Directory σας σήμερα, κατεβάστε το δωρεάν εργαλείο ελέγχου: Specops Password Auditor.

Σε ευρύτερο επίπεδο, εφαρμόστε αυστηρές πολιτικές κωδικών πρόσβασης και υγιεινή για την ασφάλεια στον κυβερνοχώρο σε ολόκληρο τον οργανισμό σας. Να θυμάστε ότι το Kerberoasting ξεκινά με την επίθεση σε έναν κανονικό λογαριασμό χρήστη, επομένως βεβαιωθείτε ότι όλοι χρησιμοποιούν μεγάλους, σύνθετους κωδικούς πρόσβασης που εναλλάσσονται τακτικά. Ακόμα καλύτερα, επιδιώξτε α πολιτική ελέγχου ταυτότητας πολλαπλών παραγόντωνκαι βεβαιωθείτε ότι οι εργαζόμενοι έχουν επίγνωση των κινδύνων από κακόβουλο λογισμικό και ηλεκτρονικό ψάρεμα.

Οι εγκληματίες του κυβερνοχώρου εκμεταλλεύονται εύκολα προσβάσιμα εργαλεία για να συνεχίσουν τις επιθέσεις τους. Ωστόσο, η τεχνολογία είναι επίσης με το μέρος σας. Για παράδειγμα, Η πολιτική Specops Password Policy έχει σχεδιαστεί για να αποκλείει συνεχώς περισσότερους από 4 δισεκατομμύρια μοναδικούς παραβιασμένους κωδικούς πρόσβασηςσαρώνοντας αυτά τα πιθανά προβλήματα και ανακαλύπτοντας καθημερινά παραβιασμένους κωδικούς πρόσβασης.

Με τέτοιες άμυνες, μπορείτε να διασφαλίσετε ότι το Kerberoasting αποτυγχάνει από την αρχή και να προστατεύσετε τους λογαριασμούς ζωτικής σημασίας υπηρεσιών σας από εκμετάλλευση.

Κάντε κράτηση για μια ζωντανή επίδειξη του Specops Password Policy σήμερα.

Χορηγός και γραμμένος από Λογισμικό Specops.

VIA: bleepingcomputer.com