- Επισκόπηση επίθεσης με Παράδειγμα πραγματικού κόσμου

- Ανάλυση αλυσίδας εκτέλεσης: Τι πρέπει να γνωρίζουν οι αναλυτές

- Συμβουλές για το κυνήγι επαγγελματιών απειλών: Ανίχνευση φορτωτών χωρίς αρχεία και στεγανογραφικές συσκευές

- Πώς ένα Sandbox επιταχύνει την ανίχνευση σε Steganographic Attacks

- Μετατρέψτε τις σύνθετες επιθέσεις σε ξεκάθαρα στοιχεία σε δευτερόλεπτα

ΟΠΟΙΑΔΗΠΟΤΕ.ΤΡΕΞΕ Οι ειδικοί αποκάλυψαν πρόσφατα μια νέα καμπάνια XWorm που χρησιμοποιεί steganography για να κρύψει κακόβουλα ωφέλιμα φορτία μέσα σε φαινομενικά αβλαβείς εικόνες PNG.

Αυτό που φαίνεται να είναι ένα συνηθισμένο γραφικό περιέχει στην πραγματικότητα κρυπτογραφημένους φορτωτές που εκτελούνται εξ ολοκλήρου στη μνήμη, επιτρέποντας στο κακόβουλο λογισμικό να παρακάμψει τις περισσότερες παραδοσιακές μεθόδους ανίχνευσης και άμυνες που βασίζονται σε υπογραφές.

Ας αναλύσουμε πώς λειτουργεί αυτή η επίθεση και τι πρέπει να αναζητήσουν οι αναλυτές και οι κυνηγοί.

Επισκόπηση επίθεσης με Παράδειγμα πραγματικού κόσμου

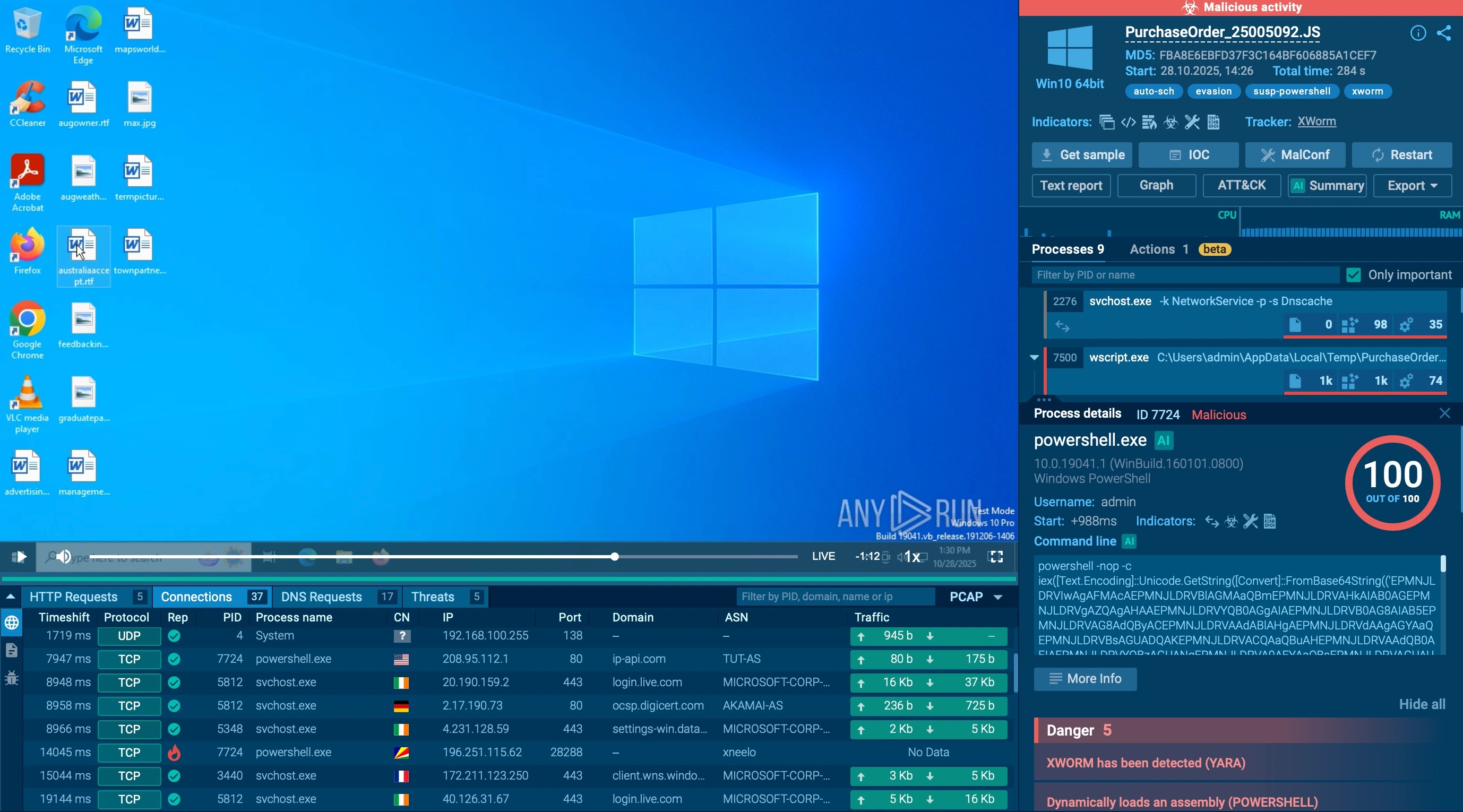

Η μόλυνση ξεκινά με ένα κακόβουλο πρόγραμμα εγκατάστασης JavaScript με το όνομα PurchaseOrder_25005092.JS, το οποίο παραδίδεται μέσω email ηλεκτρονικού ψαρέματος και ιστοσελίδων (T1566.001).

Το σενάριο είναι ασαφές χρησιμοποιώντας ένα μοτίβο Έκφρασης Συνάρτησης Άμεσης Κλήσης (IIFE) (T1027) και γράφει τρία στάδια αρχεία στο: C:\Users\PUBLIC\

Αυτά τα αρχεία ονομάζονται:

Ενώ η επέκταση .png προτείνει εικόνες, αυτά δεν είναι αρχεία εικόνας. Αντίθετα, λειτουργούν ως δοχεία αποθήκευσης για ωφέλιμα φορτία με κωδικοποίηση Base64 και κρυπτογραφημένα με AES (T1036.008). ένα κοινό κόλπο για να αποφύγετε τον γρήγορο εντοπισμό βάσει υπογραφών.

Μπορείτε να προβάλετε την πλήρη αλυσίδα επίθεσης και να κατεβάσετε μια αναφορά ανάλυσης με δυνατότητα δράσης από μια πραγματική εκτέλεση Το διαδραστικό sandbox του ANY.RUN:

Προβολή πρόσφατης επίθεσης απόκρυψη XWorm σε PNG

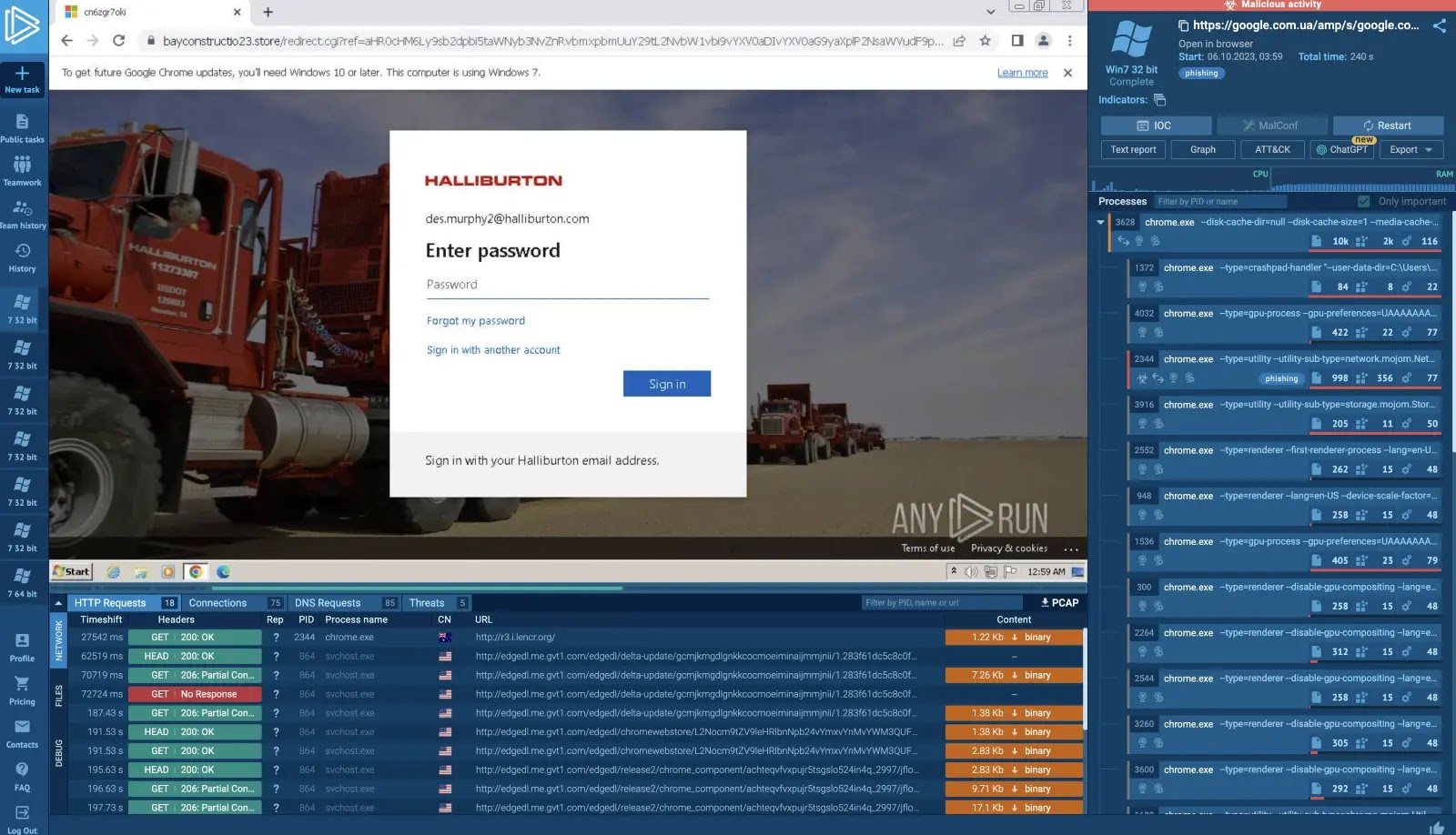

Ανακαλύφθηκε επίθεση Steganography μέσα στο sandbox ANY.RUN

Δείτε κάθε στάδιο της εκτέλεσης να ξεδιπλώνεται σε δευτερόλεπτα, εξάγετε αυτόματα IOC και μετατρέψτε την κρυφή συμπεριφορά κακόβουλου λογισμικού σε σαφείς, κοινοποιήσιμες πληροφορίες.

Αποκτήστε τη δοκιμή 14 ημερών του ANY.RUN

Ανάλυση αλυσίδας εκτέλεσης: Τι πρέπει να γνωρίζουν οι αναλυτές

Ακολουθεί μια συνοπτική, βήμα προς βήμα ανάλυση της αλυσίδας εκτέλεσης για να βοηθήσει τους αναλυτές να εντοπίσουν γρήγορα βασικά τεχνουργήματα και σημεία περιστροφής.

Ακολουθήστε κάθε στάδιο για να δείτε πού να κυνηγήσετε, ποια αρχεία καταγραφής να επιθεωρήσετε και ποιους δείκτες να εξαγάγετε για ανίχνευση και απόκριση.

Εμμονή και εγκατάσταση

Η JavaScript δημιουργεί μια προγραμματισμένη εργασία (T1053.005) για τη διατήρηση της επιμονής μετά την επανεκκίνηση. Ελέγχει για απαιτούμενα τεχνουργήματα και τα αναδημιουργεί χρησιμοποιώντας μακριές σταγόνες Base64 και συμβολοσειρές κρυπτογραφημένες με AES (T1027.013).

Θολωμένη παρτίδα σταδιοποίησης (Kile.cmd)

Το Kile.cmd περιέχει έντονη συσκότιση: μεταβλητό θόρυβο, ποσοστιαίες αντικαταστάσεις και τεμαχισμένα θραύσματα Base64. Κατά το χρόνο εκτέλεσης συναρμολογεί εκ νέου εντολές και εκκινεί τον φορτωτή PowerShell (T1059).

Φορτωτή PowerShell δύο σταδίων

Στάδιο 1 – Command runner: Διαβάζει το Mands.png, το Base64-αποκωδικοποιεί και το AES-αποκρυπτογραφεί, στη συνέχεια αποκωδικοποιεί τις περιεχόμενες εντολές και τις εκτελεί μέσω Invoke-Expression (IEX).

Στάδιο 2 – Φορτωτής διάταξης στη μνήμη: Διαβάζει το Vile.png, το Base64-αποκωδικοποιεί και το AES-αποκρυπτογραφεί σε ακατέργαστα byte, στη συνέχεια φορτώνει μια διάταξη .NET απευθείας στη μνήμη και καλεί το σημείο εισόδου της (T1620).

Το συνδυασμένο αποτέλεσμα είναι ένας φορτωτής χωρίς αρχεία, στη μνήμη που εκκινεί το XWorm.

Αλυσίδα εκτέλεσης XWorm με κρυφό PNG

Συμβουλές για το κυνήγι επαγγελματιών απειλών: Ανίχνευση φορτωτών χωρίς αρχεία και στεγανογραφικές συσκευές

Παρακάτω είναι μια εστιασμένη λίστα ελέγχου για αναλυτές και κυνηγούς για να εντοπίσουν φορτωτές στη μνήμη που υποστηρίζονται από στεγανογραφία, όπως το XWorm. Χρησιμοποιήστε αυτά τα βήματα για να εντοπίσετε νωρίς ασυνήθιστα μοτίβα και να επικυρώσετε τα ευρήματα μέσω της ανάλυσης συμπεριφοράς:

- Επιθεώρηση αρχείων εικόνας: Σαρώστε αρχεία .png και .jpg για ασυνήθιστα μακριές συμβολοσειρές Base64, κομμάτια κειμένου ή δεδομένα χωρίς εικόνα. Οι υψηλές αναλογίες κειμένου προς δυαδικό ή ενσωματωμένες ενότητες κρυπτογραφημένες με AES συχνά υποδεικνύουν κρυφά ωφέλιμα φορτία.

- Παρακολούθηση δραστηριότητας PowerShell: Παρακολουθήστε εντολές χρησιμοποιώντας ρουτίνες Invoke-Expression, FromBase64String ή AES. Συσχετίστε τα με προέλευση σεναρίων όπως αρχεία wscript.exe ή .cmd για να εντοπίσετε την ανακλαστική εκτέλεση και τους φορτωτές στη μνήμη.

- Συσχέτιση προγραμματισμένης δημιουργίας εργασιών: Αναζητήστε εργασίες που δημιουργούνται από JavaScript ή δέσμες ενεργειών από καταλόγους χρηστών αντί για διαδρομές συστήματος. Τέτοιες εγγραφές υποδηλώνουν συχνά επιμονή μετά τον αρχικό συμβιβασμό.

- Χρησιμοποιήστε τη δυναμική ανάλυση: Οι στατικές σαρώσεις χάνουν πολλούς στεγανογραφικούς φορτωτές. Εκτελέστε ύποπτα σενάρια και αρχεία σε ένα διαδραστικό sandbox όπως το ANY.RUN για να παρατηρήσετε την αποκρυπτογράφηση, τη σταδιοποίηση και την εκτέλεση μνήμης σε πραγματικό χρόνο και να εξαγάγετε IOC από κάθε στάδιο.

Πώς ένα Sandbox επιταχύνει την ανίχνευση σε Steganographic Attacks

Οι Steganographic loaders όπως το XWorm βασίζονται σε εκτέλεση πολλαπλών σταδίων και ωφέλιμα φορτία μόνο με μνήμη, γεγονός που τους καθιστά σχεδόν αόρατους στους στατικούς σαρωτές.

Ένα περιβάλλον sandbox αλλάζει αυτό δείχνοντας τι συμβαίνει στην πραγματικότητα κάτω από την επιφάνεια. εγγραφή αρχείων, ρουτίνες αποκρυπτογράφησης και εντολές PowerShell που εκτελούνται σε πραγματικό χρόνο.

Με Το διαδραστικό sandbox του ANY.RUNοι αναλυτές μπορούν:

- Παρακολουθήστε την πλήρη αλυσίδα να ξεδιπλώνεται. από το αρχικό dropper JavaScript έως την εκτέλεση στη μνήμη.

- Εξαγωγή και οπτικοποίηση IOC, όπως αποκωδικοποιημένα σενάρια, διαδρομές αρχείων και τροποποιήσεις μητρώου.

- Επιβεβαιώστε την επιμονή και τη δραστηριότητα C2 χωρίς να περιμένετε για υπογραφές ή ειδοποιήσεις EDR.

Αυτό το επίπεδο ορατότητας μετατρέπει μια κρυφή μόλυνση χωρίς αρχεία σε μια διαφανή, ανιχνεύσιμη διαδικασία, βοηθώντας τους κυνηγούς απειλών να ανταποκρίνονται ταχύτερα και με σαφήνεια βασισμένη σε στοιχεία.

Μετατρέψτε τις σύνθετες επιθέσεις σε ξεκάθαρα στοιχεία σε δευτερόλεπτα

Οι επιτιθέμενοι γίνονται καλύτεροι στην ανάμειξη. η μόνη αξιόπιστη άμυνα είναι να παρατηρείς τη συμπεριφορά τους, όχι μόνο τα πεσμένα αρχεία τους.

Σε σχεδόν Στο 90% των περιπτώσεων, το ANY.RUN αποκαλύπτει πλήρη συμπεριφορά επίθεσης σε λιγότερο από 60 δευτερόλεπταμετατρέποντας τη φευγαλέα, χωρίς αρχεία δραστηριότητα σε συγκεκριμένα στοιχεία, οι αναλυτές μπορούν να ενεργήσουν αμέσως.

Βασικά οφέλη για αναλυτές και κυνηγούς απειλών:

- Ορατότητα σε πραγματικό χρόνο για πιο γρήγορες αποφάσεις: Δείτε αμέσως πώς οι φορτωτές αποσυσκευάζουν, αποκρυπτογραφούν και εκτελούν χωρίς να περιμένετε στατικές σαρώσεις ή υπογραφές προμηθευτή.

- Λιγότερα ψευδώς θετικά: Το πλαίσιο συμπεριφοράς καθιστά εύκολη τη διάκριση πραγματικών απειλών από καλοήθεις αυτοματισμούς ή σενάρια.

- Κατανόηση από άκρο σε άκρο: Παρακολουθήστε πώς συνδέεται κάθε διαδικασία, ποια αρχεία γράφονται και πώς επιτυγχάνεται η επιμονή.

- Εξοικονόμηση χρόνου σε διαλογή και έρευνα: Πλήρης ανάλυση και εξαγωγή IOC σε λεπτά, όχι ώρες.

- Ομαλή ενοποίηση ροής εργασίας: Ωθήστε τα αποτελέσματα απευθείας στα εργαλεία διαχείρισης SIEM, SOAR ή υπόθεσης μέσω έτοιμων υποδοχών.

- Η συνεργασία έγινε εύκολη: Σλαγός ζωντανές συνεδρίες, ευρήματα και οπτικές αναφορές σε όλες τις ομάδες για ταχύτερη συναίνεση.

- Συνεχής μάθηση και κυνήγι: Τα χαρτογραφημένα MITER ATT&CK TTP και τα αποκωδικοποιημένα τεχνουργήματα εμπλουτίζουν τη λογική ανίχνευσης και τις ροές ευφυΐας απειλών.

Ready to see it in action? Talk to ANY.RUN experts and discover how interactive analysis helps your team find and stop threats static tools miss.