Μια ευπάθεια διέλευσης διαδρομής Fortinet FortiWeb αξιοποιείται ενεργά για τη δημιουργία νέων διαχειριστών χρηστών σε εκτεθειμένες συσκευές χωρίς να απαιτείται έλεγχος ταυτότητας.

Το πρόβλημα επιδιορθώθηκε στο FortiWeb 8.0.2 και οι διαχειριστές καλούνται να ενημερώσουν το συντομότερο δυνατό και να ελέγξουν για σημάδια μη εξουσιοδοτημένης πρόσβασης

Η εκμετάλλευση εντοπίστηκε για πρώτη φορά από την εταιρεία πληροφοριών απειλών Defused στις 6 Οκτωβρίου, η οποία αναφέρθηκε μια “Άγνωστη εκμετάλλευση Fortinet” που χρησιμοποιείται έναντι εκτεθειμένων συσκευών για τη δημιουργία λογαριασμών διαχειριστή.

Έκτοτε, οι επιθέσεις έχουν αυξηθεί, με τους φορείς απειλών να ψεκάζουν πλέον το exploit παγκοσμίως.

Σύμφωνα με νέα έρευνα δημοσιεύτηκε από Κάρτα Ντάνιελ των PwnDefend και Defused, το ελάττωμα είναι ένα ζήτημα διέλευσης διαδρομής που επηρεάζει το ακόλουθο τελικό σημείο Fortinet:

/api/v2.0/cmdb/system/admin%3f/../../../../../cgi-bin/fwbcgiΟι φορείς απειλών στέλνουν αιτήματα HTTP POST σε αυτήν τη διαδρομή που περιέχει ωφέλιμα φορτία που δημιουργούν τοπικούς λογαριασμούς σε επίπεδο διαχειριστή στη στοχευμένη συσκευή.

Η εκμετάλλευση που παρατηρήθηκε από τους ερευνητές περιλαμβάνει πολλαπλά σύνολα δημιουργημένων συνδυασμών ονομάτων χρήστη και κωδικών πρόσβασης, με ονόματα χρηστών που περιλαμβάνουν Σημείο δοκιμής, έμπορος1και έμπορος. Οι κωδικοί πρόσβασης που φαίνονται έχουν εκχωρηθεί σε λογαριασμούς περιλαμβάνουν 3eMIXX43, AFT3$tH4ckκαι AFT3$tH4ckmet0d4yaga!n.

Οι επιθέσεις προήλθαν από ένα ευρύ φάσμα διευθύνσεων IP, όπως:

- 107.152.41.19

- 144.31.1.63

- Διευθύνσεις στην περιοχή 185.192.70.0/24

- 64.95.13.8 (από την αρχική αναφορά Οκτωβρίου)

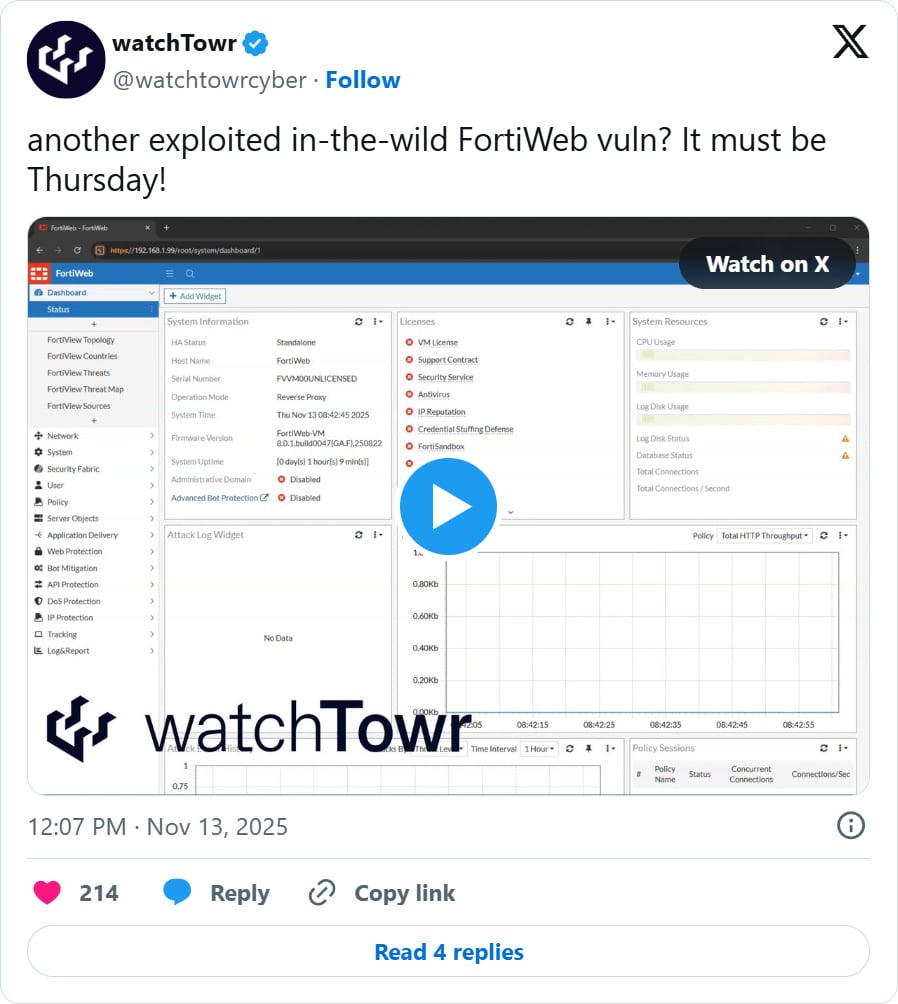

Οι ερευνητές ασφαλείας στο watchTowr Labs επιβεβαίωσαν το exploit, δημοσιεύοντας ένα βίντεο στο X που δείχνει μια αποτυχημένη προσπάθεια σύνδεσης στο FortiWeb, την εκτέλεση του exploit και την επιτυχημένη σύνδεση ως χρήστης διαχειριστή που δημιουργήθηκε πρόσφατα.

Το watchTowr κυκλοφόρησε επίσης ένα εργαλείο που ονομάζεται “FortiWeb Authentication Bypass Generator Artifact,” το οποίο επιχειρεί να εκμεταλλευτεί το ελάττωμα δημιουργώντας έναν χρήστη διαχειριστή με ένα τυχαίο όνομα χρήστη 8 χαρακτήρων που προέρχεται από ένα UUID.

Το εργαλείο κυκλοφόρησε για να βοηθήσει τους υπερασπιστές να εντοπίσουν ευάλωτες συσκευές.

Σύμφωνα με Rapid7το οποίο δοκίμασε το exploit σε πολλές εκδόσεις, το ελάττωμα επηρεάζει τις εκδόσεις 8.0.1 και προγενέστερες εκδόσεις FortiWeb. Το ελάττωμα διορθώθηκε στην έκδοση 8.0.2, η οποία πιστεύεται ότι κυκλοφόρησε στα τέλη Οκτωβρίου.

Ωστόσο, το BleepingComputer δεν μπόρεσε να βρει αποκάλυψη ευπάθειας του FortiWeb στο Το site PSIRT της Fortinet που ταιριάζει με αυτόν που γίνεται αντικείμενο εκμετάλλευσης.

Η BleepingComputer επικοινώνησε με τη Fortinet με ερωτήσεις σχετικά με αυτήν την αναφερόμενη εκμετάλλευση και θα ενημερώσει την ιστορία μας όταν λάβουμε απάντηση.

Καθώς η ευπάθεια φαίνεται να χρησιμοποιείται ενεργά στην άγρια φύση, οι διαχειριστές θα πρέπει να ελέγχουν τις συσκευές τους για ασυνήθιστους λογαριασμούς διαχείρισης, να ελέγχουν τα αρχεία καταγραφής για αιτήματα προς το fwbcgi διαδρομή και διερευνήστε οποιαδήποτε δραστηριότητα από τις εντοπισμένες ύποπτες διευθύνσεις IP.

Οι διαχειριστές θα πρέπει επίσης να διασφαλίζουν ότι αυτές οι διεπαφές διαχείρισης δεν είναι προσβάσιμες από το διαδίκτυο και περιορίζονται σε αξιόπιστα δίκτυα ή πρόσβαση μόνο σε VPN.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com