Το Kraken ransomware, το οποίο στοχεύει συστήματα Windows, Linux/VMware ESXi, δοκιμάζει μηχανές για να ελέγξει πόσο γρήγορα μπορεί να κρυπτογραφήσει δεδομένα χωρίς να τα υπερφορτώνει.

Σύμφωνα με τους ερευνητές της Cisco Talos, η δυνατότητα του Kraken είναι μια σπάνια δυνατότητα που χρησιμοποιεί προσωρινά αρχεία για να επιλέξει μεταξύ πλήρους και μερικής κρυπτογράφησης δεδομένων.

Το Kraken ransomware εμφανίστηκε στις αρχές του έτους ως συνέχεια της επιχείρησης HelloKitty και εμπλέκεται σε επιθέσεις κυνηγιού μεγάλων παιχνιδιών με κλοπή δεδομένων για διπλό εκβιασμό.

Στις τοποθεσίες διαρροής δεδομένων της συμμορίας υπάρχουν καταγεγραμμένα θύματα από τις Ηνωμένες Πολιτείες, το Ηνωμένο Βασίλειο, τον Καναδά, τον Παναμά, το Κουβέιτ και τη Δανία.

Οι ερευνητές της Cisco σημειώνουν ότι διάφορες αναφορές στον ιστότοπο του Kraken, καθώς και ομοιότητες στο σημείωμα λύτρων, υποδεικνύουν συνδέσεις με το πλέον ανενεργό ransomware HelloKitty που έγινε γνωστό το 2021 και επιχείρησε αλλαγή επωνυμίας μετά τη διαρροή του πηγαίου κώδικα.

Εκτός από τη λειτουργία ransomware, ο Kraken έχει επίσης ξεκινήσει ένα νέο φόρουμ για το έγκλημα στον κυβερνοχώρο με το όνομα “The Last Haven Board” για να διευκολύνει υποτιθέμενες ασφαλείς επικοινωνίες και ανταλλαγές.

.jpg)

Πηγή: BleepingComputer

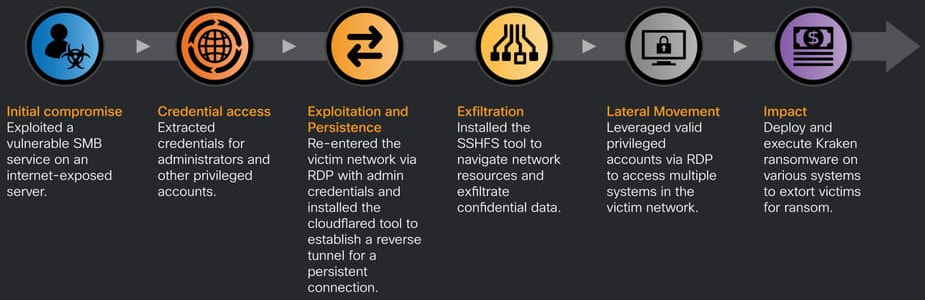

Αλυσίδα επίθεσης Kraken

Σύμφωνα με τις παρατηρήσεις της Cisco, οι επιθέσεις ransomware του Kraken ξεκινούν συνήθως με την εκμετάλλευση των τρωτών σημείων των μικρομεσαίων επιχειρήσεων σε περιουσιακά στοιχεία που αντιμετωπίζουν το Διαδίκτυο, παρέχοντας στους παράγοντες της απειλής μια αρχική βάση.

Στη συνέχεια, ο εισβολέας εξάγει τα διαπιστευτήρια λογαριασμού διαχειριστή και τα χρησιμοποιεί για να εισέλθει ξανά στο περιβάλλον μέσω του πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (RDP) και να αναπτύξει τα εργαλεία Cloudflared και SSHFS.

Το Cloudflared χρησιμοποιείται για τη δημιουργία μιας αντίστροφης σήραγγας από τον κεντρικό υπολογιστή-θύμα πίσω στην υποδομή του εισβολέα και το SSHFS επιτρέπει την εξαγωγή δεδομένων μέσω προσαρτημένων απομακρυσμένων συστημάτων αρχείων.

Χρησιμοποιώντας επίμονες σήραγγες Cloudflared και RDP, οι χειριστές Kraken πλοηγούνται σε παραβιασμένα δίκτυα και μετακινούνται πλευρικά σε όλα τα προσβάσιμα μηχανήματα για να κλέψουν πολύτιμα δεδομένα και να δημιουργήσουν το έδαφος για την ανάπτυξη των δυαδικών αρχείων ransomware.

Πηγή: Cisco

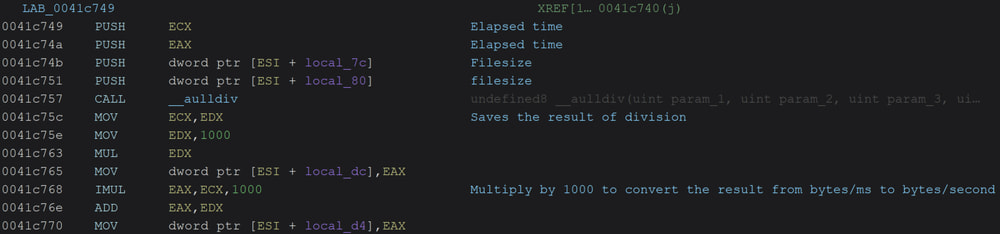

Ρύθμιση της λειτουργίας κρυπτογράφησης

Όταν εκδοθεί η εντολή κρυπτογράφησης, ο Kraken θα εκτελέσει ένα σημείο αναφοράς απόδοσης σε κάθε μηχανή, τους ερευνητές λέγω.

Η διαδικασία περιλαμβάνει τη δημιουργία ενός προσωρινού αρχείου με τυχαία δεδομένα, την κρυπτογράφηση του σε μια χρονομετρημένη λειτουργία, τον υπολογισμό του αποτελέσματος και στη συνέχεια τη διαγραφή του αρχείου.

Με βάση το αποτέλεσμα, η κρυπτογράφηση αποφασίζει εάν τα δεδομένα θα κρυπτογραφηθούν πλήρως ή μερικώς.

Πηγή: Cisco

Η Cisco Talos σημειώνει ότι η αξιολόγηση των δυνατοτήτων του μηχανήματος είναι πιθανό να προχωρήσει γρήγορα στο τελικό στάδιο της επίθεσης και να προκαλέσει τη μέγιστη ζημιά χωρίς να ενεργοποιήσει ειδοποιήσεις λόγω εντατικής χρήσης πόρων.

Πριν από την ενεργοποίηση της πραγματικής κρυπτογράφησης, το Kraken διαγράφει τόμους σκιών και τον Κάδο Ανακύκλωσης και σταματά τις υπηρεσίες δημιουργίας αντιγράφων ασφαλείας που εκτελούνται στο σύστημα.

Η Cisco εξηγεί ότι η έκδοση του Kraken για Windows διαθέτει τέσσερις μονάδες κρυπτογράφησης:

- Βάση δεδομένων SQL – Αναγνωρίζει παρουσίες του Microsoft SQL Server μέσω κλειδιών μητρώου, εντοπίζει τους καταλόγους αρχείων της βάσης δεδομένων τους, επαληθεύει τις διαδρομές και κρυπτογραφεί τα αρχεία δεδομένων SQL.

- Κοινή χρήση δικτύου – Απαριθμεί προσβάσιμα κοινόχρηστα στοιχεία δικτύου μέσω των API του WNet, αγνοεί τους ADMIN$ και IPC$ και κρυπτογραφεί αρχεία σε όλα τα άλλα προσβάσιμα κοινόχρηστα στοιχεία.

- Τοπική οδήγηση – Σαρώνει διαθέσιμα γράμματα μονάδας δίσκου, στοχεύει αφαιρούμενες, σταθερές και απομακρυσμένες μονάδες δίσκου και κρυπτογραφεί το περιεχόμενό τους χρησιμοποιώντας ξεχωριστά νήματα εργασίας.

- Hyper-V – Χρησιμοποιεί ενσωματωμένες εντολές του PowerShell για τη λίστα των VM, την απόκτηση των διαδρομών εικονικού δίσκου τους, τη διακοπή της λειτουργίας των VM και την κρυπτογράφηση των συσχετισμένων αρχείων δίσκου VM.

Η έκδοση Linux/ESXi απαριθμεί και τερματίζει αναγκαστικά τη λειτουργία εικονικών μηχανών για να ξεκλειδώσει τα αρχεία του δίσκου τους και, στη συνέχεια, εκτελεί πλήρη ή μερική κρυπτογράφηση πολλαπλών νημάτων χρησιμοποιώντας την ίδια λογική συγκριτικής αξιολόγησης με την έκδοση των Windows.

Μετά την ολοκλήρωση της κρυπτογράφησης, δημιουργήθηκε αυτόματα ένα ‘bye_bye.shΕκτελείται το σενάριο για να αφαιρέσει όλα τα αρχεία καταγραφής, το ιστορικό φλοιού, το δυαδικό Kraken και τέλος το ίδιο το σενάριο.

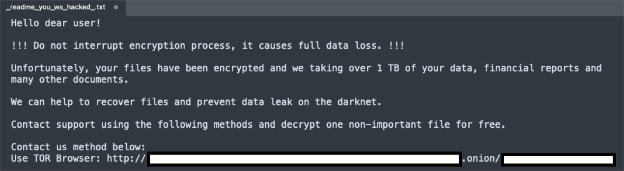

Τα κρυπτογραφημένα αρχεία προστίθενται με την επέκταση αρχείου “.zpsc” και μια σημείωση λύτρων (“readme_you_ws_hacked.txt”) απορρίπτεται στους καταλόγους που επηρεάζονται.

Πηγή: Cisco

Η Cisco σημειώνει ότι σε μία περίπτωση, παρατήρησε μια απαίτηση λύτρων ύψους 1 εκατομμυρίου δολαρίων που έπρεπε να καταβληθεί σε Bitcoin.

Οι πλήρεις δείκτες συμβιβασμού (IoC) που σχετίζονται με επιθέσεις ransomware Kraken είναι διαθέσιμοι σε αυτό Αποθετήριο GitHub.

VIA: bleepingcomputer.com