Η καμπάνια SmartApeSG, γνωστή και ως ZPHP ή HANEY MANEY, συνεχίζει να εξελίσσει τις μεθόδους επίθεσης για να θέσει σε κίνδυνο τα συστήματα των Windows με κακόβουλα εργαλεία απομακρυσμένης πρόσβασης.

Αναφέρθηκε για πρώτη φορά τον Ιούνιο του 2024, αυτή η καμπάνια έχει μετατοπιστεί από τη χρήση ψεύτικων σελίδων ενημέρωσης προγράμματος περιήγησης στην ανάπτυξη εξελιγμένων τεχνικών τύπου ClickFix.

Η νέα προσέγγιση εξαπατά τους χρήστες να πιστεύουν ότι πρέπει να επαληθεύσουν την ταυτότητά τους μέσω μιας ψεύτικης σελίδας CAPTCHA, καθιστώντας την επίθεση πιο παραπλανητική και δυσκολότερη την ανίχνευση.

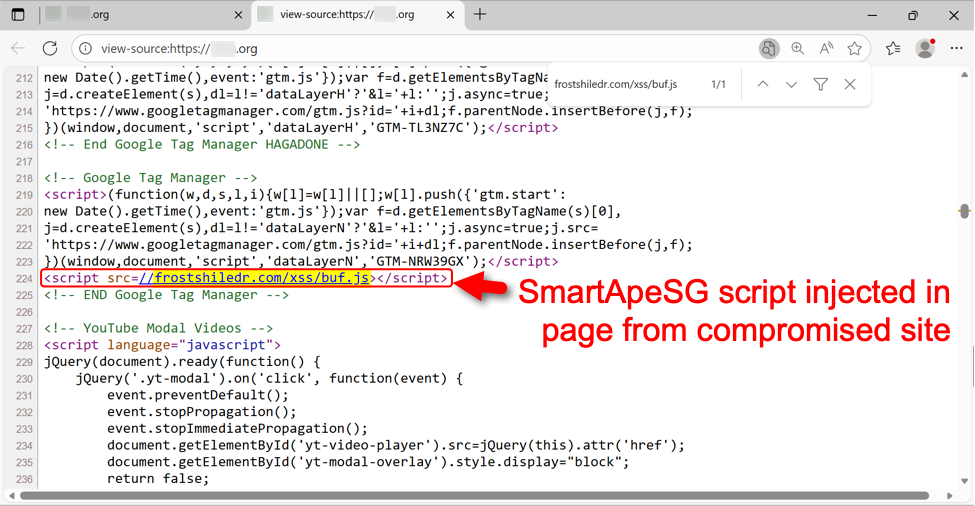

Η καμπάνια στοχεύει κυρίως χρήστες που επισκέπτονται παραβιασμένους ιστότοπους που εμφανίζουν κρυφά κακόβουλα σενάρια. Όταν πληρούνται ορισμένες προϋποθέσεις, αυτά τα σενάρια ενεργοποιούν και παρουσιάζουν στους χρήστες ένα ψεύτικο πλαίσιο “επαληθεύστε ότι είστε άνθρωπος”.

Οι εισβολείς χρησιμοποιούν αυτήν την έξυπνη τεχνική για να παρακάμψουν τις υποψίες των χρηστών και να τους ξεγελάσουν ώστε να προβούν σε ενέργειες που οδηγούν σε εγκατάσταση κακόβουλου λογισμικού.

Μόλις ενεργοποιηθεί, η ψεύτικη σελίδα CAPTCHA ξεκινά μια αλυσίδα συμβάντων που έχουν σχεδιαστεί για την εγκατάσταση του NetSupport RAT στον υπολογιστή του θύματος.

.png)

Αυτό το εργαλείο απομακρυσμένης πρόσβασης δίνει στους εισβολείς τον πλήρη έλεγχο των μολυσμένων μηχανημάτων, επιτρέποντάς τους να κλέβουν δεδομένα, να παρακολουθούν τη δραστηριότητα και να αναπτύσσουν πρόσθετο κακόβουλο λογισμικό.

Αναλυτές ασφαλείας του Internet Storm Center αναγνωρισθείς ότι η επίθεση λειτουργεί με την έγχυση κακόβουλου περιεχομένου απευθείας στο πρόχειρο ενός χρήστη όταν κάνει κλικ στο πλαίσιο επαλήθευσης.

Το περιεχόμενο που εισάγεται είναι μια συμβολοσειρά εντολών που χρησιμοποιεί την εντολή mshta για να ανακτήσει και να εκτελέσει κακόβουλο κώδικα από διακομιστές που ελέγχονται από εισβολείς.

Προσέγγιση πολλαπλών σταδίων

Αυτή η τεχνική είναι ιδιαίτερα αποτελεσματική επειδή παρακάμπτει τα παραδοσιακά μέτρα ασφαλείας βασιζόμενη στην κοινωνική μηχανική και όχι σε ευπάθειες λογισμικού.

Ο μηχανισμός επιμονής λειτουργεί μέσα από ένα έξυπνο κόλπο των Windows. Το κακόβουλο πακέτο NetSupport RAT διατηρείται σε μολυσμένους υπολογιστές δημιουργώντας μια συντόμευση του μενού Έναρξη που εκτελεί ένα αρχείο JavaScript που είναι αποθηκευμένο στον κατάλογο AppData\Local\Temp.

Αυτό το αρχείο JavaScript εκκινεί στη συνέχεια το πραγματικό εκτελέσιμο αρχείο NetSupport RAT που βρίσκεται στον κατάλογο C:\ProgramData\. Αυτή η προσέγγιση πολλαπλών σταδίων καθιστά την ανίχνευση και την αφαίρεση πιο δύσκολη για τους τυπικούς χρήστες.

Αυτό που κάνει το SmartApeSG ιδιαίτερα επικίνδυνο είναι η συνεχής εξέλιξη της υποδομής του. Οι τομείς, οι διακομιστές εντολών και ελέγχου και τα πακέτα κακόβουλου λογισμικού αλλάζουν σχεδόν καθημερινά, καθιστώντας τις ενημερώσεις πληροφοριών απειλών κρίσιμες για τις ομάδες ασφαλείας.

Οι οργανισμοί θα πρέπει να εκπαιδεύουν τους χρήστες σχετικά με το κλικ σε πλαίσια επαλήθευσης σε ιστότοπους και να εφαρμόζουν προστασίες σε επίπεδο δικτύου για τον αποκλεισμό των συνδέσεων σε γνωστούς κακόβουλους τομείς που σχετίζονται με αυτήν την καμπάνια.