Οι εισβολείς χρησιμοποιούν πλαστά email τιμολογίων για να διαδώσουν το XWorm, έναν trojan απομακρυσμένης πρόσβασης που κλέβει αθόρυβα διαπιστευτήρια σύνδεσης, κωδικούς πρόσβασης και ευαίσθητα αρχεία από μολυσμένους υπολογιστές.

Όταν ένας χρήστης ανοίγει το συνημμένο αρχείο δέσμης ενεργειών της Visual Basic, το κακόβουλο λογισμικό αρχίζει να λειτουργεί σιωπηλά στο παρασκήνιο χωρίς ορατές προειδοποιήσεις ή ειδοποιήσεις.

Αυτό το καθιστά εξαιρετικά επικίνδυνο επειδή τα θύματα δεν ξέρουν ποτέ ότι το σύστημά τους είναι σε κίνδυνο μέχρι να είναι πολύ αργά.

Μόλις ενεργοποιηθεί, το XWorm δίνει στους εισβολείς τον πλήρη έλεγχο του μολυσμένου υπολογιστή, επιτρέποντάς τους να καταγράφουν πατήματα πλήκτρων, να κατασκοπεύουν τους χρήστες, να κλέβουν προσωπικά δεδομένα και ακόμη και να εγκαθιστούν πρόσθετες απειλές όπως ransomware.

Η επίθεση ξεκινά με ένα απλό email που φαίνεται να είναι μια συνηθισμένη ειδοποίηση πληρωμής. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου συνήθως περιλαμβάνουν ένα ευγενικό μήνυμα από κάποιον που ισχυρίζεται ότι είναι υπάλληλος λογαριασμού, ζητώντας από τους παραλήπτες να ελέγξουν τα επεξεργασμένα τιμολόγια.

Το μήνυμα φαίνεται αρκετά ακίνδυνο, αλλά το συνημμένο περιέχει ένα αρχείο .vbs που εκτελεί αμέσως κακόβουλο κώδικα όταν ανοίγει.

Αυτό που κάνει αυτή την τακτική έξυπνη είναι ότι οι επιτιθέμενοι βασίζονται σε ξεπερασμένη τεχνολογία που οι περισσότεροι άνθρωποι δεν περιμένουν πλέον να δουν στις επιχειρηματικές επικοινωνίες.

Αναλυτές ασφαλείας Malwarebytes αναγνωρισθείς το κακόβουλο συνημμένο ως Backdoor.XWorm κατά τη διάρκεια της έρευνάς τους.

Το XWorm λειτουργεί ως κακόβουλο λογισμικό ως υπηρεσία, πράγμα που σημαίνει ότι οι εγκληματίες του κυβερνοχώρου μπορούν να νοικιάσουν ή να αγοράσουν πρόσβαση στην υποδομή που διατηρεί συνδέσεις κερκόπορτας και συλλέγει κλεμμένα δεδομένα.

Αυτό το επιχειρηματικό μοντέλο έχει διευκολύνει τους λιγότερο τεχνικά καταρτισμένους εισβολείς να ξεκινήσουν εξελιγμένες καμπάνιες, αυξάνοντας το συνολικό τοπίο απειλών τόσο για άτομα όσο και για οργανισμούς.

Το συνημμένο σεναρίου της Visual Basic ξεχωρίζει επειδή οι σύγχρονες επιχειρήσεις σπάνια χρησιμοποιούν πλέον αυτόν τον τύπο αρχείου. Τα περισσότερα συστήματα ασφαλείας email μπλοκάρουν αυτόματα τα αρχεία .vbs, καθώς μπορούν να εκτελούν κώδικα απευθείας σε έναν υπολογιστή χωρίς πρόσθετα βήματα.

Ωστόσο, όταν αυτά τα συνημμένα καταφέρνουν να περάσουν μέσα από τα φίλτρα email, μπορεί να προκαλέσουν σοβαρή ζημιά.

Το σενάριο ρίχνει αμέσως ένα αρχείο δέσμης με το όνομα IrisBud.bat στον προσωρινό φάκελο των Windows και χρησιμοποιεί τα όργανα διαχείρισης των Windows για να το εκτελέσει αόρατα.

Μηχανισμός μόλυνσης και ροή εκτέλεσης

Η αλυσίδα μόλυνσης ξεκινά απλή αλλά γρήγορα γίνεται πολύπλοκη μέσα από πολλαπλά στάδια συσκότισης.

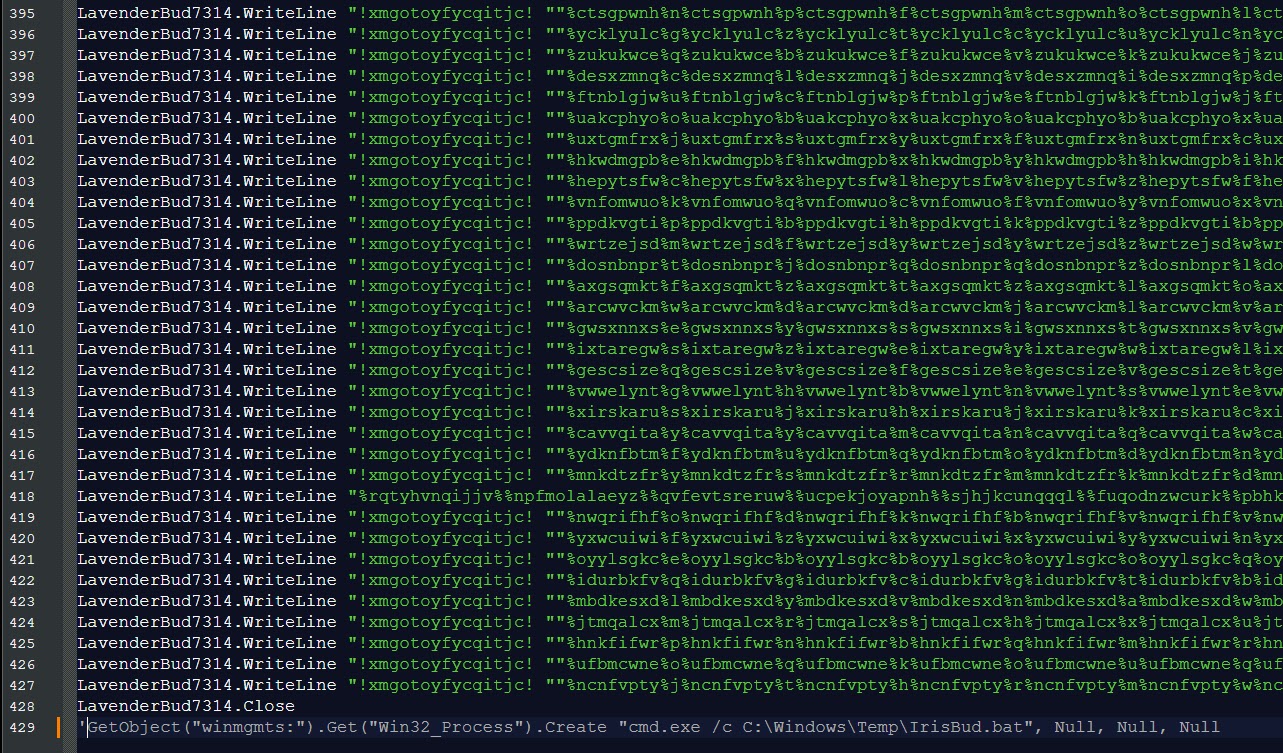

Το αρχικό αρχείο .vbs περιέχει 429 γραμμές πολύ συγκαλυμμένου κώδικα που εγγράφει ένα άλλο αρχείο στο σύστημα. Αυτό το ομαδικό αρχείο στη συνέχεια αντιγράφεται στον κατάλογο προφίλ χρήστη με το όνομα aoc.bat, διασφαλίζοντας τη διατήρηση ακόμα και αν τα προσωρινά αρχεία καθαριστούν.

Το αρχείο δέσμης περιλαμβάνει μια έξυπνη τεχνική για την απόκρυψη της εκτέλεσής του ελέγχοντας εάν υπάρχει μια συγκεκριμένη μεταβλητή. Εάν όχι, επανεκκινείται σε ένα ελαχιστοποιημένο παράθυρο που εκτελείται εντελώς αόρατο στον χρήστη, ενώ η αρχική διαδικασία τερματίζεται αμέσως.

Μέσα στο αρχείο δέσμης, οι εισβολείς χρησιμοποιούν τεχνικές padding με επαναλαμβανόμενες μεταβλητές που δεν εξυπηρετούν κανένα σκοπό παρά μόνο να μπερδέψουν τα εργαλεία ανάλυσης και τους ερευνητές ασφάλειας.

Αυτές οι εικονικές μεταβλητές κάνουν τον κώδικα να φαίνεται μεγαλύτερος και πιο περίπλοκος από ό,τι είναι στην πραγματικότητα. Μετά την αφαίρεση αυτής της πλήρωσης, οι πραγματικές εντολές γίνονται ορατές, συμπεριλαμβανομένων οδηγιών για την αντιγραφή αρχείων, την ανάγνωση κωδικοποιημένων δεδομένων και την εκκίνηση σεναρίων PowerShell.

Το αρχείο δέσμης περιέχει δύο κρυφές ενότητες ωφέλιμου φορτίου που μοιάζουν με συνηθισμένα σχόλια που ξεκινούν με διπλές άνω και κάτω τελείες, αλλά αυτά στην πραγματικότητα περιέχουν κρυπτογραφημένα δεδομένα κακόβουλου λογισμικού.

Το σενάριο PowerShell εκτελεί το τελικό στάδιο της επίθεσης διαβάζοντας τα κρυφά ωφέλιμα φορτία από το aoc.bat, αποκρυπτογραφώντας τα χρησιμοποιώντας κρυπτογράφηση AES με σκληρό κλειδί και αποσυμπιέζοντας τα δεδομένα με το GZip.

Αυτό παράγει δύο εκτελέσιμα αρχεία που φορτώνονται απευθείας στη μνήμη χωρίς ποτέ να αποθηκευτούν στο δίσκο, μια τεχνική που ονομάζεται εκτέλεση χωρίς αρχείο και βοηθά στην αποφυγή εντοπισμού από το παραδοσιακό λογισμικό προστασίας από ιούς.

Η ανάλυση sandbox αποκάλυψε ένα αναγνωριστικό mutex 5wyy00gGpG6LF3m6 που οι ερευνητές ασφαλείας αναγνωρίζουν ότι ανήκουν στην οικογένεια κακόβουλου λογισμικού XWorm, επιβεβαιώνοντας την απειλή και επιτρέποντας την κατάλληλη ταξινόμηση και απόκριση.