Το γραφείο του γενικού εισαγγελέα της Πενσυλβάνια επιβεβαίωσε ότι η συμμορία ransomware πίσω από μια κυβερνοεπίθεση τον Αύγουστο του 2025 έκλεψε αρχεία που περιείχαν προσωπικές και ιατρικές πληροφορίες.

Αυτό έρχεται αφότου ο Γενικός Εισαγγελέας Dave Sunday επιβεβαίωσε στις αρχές Σεπτεμβρίου ότι το περιστατικό ήταν μια επίθεση ransomware και το γραφείο του αρνήθηκε να πληρώσει τα λύτρα που ζήτησαν οι εγκληματίες του κυβερνοχώρου αφού κρυπτογραφούσαν παραβιασμένα συστήματα.

“Η OAG έμαθε αργότερα ότι ορισμένα αρχεία ενδέχεται να έχουν πρόσβαση χωρίς εξουσιοδότηση. Η OAG εξέτασε ποια δεδομένα ενδέχεται να αφορούσαν και έμαθε ότι ορισμένες προσωπικές πληροφορίες περιέχονταν σε ορισμένα αρχεία.” είπε το Γραφείο του Γενικού Εισαγγελέα της Πενσυλβάνια (OAG) σε δελτίο τύπου την Παρασκευή.

“Με βάση την εξέταση των σχετικών δεδομένων από την OAG, για ορισμένα άτομα οι πληροφορίες που εμπλέκονται μπορεί να περιλαμβάνουν όνομα, αριθμό κοινωνικής ασφάλισης ή/και ιατρικές πληροφορίες.”

Στις 9 Αυγούστου, όταν ανακαλύφθηκε η παραβίαση, οι παράγοντες της απειλής κατέστρεψαν συστήματα και υπηρεσίες στο δίκτυο της Pennsylvania OAG, συμπεριλαμβανομένου του ιστότοπου του γραφείου, των λογαριασμών email των εργαζομένων και των γραμμών σταθερής τηλεφωνίας, σε μια επίθεση με εκτεταμένο και καταστροφικό αντίκτυπο.

Ενώ η Pennsylvania OAG δεν έχει ακόμη κοινοποιήσει περισσότερες πληροφορίες σχετικά με τον τρόπο παραβίασης του δικτύου, ανακάλυψε ο ειδικός σε θέματα κυβερνοασφάλειας Kevin Beaumont ότι το δίκτυο της Pennsylvania AG διέθετε πολλές συσκευές Citrix NetScaler που αντιμετωπίζουν το κοινό, ευάλωτες σε συνεχείς επιθέσεις που εκμεταλλεύονται μια κρίσιμη ευπάθεια (CVE-2025-5777) γνωστή ως Citrix Bleed 2.

Σύμφωνα με τον Beaumont, μία από τις δύο συσκευές καταργήθηκε από τις 29 Ιουλίουενώ το άλλο είναι εκτός σύνδεσης από τις 7 Αυγούστου.

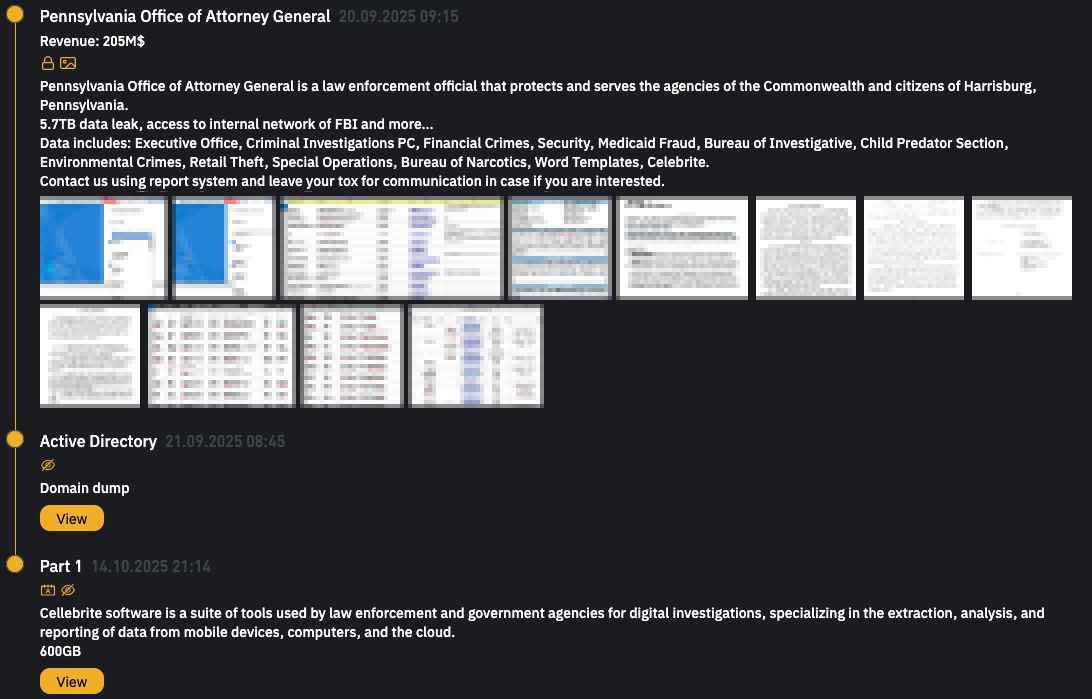

Η παραβίαση διεκδικήθηκε από την INC Ransom

Αν και η Pennsylvania OAG δεν απέδωσε δημόσια την παραβίαση σε συγκεκριμένη επιχείρηση ransomware, η συμμορία INC Ransom ανέλαβε την ευθύνη για την επίθεση στις 20 Σεπτεμβρίου, όταν την πρόσθεσε ως νέα καταχώριση στον ιστότοπό τους με διαρροή σκοτεινού ιστού.

Εκείνη την εποχή, η ομάδα ransomware ισχυρίστηκε ότι είχε κλέψει αρχεία αξίας 5,7 TB από το δίκτυο της Pennsylvania OAG και είπε ότι η παραβίαση φέρεται να τους παρείχε πρόσβαση σε ένα εσωτερικό δίκτυο του FBI.

Το INC Ransom εμφανίστηκε ως λειτουργία ransomware-as-a-service (RaaS) τον Ιούλιο του 2023 και έκτοτε έχει στοχεύσει οργανισμούς στον ιδιωτικό και δημόσιο τομέα σε όλο τον κόσμο.

Ο κατάλογος των θυμάτων του καλύπτει ένα ευρύ φάσμα τομέων, από την εκπαίδευση και την υγειονομική περίθαλψη μέχρι την κυβέρνηση και οντότητες όπως η Yamaha Motor Philippines, η Εθνική Υπηρεσία Υγείας της Σκωτίας (NHS), ο γίγαντας λιανικής πώλησης τροφίμων Ahold Delhaize και το αμερικανικό τμήμα Xerox Business Solutions (XBS).

Αυτή είναι η τρίτη φορά που οι οντότητες της πολιτείας της Πενσυλβάνια παραβιάζονται σε επίθεση ransomware: η κομητεία Delaware κατέβαλε λύτρα 500.000 $ μετά από επίθεση DoppelPaymer το 2020 για να ανακτήσει κρυπτογραφημένα συστήματα και μια επίθεση ransomware κατέστρεψε το δίκτυο της Pennsylvania Senate Democratic Caucus 201.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com