Το κακόβουλο λογισμικό botnet RondoDox εκμεταλλεύεται τώρα ένα κρίσιμο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα (RCE) στην πλατφόρμα XWiki που παρακολουθείται ως CVE-2025-24893.

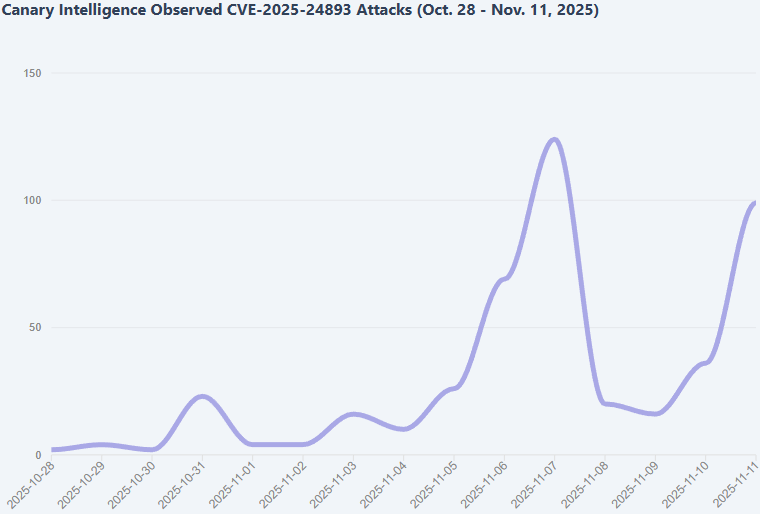

Στις 30 Οκτωβρίου, η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Πληροφοριών των ΗΠΑ (CISA) επισήμανε το ελάττωμα ως εκμεταλλεύονται ενεργά.

Τώρα, μια αναφορά από την εταιρεία πληροφοριών ευπάθειας VulnCheck σημειώνει ότι το CVE-2025-24893 αξιοποιείται σε επιθέσεις από πολλούς παράγοντες απειλών, συμπεριλαμβανομένων χειριστών botnet όπως το RondoDox και εξορύκτες κρυπτονομισμάτων.

Το RondoDox είναι ένα κακόβουλο λογισμικό botnet μεγάλης κλίμακας τεκμηριώθηκε για πρώτη φορά από το Fortinet τον Ιούλιο του 2025 ως αναδυόμενη απειλή. Στις αρχές Οκτωβρίου, η Trend Micro προειδοποίησε για την εκθετική ανάπτυξη του RondoDox, με τις πρόσφατες παραλλαγές να στοχεύουν τουλάχιστον 30 συσκευές μέσω 56 γνωστών τρωτών σημείων, μερικά από τα οποία αποκαλύφθηκαν σε διαγωνισμούς hacking Pwn2Own.

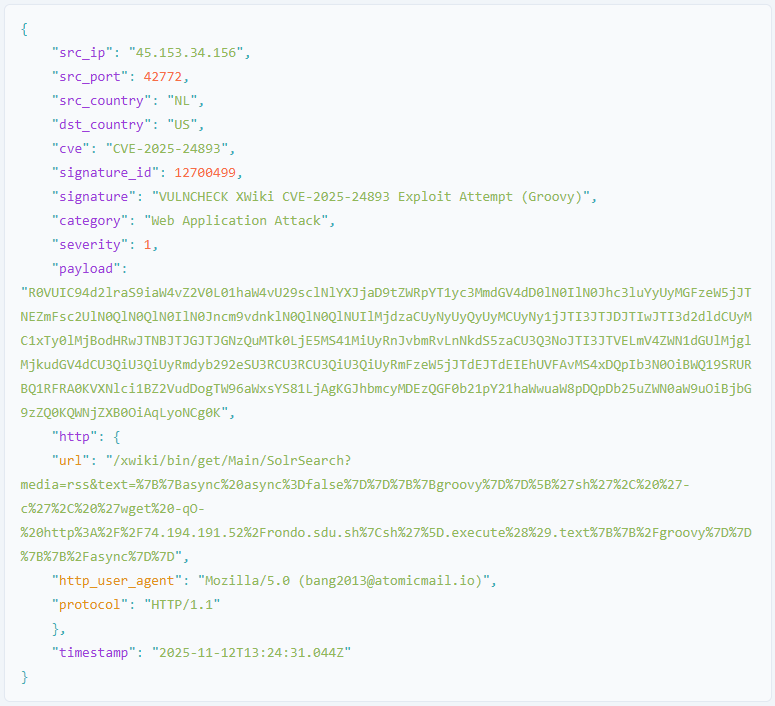

Από τις 3 Νοεμβρίου, το VulnCheck παρατήρησε το RondoDox να εκμεταλλεύεται CVE-2025-24893 μέσω ενός ειδικά διαμορφωμένου αιτήματος HTTP GET που εισήγαγε κώδικα Groovy με κωδικοποίηση base64 μέσω του τελικού σημείου XWiki SolrSearch, αναγκάζοντας τον διακομιστή να κατεβάσει και να εκτελέσει ένα απομακρυσμένο ωφέλιμο φορτίο κελύφους.

Το σενάριο που κατεβάσατε (rondo.

Πηγή: VulnCheck

Οι ερευνητές παρατήρησε πρόσθετες επιθέσεις που περιελάμβανε αναπτύξεις εξόρυξης κρυπτονομισμάτων στις 7 Νοεμβρίου, καθώς και απόπειρες δημιουργίας αντίστροφου κελύφους bash σημειώθηκαν στις 31 Οκτωβρίου και στις 11 Νοεμβρίου.

Το VulnCheck έχει επίσης καταγράψει εκτεταμένη σάρωση χρησιμοποιώντας Nuclei, στέλνοντας ωφέλιμα φορτία που προσπαθούν να εκτελέσουν cat /etc/passwd μέσω της έγχυσης Groovy στο τελικό σημείο XWiki SolrSearch, καθώς και της ανίχνευσης που βασίζεται σε OAST.

Πηγή: VulnCheck

Η πλατφόρμα XWiki είναι μια πλατφόρμα επιχειρησιακών wiki ανοιχτού κώδικα που βασίζεται σε Java και χρησιμοποιείται κυρίως για αυτο-φιλοξενούμενες λύσεις διαχείρισης εσωτερικής γνώσης.

Το CVE-2025-24893 επηρεάζει τις εκδόσεις πριν από τις 15.10.11 και 16.4.1, οι οποίες είναι οι στόχοι αναβάθμισης για τους διαχειριστές. Δεδομένης της κατάστασης ενεργού εκμετάλλευσης για αυτό το ελάττωμα, συνιστάται η άμεση επιδιόρθωση.

Σύμφωνα με τους ερευνητές, πολλοί εισβολείς άρχισαν να αξιοποιούν την ευπάθεια λίγες μέρες μετά την έναρξη της αρχικής εκμετάλλευσης.

Σημειώνουν ότι τα περιστατικά που παρατήρησαν προέρχονται από έναν παράγοντα χρήστη και τεκμηριωμένους διακομιστές ωφέλιμου φορτίου που σχετίζονται με το RondoDox. Αυτό σημαίνει ότι οι δημοσίως διαθέσιμοι δείκτες συμβιβασμού (IoC) για το botnet θα πρέπει να εμποδίσουν αυτές τις προσπάθειες εκμετάλλευσης.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com