Ο Όμιλος Lazarus APT παρουσίασε ένα νέο Trojan Remote Access που ονομάζεται ScoringMathTea, που αντιπροσωπεύει μια σημαντική πρόοδο στις ικανότητές του για κυβερνοεπίθεση.

Αυτό το κακόβουλο λογισμικό που βασίζεται στη C++ αναγνωρίστηκε ως μέρος της Operation DreamJob, μιας εκστρατείας ευθυγραμμισμένης με την κυβέρνηση της Βόρειας Κορέας.

Οι παράγοντες της απειλής στοχεύουν εταιρείες που παρέχουν τεχνολογία μη επανδρωμένων εναέριων οχημάτων στην Ουκρανία, με στόχο να κλέψουν κρίσιμες γνώσεις παραγωγής και πνευματική ιδιοκτησία.

Το ScoringMathTea διανέμεται μέσω δύο διακριτών αλυσίδων θανάτωσης και παρέχει στους χειριστές ολοκληρωμένο έλεγχο σε παραβιασμένα συστήματα.

Το κακόβουλο λογισμικό επιτρέπει την απομακρυσμένη εκτέλεση εντολών, τη φόρτωση προσθηκών στη μνήμη και διάφορους μηχανισμούς επιμονής που επιτρέπουν στους εισβολείς να διατηρούν μακροπρόθεσμη πρόσβαση σε μολυσμένα δίκτυα.

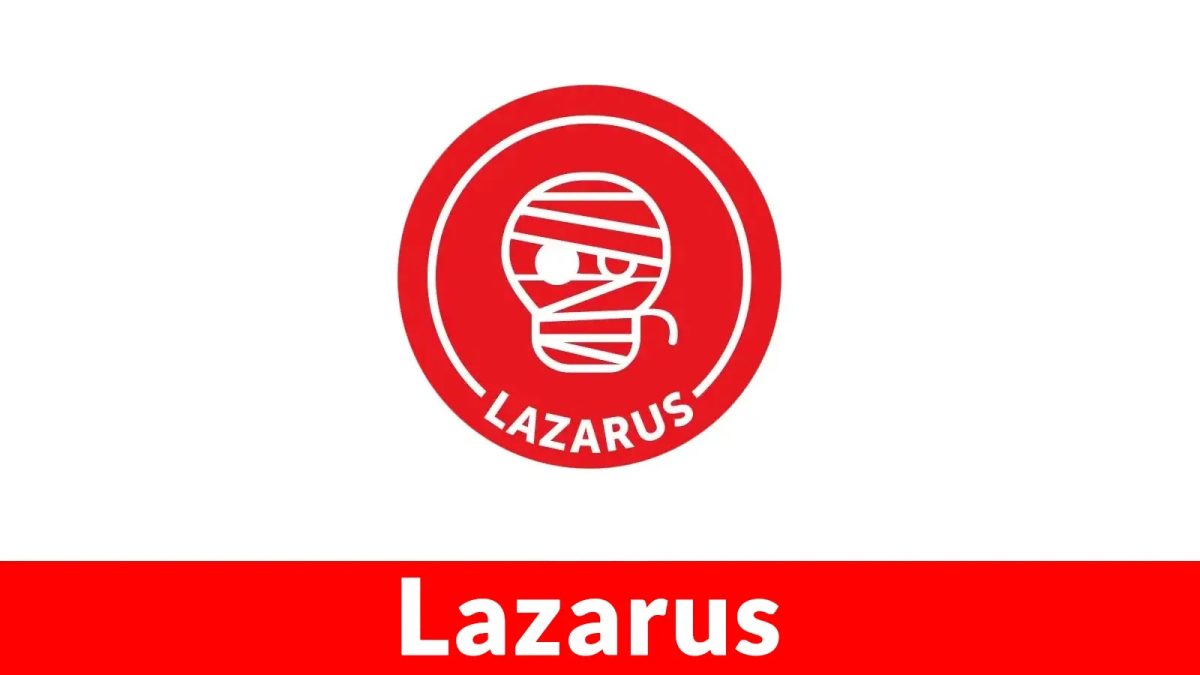

Αυτό που καθιστά αυτήν την απειλή ιδιαίτερα επικίνδυνη είναι η εξελιγμένη αρχιτεκτονική της που έχει σχεδιαστεί ειδικά για να αποφεύγει την ανίχνευση τόσο στα συστήματα ασφαλείας δικτύου όσο και στα τελικά σημεία.

Ένας αναλυτής και ερευνητής ασφάλειας, 0x0d4y, διάσημος ότι το ScoringMathTea εφαρμόζει πολλαπλά επίπεδα τεχνικών συσκότισης και αποφυγής.

Το κακόβουλο λογισμικό χρησιμοποιεί έναν προσαρμοσμένο πολυαλφαβητικό κρυπτογράφηση αντικατάστασης με αλυσίδα για την αποσυμφόρηση συμβολοσειρών κατά το χρόνο εκτέλεσης, καθιστώντας τη στατική ανάλυση πολύ πιο δύσκολη για τις ομάδες ασφαλείας.

.webp.jpeg)

Ο μηχανισμός αποκρυπτογράφησης χρησιμοποιεί έναν πίνακα αναζήτησης 64 χαρακτήρων και διατηρεί μια δυναμική κατάσταση κλειδιού που αλλάζει με κάθε χαρακτήρα, εμποδίζοντας αποτελεσματικά τα απλά εργαλεία εξαγωγής συμβολοσειρών να αποκαλύψουν τις λεπτομέρειες της διαμόρφωσής του.

Προηγμένη αποφυγή ανίχνευσης μέσω δυναμικής ανάλυσης API

Το πιο αξιοσημείωτο αμυντικό χαρακτηριστικό του κακόβουλου λογισμικού περιλαμβάνει την εφαρμογή κατακερματισμού API για δυναμική ανάλυση. Αντί να καλεί απευθείας τα API των Windows, το ScoringMathTea επιλύει τα API κατά το χρόνο εκτέλεσης χρησιμοποιώντας έναν προσαρμοσμένο αλγόριθμο κατακερματισμού.

Ο αλγόριθμος λειτουργεί με μια σταθερή αρχική τιμή 0x2DBB955 και συνδυάζει τιμές ASCII χαρακτήρων με λειτουργίες κατακερματισμού με μετατόπιση bit.

Αυτή η τεχνική, σε συνδυασμό με το PEB Walking για τον ανεξάρτητο εντοπισμό του kernel32.dll, επιτρέπει στο κακόβουλο λογισμικό να παρακάμψει τους παραδοσιακούς μηχανισμούς αγκίστρωσης API που χρησιμοποιούνται από το λογισμικό ασφαλείας.

Η επικοινωνία με τον διακομιστή εντολών και ελέγχου πραγματοποιείται μέσω HTTP ή HTTPS χρησιμοποιώντας κρυπτογράφηση πολλαπλών επιπέδων. Το κακόβουλο λογισμικό πρώτα συμπιέζει τα ωφέλιμα φορτία, στη συνέχεια τα κρυπτογραφεί χρησιμοποιώντας έναν αλγόριθμο TEA ή XTEA σε λειτουργία CBC και, τέλος, εφαρμόζει την κωδικοποίηση Base64.

Επιπλέον, το ScoringMathTea πλαστογραφεί έναν νόμιμο παράγοντα χρήστη του προγράμματος περιήγησης Microsoft Edge για να συνδυάσει την κυκλοφορία του με την κανονική δραστηριότητα δικτύου, καθιστώντας τον εντοπισμό μέσω υπογραφών δικτύου εξαιρετικά δύσκολο.

Η βασική ισχύς του κακόβουλου λογισμικού έγκειται στην ανακλαστική ικανότητα φόρτωσης πρόσθετων, η οποία επιτρέπει στους χειριστές να πραγματοποιούν λήψη και εκτέλεση αυθαίρετου κώδικα εξ ολοκλήρου στη μνήμη χωρίς να γράφουν αρχεία στο δίσκο.

Αυτή η τεχνική υλοποιεί με μη αυτόματο τρόπο το Windows Loader και περιλαμβάνει μια ενσωματωμένη επαλήθευση αθροίσματος ελέγχου CRC32 για τον εντοπισμό παραβίασης του προγράμματος εντοπισμού σφαλμάτων.

Μέσω αυτών των εξελιγμένων μηχανισμών, το ScoringMathTea αντιπροσωπεύει μια ώριμη απειλή που απαιτεί άμεση προσοχή από τις ομάδες ασφαλείας που παρακολουθούν προηγμένες επίμονες απειλές.