Χιλιάδες δρομολογητές ASUS WRT, ως επί το πλείστον συσκευές στο τέλος του κύκλου ζωής τους ή ξεπερασμένες συσκευές, έχουν παραβιαστεί σε μια παγκόσμια εκστρατεία που ονομάζεται Operation WrtHug που εκμεταλλεύεται έξι τρωτά σημεία.

Τους τελευταίους έξι μήνες, σαρωτές που αναζητούσαν συσκευές ASUS που είχαν παραβιαστεί στο Operation WrtHug εντόπισαν “περίπου 50.000 μοναδικές IP” σε όλο τον κόσμο.

Οι περισσότερες από τις παραβιασμένες συσκευές έχουν διευθύνσεις IP που βρίσκονται στην Ταϊβάν, ενώ άλλες διανέμονται στη Νοτιοανατολική Ασία, τη Ρωσία, την Κεντρική Ευρώπη και τις Ηνωμένες Πολιτείες.

Σημειωτέον, δεν υπάρχουν παρατηρούμενες λοιμώξεις εντός της Κίνας, κάτι που μπορεί να υποδηλώνει έναν παράγοντα απειλής από αυτήν τη χώρα, αλλά οι ερευνητές βρήκαν ανεπαρκή στοιχεία για απόδοση υψηλής εμπιστοσύνης.

Σύμφωνα με τους ερευνητές STRIKE της SecurityScorecard, με βάση τις μεθόδους στόχευσης και επίθεσης, μπορεί να υπάρχει σύνδεση μεταξύ της Operation WrtHug και της εκστρατείας AyySSHush, που τεκμηριώθηκε για πρώτη φορά από την GreyNoise τον Μάιο.

.jpg)

Πηγή: SecurityScorecard

Επιθέσεις WrtHug

Οι επιθέσεις ξεκινούν με την εκμετάλλευση σφαλμάτων έγχυσης εντολών και άλλων γνωστών τρωτών σημείων στους δρομολογητές ASUS WRT, κυρίως σε συσκευές της σειράς AC και της σειράς AX.

Σύμφωνα με τους ερευνητές του STRIKE, η καμπάνια WrtHug μπορεί να αξιοποιήσει τα ακόλουθα ζητήματα ασφάλειας σε επιθέσεις:

- CVE-2023-41345/46/47/48 – Έγχυση εντολών λειτουργικού συστήματος μέσω μονάδων διακριτικών

- CVE-2023-39780 – σημαντικό ελάττωμα έγχυσης εντολών (χρησιμοποιείται επίσης στην εκστρατεία AyySSHush)

- CVE-2024-12912 – αυθαίρετη εκτέλεση εντολών

- CVE-2025-2492 – ακατάλληλος έλεγχος ελέγχου ταυτότητας που μπορεί να οδηγήσει σε μη εξουσιοδοτημένη εκτέλεση λειτουργιών

Από τα παραπάνω τρωτά σημεία, το CVE-2025-2492 ξεχωρίζει ως το μόνο με βαθμολογία κρίσιμης σοβαρότητας. Μια συμβουλή ασφαλείας από την ASUS τον Απρίλιο προειδοποίησε για τη σοβαρότητα του ελαττώματος και ότι θα μπορούσε να προκληθεί από ένα δημιουργημένο αίτημα σε δρομολογητές που έχουν ενεργοποιημένη τη δυνατότητα AiCloud.

Σε ένα έκθεση Σήμερα, η SecurityScorecard λέει ότι “οι εισβολείς φαινομενικά χρησιμοποίησαν την υπηρεσία ASUS AiCloud σε αυτήν την περίπτωση για να αναπτύξουν ένα στοχευμένο σύνολο παγκόσμιων εισβολών”.

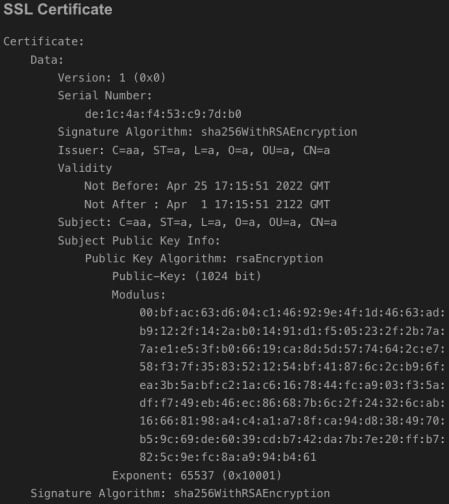

Ένας δείκτης συμβιβασμού για αυτήν την καμπάνια είναι η παρουσία ενός αυτουπογεγραμμένου πιστοποιητικού TLS στις υπηρεσίες AiCloud που αντικατέστησε το τυπικό που δημιουργήθηκε από την ASUS στο 99% των συσκευών που παραβιάστηκαν. Το νέο πιστοποιητικό τράβηξε την προσοχή επειδή έχει διάρκεια ζωής 100 ετών, σε σύγκριση με το πρωτότυπο, το οποίο ισχύει μόνο για 10 χρόνια.

Οι ερευνητές του STRIKE χρησιμοποίησαν αυτό το μοναδικό πιστοποιητικό για να αναγνωρίσουν 50.000 μολυσμένα IP.

Πηγή: SecurityScorecard

Όπως και στην καμπάνια AyySSHush, οι εισβολείς δεν αναβαθμίζουν το υλικολογισμικό της παραβιασμένης συσκευής, αφήνοντάς την ανοιχτή στην εξαγορά από άλλους παράγοντες απειλής.

Με βάση δείκτες συμβιβασμού, οι ερευνητές εντόπισαν τις ακόλουθες συσκευές ASUS που στοχοποιούνται από το Operation WrtHug:

• ASUS Wireless Router 4G-AC55U

• ASUS Wireless Router 4G-AC860U

• ASUS Wireless Router DSL-AC68U

• ASUS Wireless Router GT-AC5300

• ASUS Wireless Router GT-AX11000

• ASUS Wireless Router RT-AC1200HP

• ASUS Wireless Router RT-AC1300GPLUS

• ASUS Wireless Router RT-AC1300UHP

Το STRIKE πιστεύει ότι οι παραβιασμένοι δρομολογητές μπορούν να χρησιμοποιηθούν ως δίκτυα λειτουργικού κουτιού αναμετάδοσης (ORB) σε κινεζικές λειτουργίες εισβολής ως κόμβοι αναμετάδοσης μυστικότητας, διακομιστής μεσολάβησης και απόκρυψη υποδομής εντολών και ελέγχου. Ωστόσο, η έκθεση δεν εμβαθύνει σε πράξεις μετά τον συμβιβασμό και στερείται συγκεκριμένων λεπτομερειών.

Η ASUS έχει εκδώσει ενημερώσεις ασφαλείας που αντιμετωπίζουν όλα τα τρωτά σημεία που χρησιμοποιούνται στις επιθέσεις WrtHug, επομένως οι κάτοχοι δρομολογητών θα πρέπει να αναβαθμίσουν το υλικολογισμικό τους στην πιο πρόσφατη διαθέσιμη έκδοση.

Εάν η συσκευή δεν υποστηρίζεται πλέον, συνιστάται στους χρήστες να την αντικαταστήσουν ή τουλάχιστον να απενεργοποιήσουν τις λειτουργίες απομακρυσμένης πρόσβασης.

Η ASUS διόρθωσε πρόσφατα επίσης το CVE-2025-59367, ένα ελάττωμα παράκαμψης ελέγχου ταυτότητας που επηρεάζει αρκετά μοντέλα της σειράς AC, το οποίο, αν και δεν έχει αξιοποιηθεί ακόμη, θα μπορούσε να προστεθεί σύντομα στο οπλοστάσιο των επιτιθέμενων.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com