Μια εξελιγμένη εκστρατεία στον κυβερνοχώρο, γνωστή ως Operation WrtHug, κατέλαβε δεκάδες χιλιάδες δρομολογητές ASUS WRT παγκοσμίως, μετατρέποντάς τους σε πιθανά εργαλεία κατασκοπείας για ύποπτους χάκερ που συνδέονται με την Κίνα.

Η ομάδα STRIKE της SecurityScorecard, σε συνεργασία με την ASUS, αποκάλυψε τη λειτουργία στις 18 Νοεμβρίου 2025, υπογραμμίζοντας τον τρόπο με τον οποίο οι εισβολείς εκμεταλλεύονταν το ξεπερασμένο υλικολογισμικό για να δημιουργήσουν μια μυστική υποδομή δικτύου.

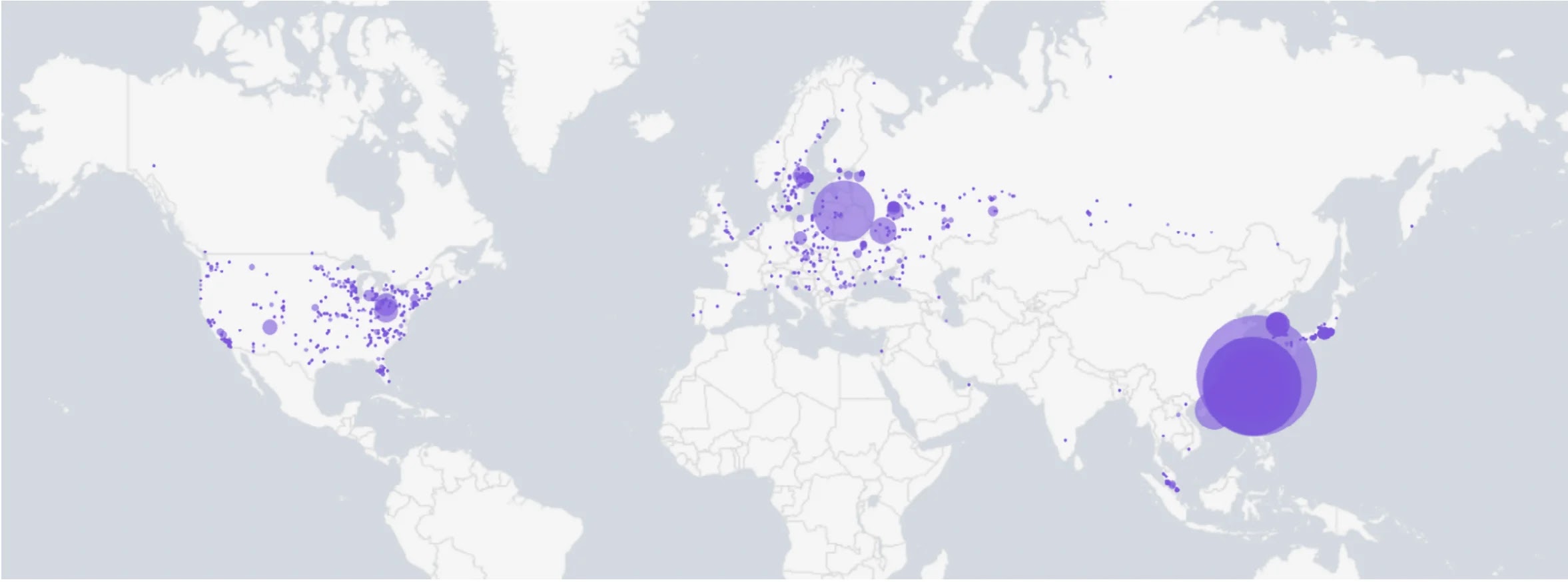

Αυτή η παραβίαση υπογραμμίζει την αυξανόμενη απειλή για καταναλωτικές συσκευές στο τέλος της ζωής τους, με τις λοιμώξεις να επικεντρώνονται στην Ταϊβάν και να εξαπλώνονται στις ΗΠΑ, τη Ρωσία και τη Νοτιοανατολική Ασία.

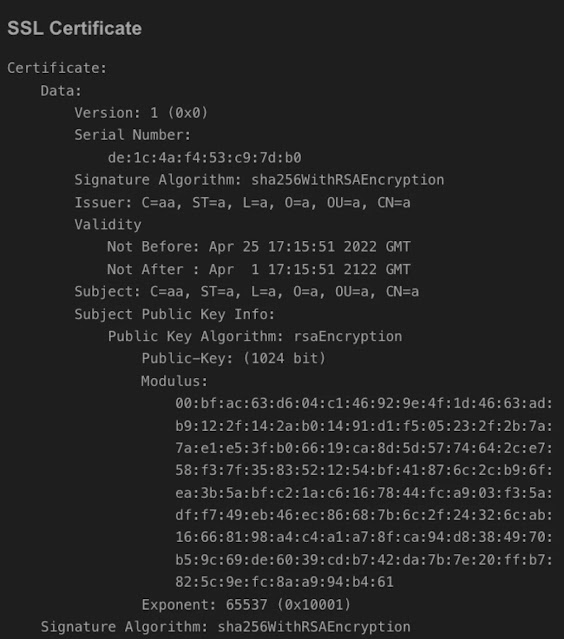

Οι ερευνητές εντόπισαν για πρώτη φορά το Operation WrtHug μέσω ενός ύποπτου πιστοποιητικού TLS με αυτο-υπογραφή, κοινόχρηστο σε παραβιασμένες συσκευές, με ασυνήθιστα μεγάλη ημερομηνία λήξης 100 ετών από τον Απρίλιο του 2022.

Αυτό το πιστοποιητικό, με SHA1 thumbprint 1894a6800dff523894eba7f31cea8d05d51032b4, εμφανίστηκε στο 99% των επηρεαζόμενων υπηρεσιών ASUS AiCloud, μια δυνατότητα που προορίζεται για απομακρυσμένη πρόσβαση στο οικιακό δίκτυο αλλά τώρα χρησιμοποιείται ως σημείο εισόδου.

Η καμπάνια στοχεύει αποκλειστικά μοντέλα ASUS WRT, πολλά από τα οποία είναι στο τέλος της ζωής τους και δεν έχουν επιδιορθωθεί, επιτρέποντας στους εισβολείς να εισάγουν εντολές και να αποκτούν δικαιώματα root χωρίς να αλλάζουν την εξωτερική εμφάνιση της συσκευής.

Η κλίμακα της επιχείρησης είναι ανησυχητική, με εκτιμήσεις για 50.000 μοναδικές διευθύνσεις IP που εμπλέκονται τους τελευταίους έξι μήνες, με βάση ιδιόκτητες σαρώσεις και εργαλεία όπως το Driftnet.

Σε αντίθεση με τα τυχαία botnet, το WrtHug δείχνει μια σκόπιμη γεωγραφική εστίαση, μολύνοντας το 30-50% των συσκευών στην Ταϊβάν, ένα μοτίβο που ευθυγραμμίζεται με τις γεωπολιτικές εντάσεις. Μικρότερα σμήνη έπληξαν τη Νότια Κορέα, την Ιαπωνία, το Χονγκ Κονγκ, την κεντρική Ευρώπη και τις ΗΠΑ, αλλά η ηπειρωτική Κίνα παραμένει σε μεγάλο βαθμό ανέγγιχτη, εκτός από το Χονγκ Κονγκ.

Εκμεταλλευόμενα τρωτά σημεία

Οι εισβολείς αλυσόδεψαν έξι γνωστά ελαττώματα στο υλικολογισμικό της ASUS για να διαδώσουν το κακόβουλο λογισμικό, εστιάζοντας σε εκμεταλλεύσεις N-day στο AiCloud και OS injection vectors, SecurityScorecard είπε να Cybersecurity News.

Αυτά τα τρωτά σημεία, όλα διορθωμένα από την ASUS, επηρεάζουν κυρίως τους ξεπερασμένους δρομολογητές που εκτελούν διακομιστές web lighttpd ή Apache.

Ο παρακάτω πίνακας περιγράφει λεπτομερώς τα βασικά CVE, τις επιπτώσεις τους και τις προϋποθέσεις:

| Αναγνωριστικό CVE | Προϊόντα που επηρεάζονται | Σύγκρουση | Προαπαιτούμενα Exploit | Βαθμολογία CVSS |

|---|---|---|---|---|

| CVE-2023-41345 | Δρομολογητές ASUS WRT | Έγχυση εντολών λειτουργικού συστήματος | Επαληθευμένη πρόσβαση, ελάττωμα μονάδας διακριτικού | 8.8 |

| CVE-2023-41346 | Δρομολογητές ASUS WRT | Έγχυση εντολών λειτουργικού συστήματος | Επαληθευμένη πρόσβαση, ελάττωμα μονάδας διακριτικού | 8.8 |

| CVE-2023-41347 | Δρομολογητές ASUS WRT | Έγχυση εντολών λειτουργικού συστήματος | Επαληθευμένη πρόσβαση, ελάττωμα μονάδας διακριτικού | 8.8 |

| CVE-2023-41348 | Δρομολογητές ASUS WRT | Έγχυση εντολών λειτουργικού συστήματος | Επαληθευμένη πρόσβαση, ελάττωμα μονάδας διακριτικού | 8.8 |

| CVE-2024-12912 | Δρομολογητές ASUS WRT | Αυθαίρετη εκτέλεση εντολών | Απομακρυσμένη πρόσβαση μέσω AiCloud | 7.2 |

| CVE-2025-2492 | Δρομολογητές ASUS WRT | Μη εξουσιοδοτημένη εκτέλεση λειτουργίας | Λανθασμένος έλεγχος ελέγχου ταυτότητας | 9.2 |

Αυτά τα ελαττώματα συνδέονται με το CVE-2023-39780, ένα σφάλμα έγχυσης εντολών που συνδέεται με την προηγούμενη καμπάνια AyySSHush, υποδηλώνοντας πιθανή επικάλυψη ηθοποιών. Επτά IP δείχνουν διπλό συμβιβασμό, υπονοώντας συντονισμένες προσπάθειες.

Το STRIKE αξιολογεί χαμηλή έως μέτρια εμπιστοσύνη ότι οι ηθοποιοί του China Nexus οδηγούν το WrtHug, αντικατοπτρίζοντας τακτικές σε ORBs όπως το LapDogs και το PolarEdge. Η εστίαση στην Ταϊβάν και την επιμονή του δρομολογητή μέσω των κερκόπορτων SSH παραπέμπει στην κατασκευή υποδομών κατασκοπείας.

Αυτό ταιριάζει με μια τάση πειρατείας δρομολογητών που χρηματοδοτούνται από το κράτος, που εξελίσσονται από ωμή βία σε μολύνσεις πολλαπλών σταδίων.

Στα στοχευμένα μοντέλα περιλαμβάνονται τα RT-AC1200HP, GT-AC5300 και DSL-AC68U, συχνά σε σπίτια ή μικρά γραφεία. Ενώ οι λεπτομέρειες μετά την εκμετάλλευση παραμένουν ασαφείς, η ρύθμιση επιτρέπει τη διαμεσολάβηση της κυκλοφορίας C2 και την εξαγωγή δεδομένων.

Δείκτες συμβιβασμού

Η παρακολούθηση αυτών των IOC μπορεί να βοηθήσει στον εντοπισμό λοιμώξεων:

| Τύπος ένδειξης | Αξία | Καθέκαστα |

|---|---|---|

| SHA-1 | 1894a6800dff523894eba7f31cea8d05d51032b4 | Αποτύπωμα πιστοποιητικού WrtHug TLS |

| IPv4 | 46[.]132.187.85 | Διπλό συμβιβασμό (WrtHug/AyySSHush) |

| IPv4 | 46[.]132.187.24 | Διπλό συμβιβασμό (WrtHug/AyySSHush) |

| IPv4 | 221[.]43.126.86 | Διπλό συμβιβασμό (WrtHug/AyySSHush) |

| IPv4 | 122[.]100.210.209 | Διπλό συμβιβασμό (WrtHug/AyySSHush) |

Πρόσθετες IP: 59.26.66[.]44, 83.188.236[.]86, 195.234.71[.]218

Η ASUS προτρέπει τις ενημερώσεις υλικολογισμικού και την απενεργοποίηση των αχρησιμοποίητων λειτουργιών όπως το AiCloud σε υποστηριζόμενες συσκευές. Για τα μοντέλα EoL, συνιστάται η αντικατάσταση, παράλληλα με την τμηματοποίηση δικτύου και την παρακολούθηση πιστοποιητικού TLS.

Οι οργανισμοί θα πρέπει να πραγματοποιήσουν σάρωση για το πιστοποιητικό της ΔΟΕ και να εφαρμόσουν τις γνωστές εκμεταλλευόμενες ενημερώσεις καταλόγου της CISA.

Καθώς οι επιθέσεις δρομολογητών κλιμακώνονται το 2025, αυτό το περιστατικό υπογραμμίζει την ανάγκη για επαγρύπνηση της ασφάλειας του SOHO για να αποτρέψει την έρευνα εθνικού κράτους. Η SecurityScorecard απαιτεί τη συνεργασία του κλάδου για την αντιμετώπιση τέτοιων υπολογισμένων απειλών.