Ένα νέο τραπεζικό trojan Android με το όνομα Sturnus μπορεί να συλλάβει την επικοινωνία από κρυπτογραφημένες πλατφόρμες ανταλλαγής μηνυμάτων από άκρο σε άκρο όπως το Signal, το WhatsApp και το Telegram, καθώς και να αναλάβει τον πλήρη έλεγχο της συσκευής.

Αν και ακόμη υπό ανάπτυξη, το κακόβουλο λογισμικό είναι πλήρως λειτουργικό και έχει διαμορφωθεί για να στοχεύει λογαριασμούς σε πολλούς χρηματοπιστωτικούς οργανισμούς στην Ευρώπη χρησιμοποιώντας “πρότυπα επικάλυψης για συγκεκριμένη περιοχή”.

Το Sturnus είναι μια πιο προηγμένη απειλή από τις τρέχουσες οικογένειες κακόβουλων προγραμμάτων Android, χρησιμοποιώντας έναν συνδυασμό απλού κειμένου, RSA και κρυπτογραφημένης επικοινωνίας AES με τον διακομιστή εντολών και ελέγχου (C2).

Πλήρης εξαγορά συσκευής Android

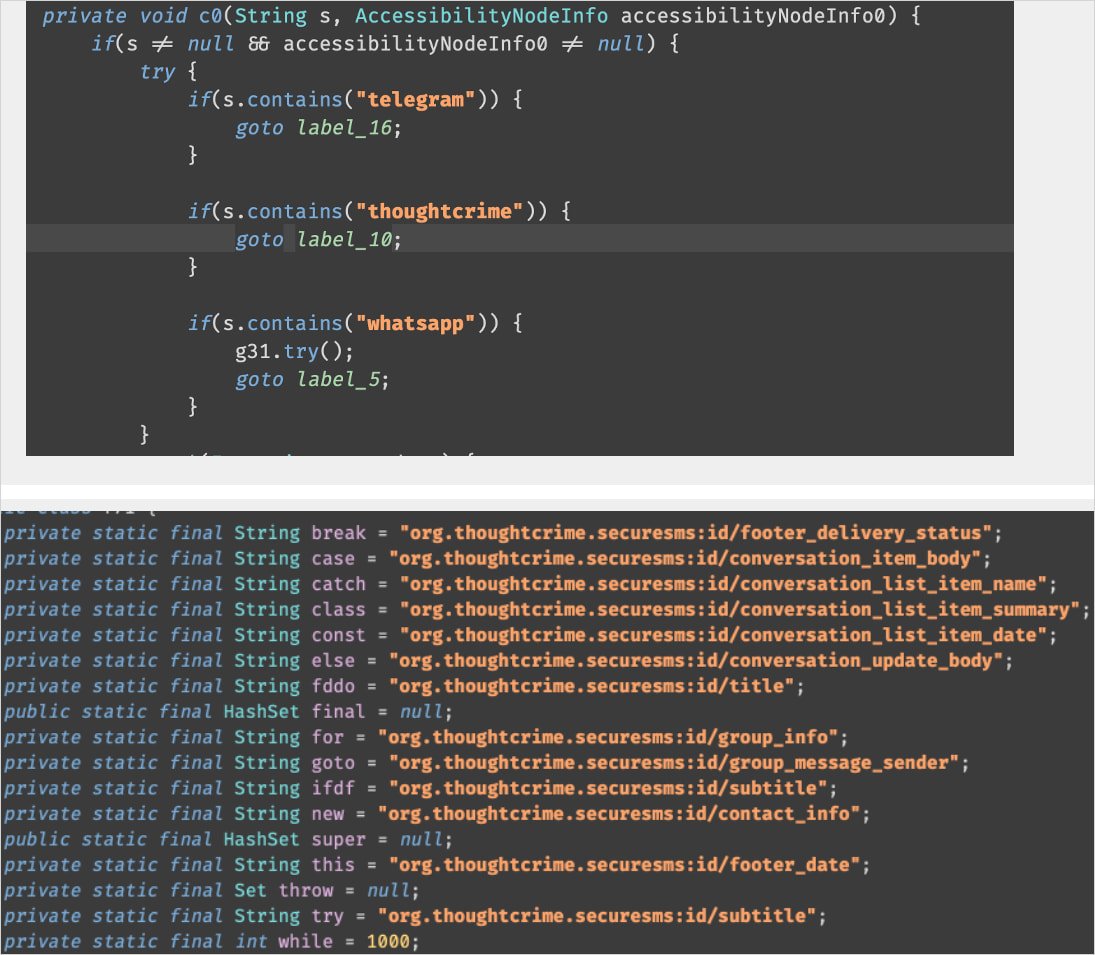

Μια αναφορά από τις διαδικτυακές λύσεις πληροφοριών πρόληψης απάτης και απειλών ThreaFabric εξηγεί ότι το Sturnus μπορεί να κλέψει μηνύματα από ασφαλείς εφαρμογές ανταλλαγής μηνυμάτων μετά το στάδιο της αποκρυπτογράφησης, καταγράφοντας το περιεχόμενο από την οθόνη της συσκευής.

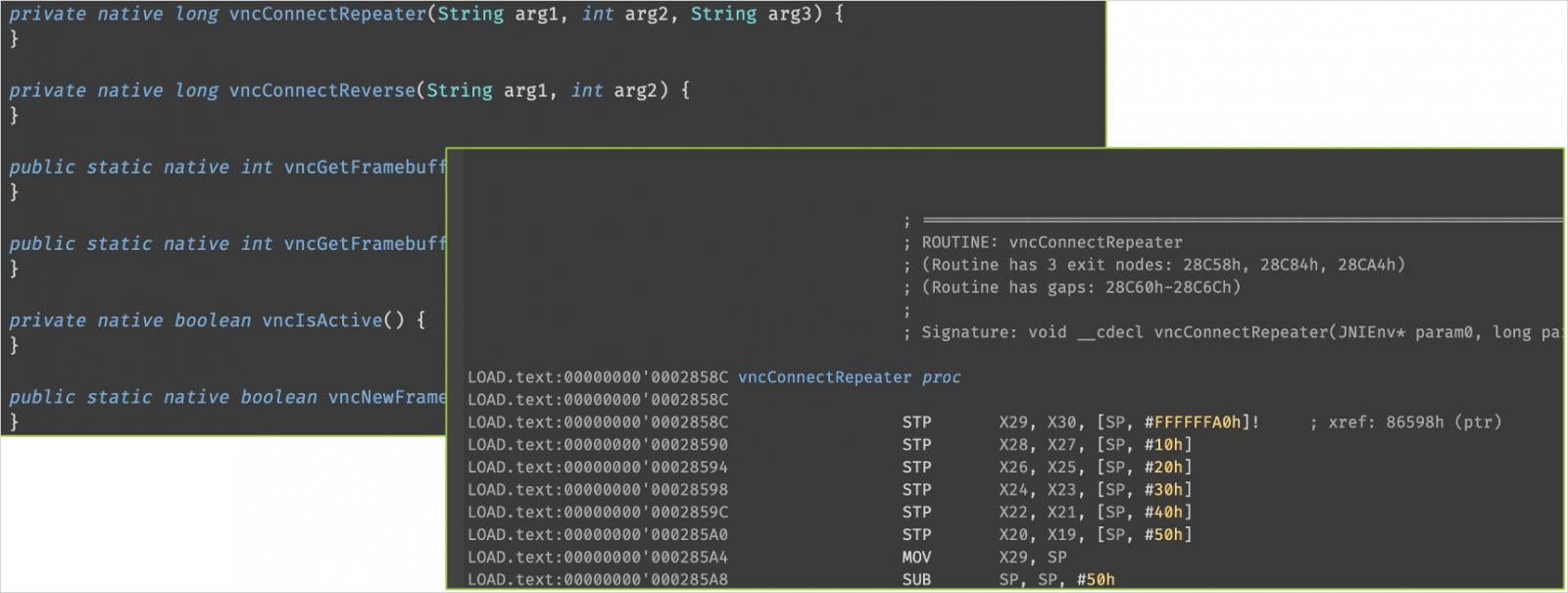

Το κακόβουλο λογισμικό μπορεί επίσης να κλέψει τα διαπιστευτήρια τραπεζικών λογαριασμών χρησιμοποιώντας επικαλύψεις HTML και περιλαμβάνει υποστήριξη για πλήρη απομακρυσμένο έλεγχο σε πραγματικό χρόνο μέσω περιόδου λειτουργίας VNC.

Με βάση τους δείκτες συμβιβασμού στην αναφορά του ThreatFabric, το κακόβουλο λογισμικό είναι πιθανό να είναι μεταμφιεσμένο ως εφαρμογές Google Chrome ή Preemix Box. Ωστόσο, οι ερευνητές δεν έχουν ανακαλύψει πώς διανέμεται το κακόβουλο λογισμικό.

Μετά την εγκατάσταση, το κακόβουλο λογισμικό συνδέεται με την υποδομή C2 για την εγγραφή του θύματος μέσω μιας κρυπτογραφικής ανταλλαγής.

Δημιουργεί ένα κρυπτογραφημένο κανάλι HTTPS για εντολές και εξαγωγή δεδομένων και ένα κανάλι WebSocket κρυπτογραφημένο με AES για λειτουργίες VNC σε πραγματικό χρόνο και ζωντανή παρακολούθηση.

Κάνοντας κατάχρηση των υπηρεσιών Προσβασιμότητας στη συσκευή, ο Sturnus μπορεί να αρχίσει να διαβάζει κείμενο στην οθόνη, να καταγράφει τις εισαγωγές του θύματος, να παρατηρεί τη δομή της διεπαφής χρήστη, να ανιχνεύει εκκινήσεις εφαρμογών, να πατά κουμπιά, να κάνει κύλιση, να εισάγει κείμενο και να πλοηγείται στο τηλέφωνο.

Για να αποκτήσει τον πλήρη έλεγχο της συσκευής, το Sturnus αποκτά δικαιώματα διαχειριστή συσκευής Android, τα οποία του επιτρέπουν να παρακολουθεί τις αλλαγές κωδικού πρόσβασης και τις προσπάθειες ξεκλειδώματος και να κλειδώνει τη συσκευή από απόσταση.

Το κακόβουλο λογισμικό προσπαθεί επίσης να εμποδίσει τον χρήστη να αφαιρέσει τα προνόμιά του ή να το απεγκαταστήσει από τη συσκευή.

“Μέχρι να ανακληθούν με μη αυτόματο τρόπο τα δικαιώματα διαχειριστή, τόσο η συνηθισμένη απεγκατάσταση όσο και η αφαίρεση μέσω εργαλείων όπως το ADB αποκλείονται, παρέχοντας στο κακόβουλο λογισμικό ισχυρή προστασία έναντι απόπειρες εκκαθάρισης” – ThreatFabric

Όταν ο χρήστης ανοίγει το WhatsApp, το Telegram ή το Signal, το Sturnus χρησιμοποιεί τις άδειές του για να ανιχνεύσει περιεχόμενο μηνυμάτων, πληκτρολογημένο κείμενο, ονόματα επαφών και περιεχόμενο συνομιλιών.

Πηγή: Threat Fabric

«Επειδή βασίζεται στην καταγραφή της Υπηρεσίας Προσβασιμότητας και όχι στην υποκλοπή δικτύου, το κακόβουλο λογισμικό μπορεί να διαβάσει ό,τι εμφανίζεται στην οθόνη – συμπεριλαμβανομένων των επαφών, των πλήρους νημάτων συνομιλίας και του περιεχομένου των εισερχόμενων και εξερχόμενων μηνυμάτων – σε πραγματικό χρόνο», αναφέρουν οι ερευνητές στην έκθεση.

“Αυτό καθιστά την ικανότητα ιδιαίτερα επικίνδυνη: παρακάμπτει εντελώς την κρυπτογράφηση από άκρο σε άκρο με την πρόσβαση στα μηνύματα μετά την αποκρυπτογράφηση τους από τη νόμιμη εφαρμογή, δίνοντας στον εισβολέα μια άμεση προβολή σε υποτιθέμενες ιδιωτικές συνομιλίες.”

Η λειτουργία VNC επιτρέπει στους εισβολείς να κάνουν κλικ σε κουμπιά, να εισάγουν κείμενο, να κάνουν κύλιση και να περιηγούνται στο λειτουργικό σύστημα και τις εφαρμογές του τηλεφώνου, όλα τροφοδοτούμενα από την Προσβασιμότητα.

Πηγή: Threat Fabric

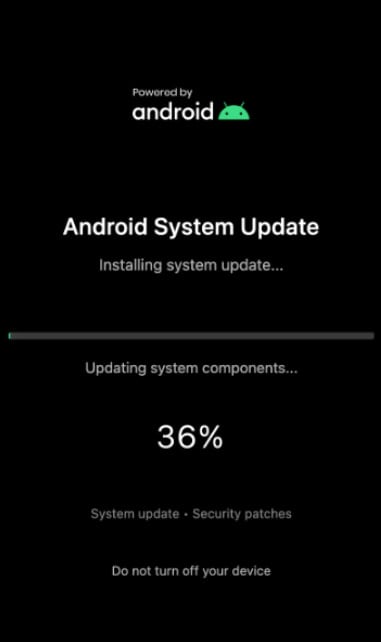

Όταν είναι έτοιμα, ενεργοποιούν μια μαύρη επικάλυψη και εκτελούν ενέργειες που παραμένουν κρυφές από το θύμα και μπορεί να περιλαμβάνουν μεταφορές χρημάτων από τραπεζικές εφαρμογές, επιβεβαίωση διαλόγου, έγκριση οθονών ελέγχου ταυτότητας πολλαπλών παραγόντων, αλλαγή ρυθμίσεων ή εγκατάσταση νέων εφαρμογών.

Η αναφορά του ThreatFabric δείχνει ένα παράδειγμα επικάλυψης για μια ψεύτικη οθόνη ενημέρωσης συστήματος Android, η οποία εμφανίζεται για την απόκρυψη κακόβουλων ενεργειών που εκτελούνται στο παρασκήνιο.

Πηγή: Threat Fabric

Οι ερευνητές σχολιάζουν ότι το Sturnus βρίσκεται ακόμα στο πρώιμο στάδιο ανάπτυξής του, που αναπτύσσεται σποραδικά, πιθανότατα για δοκιμές, παρά σε εκστρατείες πλήρους κλίμακας.

Ωστόσο, ο συνδυασμός προηγμένων χαρακτηριστικών του, που απαντώνται συνήθως σε κακόβουλο λογισμικό Android κορυφαίας βαθμίδας, και η αρχιτεκτονική του “έτοιμη για κλίμακα” το καθιστά μια επικίνδυνη απειλή που πρέπει να προσέχετε.

Η ThreatFabric εντόπισε επιθέσεις Sturnus σε χαμηλό όγκο, που στοχεύουν κυρίως χρήστες στη Νότια και Κεντρική Ευρώπη, γεγονός που μπορεί να υποδεικνύει ότι ο παράγοντας απειλής εκτελεί δοκιμές για μεγαλύτερες καμπάνιες

Συνιστάται στους χρήστες Android να αποφεύγουν τη λήψη αρχείων APK εκτός του Google Play, να διατηρούν ενεργό το Play Protect και να αποφεύγουν την παραχώρηση αδειών Προσβασιμότητας, εκτός εάν είναι πραγματικά απαραίτητο.

VIA: bleepingcomputer.com