Το Twonky Server έκδοση 8.5.2 περιέχει δύο κρίσιμα τρωτά σημεία παράκαμψης ελέγχου ταυτότητας που επιτρέπουν στους εισβολείς χωρίς έλεγχο ταυτότητας να αποκτήσουν πλήρη πρόσβαση διαχειριστή στο λογισμικό διακομιστή πολυμέσων.

Το Rapid7 ανακάλυψε ότι τα τρωτά σημεία μπορούν να συνδεθούν μεταξύ τους για να παραβιάσουν λογαριασμούς διαχειριστή χωρίς καμία αλληλεπίδραση χρήστη ή έγκυρα διαπιστευτήρια. Τα τρωτά σημεία επηρεάζουν τις εγκαταστάσεις του Twonky Server σε πλατφόρμες Linux και Windows.

Ο Twonky Server έχει αναπτυχθεί ευρέως σε συσκευές αποθήκευσης συνδεδεμένων με δίκτυο (NAS), δρομολογητές, αποκωδικοποιητές και πύλες παγκοσμίως. Με περίπου 850 περιπτώσεις εκτεθειμένες επί του παρόντος στο δημόσιο διαδίκτυο, σύμφωνα με τα στοιχεία της Shodan.

Τα τρωτά σημεία επιτρέπουν στους εισβολείς να παρακάμψουν τον έλεγχο ταυτότητας

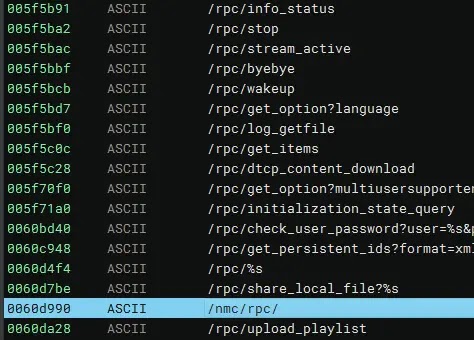

Η πρώτη ευπάθεια (CVE-2025-13315) επιτρέπει στους εισβολείς να παρακάμψουν τα στοιχεία ελέγχου ταυτότητας API μέσω ενός εναλλακτικού μηχανισμού δρομολόγησης.

Χρησιμοποιώντας το πρόθεμα “/nmc/rpc/” αντί για την τυπική διαδρομή “/rpc/”, οι εισβολείς μπορούν να έχουν πρόσβαση στο τελικό σημείο log_getfile χωρίς έλεγχο ταυτότητας.

Αυτό το τελικό σημείο εκθέτει αρχεία καταγραφής εφαρμογών που περιέχουν το όνομα χρήστη και τον κρυπτογραφημένο κωδικό πρόσβασης του διαχειριστή.

Η δεύτερη ευπάθεια (CVE-2025-13316) καθιστά εύκολη την αποκρυπτογράφηση κωδικού πρόσβασης. Ο Twonky Server χρησιμοποιεί σκληρά κωδικοποιημένα κλειδιά κρυπτογράφησης Blowfish σε όλες τις εγκαταστάσεις.

| CVE | Περιγραφή | Βαθμολογία CVSS |

|---|---|---|

| CVE-2025-13315 | Παράκαμψη ελέγχου ταυτότητας API μέσω εναλλακτικής δρομολόγησης | 9.3 (Κρίσιμο) |

| CVE-2025-13316 | Τα σκληρά κωδικοποιημένα κλειδιά κρυπτογράφησης επιτρέπουν την αποκρυπτογράφηση κωδικού πρόσβασης | 8.2 (Υψηλό) |

Οι ερευνητές του Rapid7 εντόπισαν δώδεκα στατικά κλειδιά ενσωματωμένα στο μεταγλωττισμένο δυαδικό αρχείο, που σημαίνει ότι οποιοσδήποτε εισβολέας γνωρίζει τον κρυπτογραφημένο κωδικό πρόσβασης μπορεί να τον αποκρυπτογραφήσει σε απλό κείμενο χρησιμοποιώντας αυτά τα δημόσια διαθέσιμα κλειδιά.

Rapid7 σωστά αναφέρθηκε αυτά τα τρωτά σημεία στην τεχνολογία Lynx, τον προμηθευτή πίσω από τον Twonky Server.

Ωστόσο, ο πωλητής διέκοψε τις επικοινωνίες αφού επιβεβαίωσε τη λήψη της τεχνικής αποκάλυψης και δήλωσε ότι οι ενημερώσεις κώδικα δεν θα ήταν δυνατές.

Η έκδοση 8.5.2 παραμένει η πιο πρόσφατη διαθέσιμη έκδοση χωρίς ενημερώσεις ασφαλείας. Οι οργανισμοί που χρησιμοποιούν τον Twonky Server θα πρέπει να περιορίζουν αμέσως την κυκλοφορία εφαρμογών μόνο σε αξιόπιστες διευθύνσεις IP.

Όλα τα διαπιστευτήρια διαχειριστή θα πρέπει να θεωρούνται παραβιασμένα και να εναλλάσσονται εάν ο διακομιστής εκτίθεται σε μη αξιόπιστα δίκτυα.

Το Rapid7 κυκλοφόρησε μια μονάδα Metasploit που δείχνει την πλήρη αλυσίδα εκμετάλλευσης και σχεδιάζει να παρέχει δυνατότητες ανίχνευσης στα εργαλεία σάρωσης ευπάθειας.