Το Metasploit Framework εισήγαγε μια νέα μονάδα εκμετάλλευσης που στοχεύει κρίσιμα τρωτά σημεία στο Τείχος προστασίας εφαρμογών Web FortiWeb (WAF) της Fortinet.

Αυτή η ενότητα συνδέει δύο ελαττώματα που αποκαλύφθηκαν πρόσφατα, CVE-2025-64446 και CVE-2025-58034, για να επιτύχει μη επικυρωμένη απομακρυσμένη εκτέλεση κώδικα (RCE) με δικαιώματα root.

Η έκδοση ακολουθεί αναφορές για ενεργή εκμετάλλευση στη φύση, συμπεριλαμβανομένων «σιωπηλών μπαλωμάτων» και επακόλουθων παρακαμπτηρίων που έχουν αφήσει εκτεθειμένες πολλές συσκευές.

Η αλυσίδα της εκμετάλλευσης

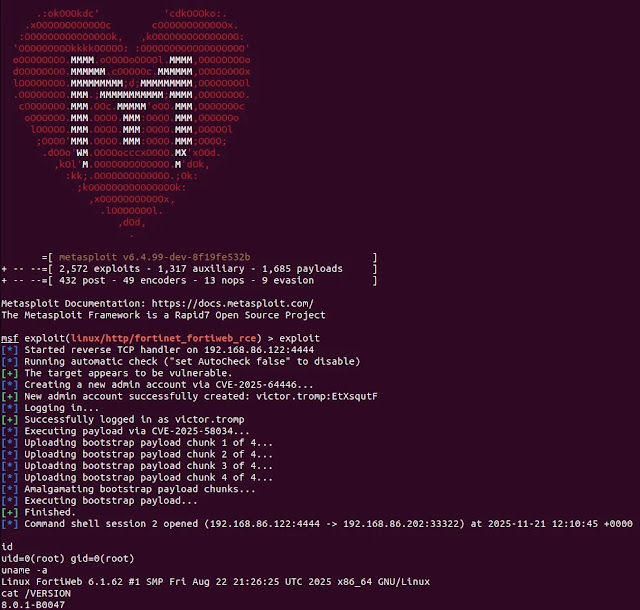

Η νέα μονάδα, που προσδιορίζεται ως exploit/linux/http/fortinet_fortiweb_rce, αυτοματοποιεί μια εξελιγμένη αλυσίδα επίθεσης που παρακάμπτει τους μηχανισμούς ελέγχου ταυτότητας πριν από την εκτέλεση αυθαίρετων εντολών του λειτουργικού συστήματος.

Η επίθεση ξεκινά με το CVE-2025-64446, μια ευπάθεια παράκαμψης κρίσιμου ελέγχου ταυτότητας με βαθμολογία CVSS 9,1. Όπως αναλύθηκε από ερευνητές στο watchTowr, αυτό το ελάττωμα περιλαμβάνει ένα πρόβλημα διάβασης διαδρομής σε συνδυασμό με ακατάλληλο χειρισμό της κεφαλίδας CGIINFO.

Με το χειρισμό αυτής της κεφαλίδας και τη μετάβαση στο εκτελέσιμο αρχείο fwbcgi, ένας εισβολέας χωρίς έλεγχο ταυτότητας μπορεί να μιμηθεί τον ενσωματωμένο χρήστη διαχειριστή και να δημιουργήσει έναν νέο λογαριασμό διαχειριστή χωρίς έγκυρα διαπιστευτήρια.

Μόλις δημιουργηθεί πρόσβαση διαχειριστή, η μονάδα αξιοποιεί το CVE-2025-58034 για να θέσει σε κίνδυνο το υποκείμενο σύστημα. Αυτή η δεύτερη ευπάθεια είναι ένα ελάττωμα έγχυσης εντολών με έλεγχο ταυτότητας που εντοπίζεται στο FortiWeb API και CLI, όπου ειδικά στοιχεία στις εντολές του λειτουργικού συστήματος δεν εξουδετερώνονται σωστά.

Η ανάλυση Rapid7 επιβεβαιώνει ότι αυτό το ελάττωμα επιτρέπει σε έναν επαληθευμένο χρήστη να ξεφύγει από τους προβλεπόμενους περιορισμούς φλοιού και να εκτελέσει εντολές ως χρήστης ρίζας. Συνδυάζοντας αυτά τα δύο ζητήματα, η λειτουργική μονάδα Metasploit επιτρέπει σε έναν εξωτερικό εισβολέα να περάσει από τη μηδενική πρόσβαση στον πλήρη έλεγχο του συστήματος σε δευτερόλεπτα.

Η μονάδα Metasploit έχει σχεδιαστεί για να είναι ευέλικτη σε διαφορετικά σενάρια επίθεσης. Στην προεπιλεγμένη λειτουργία του, εκμεταλλεύεται αυτόματα την παράκαμψη ελέγχου ταυτότητας (CVE-2025-64446) για να παρέχει έναν τυχαίο λογαριασμό διαχειριστή.

Στη συνέχεια γίνεται έλεγχος ταυτότητας με αυτά τα νέα διαπιστευτήρια για να ενεργοποιήσει την ένεση εντολής. Εναλλακτικά, εάν ένας εισβολέας διαθέτει ήδη έγκυρα διαπιστευτήρια, η μονάδα μπορεί να ρυθμιστεί ώστε να παρακάμπτει τη φάση παράκαμψης και να εκμεταλλεύεται απευθείας το CVE-2025-58034.

Τεχνικά, το exploit χρησιμοποιεί έναν τεμαχισμένο μηχανισμό αποστολής για να παραδώσει το ωφέλιμο φορτίο του. Όπως φαίνεται στην τεκμηρίωση του αιτήματος έλξης, η μονάδα ανεβάζει ένα “bootstrap payload” σε πολλαπλά μέρη (π.χ. 4 κομμάτια) πριν τα συγχωνεύσει και τα εκτελέσει.

Αυτή η μέθοδος εξασφαλίζει αξιόπιστη εκτέλεση ακόμη και εντός του περιορισμένου περιβάλλοντος της συσκευής. Η επιτυχής εκμετάλλευση παρέχει ένα κέλυφος με uid=0(root), δίνοντας στον εισβολέα πλήρη έλεγχο της συσκευής WAF.

Το Fortinet κυκλοφόρησε ενημερώσεις κώδικα για την αντιμετώπιση αυτών των τρωτών σημείων και συνιστάται στους χρήστες να κάνουν αναβάθμιση στην έκδοση FortiWeb 8.0.2 ή μεταγενέστερη αμέσως.

Επειδή το CVE-2025-64446 επιτρέπει τη σιωπηλή δημιουργία αδίστακτων διαχειριστών, η απλή ενημέρωση κώδικα είναι ανεπαρκής για συσκευές που ενδέχεται να έχουν παραβιαστεί. Οι ομάδες ασφαλείας θα πρέπει να ελέγχουν τις λίστες χρηστών τους για άγνωστους λογαριασμούς και να ελέγχουν τα αρχεία καταγραφής για αιτήματα προς /api/v2.0/cmdb/system/admin που προέρχονται από μη αξιόπιστες διευθύνσεις IP.

| Αναγνωριστικό CVE | Τύπος ευπάθειας | CVSS | Προϊόντα που επηρεάζονται (Μερική λίστα) |

|---|---|---|---|

| CVE-2025-64446 | Auth Bypass / Path Traversal | 9.1 | FortiWeb 7.4.0-7.4.4, 7.6.0-7.6.4, 8.0.0-8.0.1 |

| CVE-2025-58034 | OS Command Injection | 7.2 | FortiWeb 8.0.0-8.0.1 |