Χιλιάδες διαπιστευτήρια, κλειδιά ελέγχου ταυτότητας και δεδομένα διαμόρφωσης που επηρεάζουν οργανισμούς σε ευαίσθητους τομείς βρίσκονται σε δημόσια προσβάσιμα αποσπάσματα JSON που υποβάλλονται στα διαδικτυακά εργαλεία JSONFormatter και CodeBeautify που μορφοποιούν και δομούν τον κώδικα.

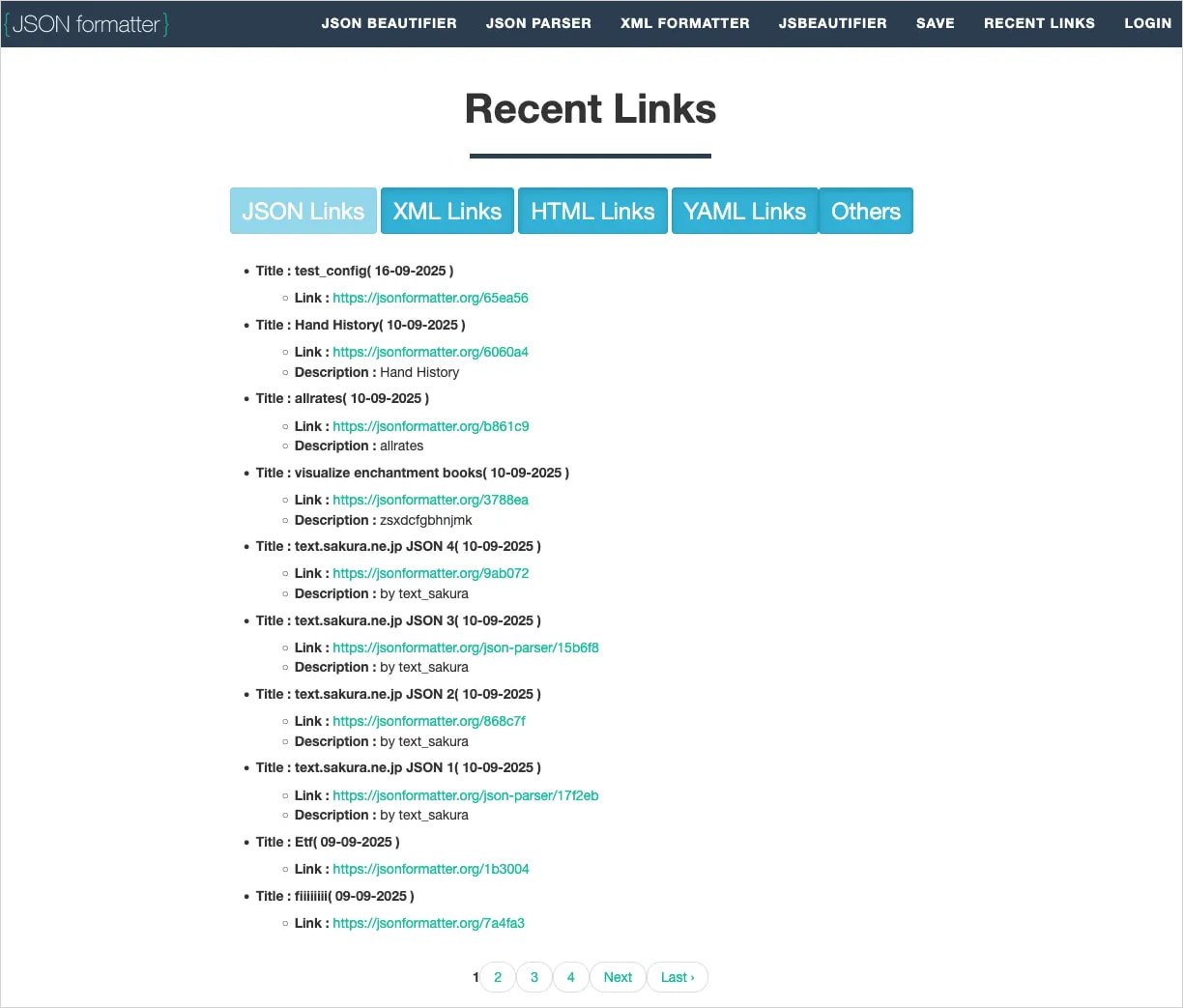

Οι ερευνητές ανακάλυψαν περισσότερες από 80.000 πάστες χρηστών συνολικής χωρητικότητας άνω των 5 GB που εκτέθηκαν μέσω μιας λειτουργίας που ονομάζεται Πρόσφατοι σύνδεσμοι που παρέχεται και από τις δύο υπηρεσίες, η οποία είναι ελεύθερα προσβάσιμη σε οποιονδήποτε.

Ορισμένες από τις εταιρείες και τους οργανισμούς με ευαίσθητα δεδομένα που διέρρευσαν με αυτόν τον τρόπο βρίσκονται σε τομείς υψηλού κινδύνου όπως η κυβέρνηση, οι υποδομές ζωτικής σημασίας, οι τράπεζες, οι ασφάλειες, η αεροδιαστημική, η υγειονομική περίθαλψη, η εκπαίδευση, η ασφάλεια στον κυβερνοχώρο και οι τηλεπικοινωνίες.

Αποθήκευση μυστικών στο διαδίκτυο

Ερευνητές της εταιρείας διαχείρισης εξωτερικών επιφανειών επιθέσεων WatchTowr εξέτασαν τις διαδικτυακές πλατφόρμες JSONFormatter και CodeBeautify και διαπίστωσαν ότι η δυνατότητα Πρόσφατων συνδέσμων παρείχε πρόσβαση σε αποσπάσματα JSON που οι χρήστες είχαν αποθηκεύσει στους διακομιστές των υπηρεσιών για σκοπούς προσωρινής κοινής χρήσης.

Όταν κάνετε κλικ στο κουμπί «αποθήκευση», η πλατφόρμα δημιουργεί μια μοναδική διεύθυνση URL που δείχνει σε αυτήν τη σελίδα και την προσθέτει στη σελίδα Πρόσφατες συνδέσεις του χρήστη, η οποία δεν έχει επίπεδο προστασίας, αφήνοντας έτσι το περιεχόμενο προσβάσιμο σε οποιονδήποτε.

Δεδομένου ότι οι σελίδες πρόσφατων συνδέσμων ακολουθούν μια δομημένη, προβλέψιμη μορφή διεύθυνσης URL, η διεύθυνση URL μπορεί να ανακτηθεί εύκολα με ένα απλό πρόγραμμα ανίχνευσης.

Πηγή: watchTowr

Επίπεδο έκθεσης

Ξύνοντας αυτές τις δημόσιες σελίδες “Πρόσφατοι Σύνδεσμοι” και αντλώντας τα ανεπεξέργαστα δεδομένα χρησιμοποιώντας τα τελικά σημεία getDataFromID API των πλατφορμών, το watchTowr συγκέντρωσε πάνω από 80.000 επικολλήσεις χρηστών που αντιστοιχούν σε πέντε χρόνια δεδομένων JSONFormatter και ένα έτος δεδομένων CodeBeautify με ευαίσθητες λεπτομέρειες:

- Διαπιστευτήρια Active Directory

- Διαπιστευτήρια βάσης δεδομένων και cloud

- Ιδιωτικά κλειδιά

- Διακριτικά αποθήκης κώδικα

- μυστικά CI/CD

- Κλειδιά πύλης πληρωμής

- Tokens API

- Εγγραφές συνεδρίας SSH

- Μεγάλος όγκος στοιχείων προσωπικής ταυτοποίησης (PII), συμπεριλαμβανομένων των δεδομένων του «γνωρίστε τον πελάτη» (KYC)

- Ένα σύνολο διαπιστευτηρίων AWS που χρησιμοποιείται από το σύστημα Splunk SOAR ενός διεθνούς χρηματιστηρίου

- Διαπιστευτήρια για μια τράπεζα που εκτίθεται από ένα μήνυμα ηλεκτρονικού ταχυδρομείου ενσωμάτωσης MSSP

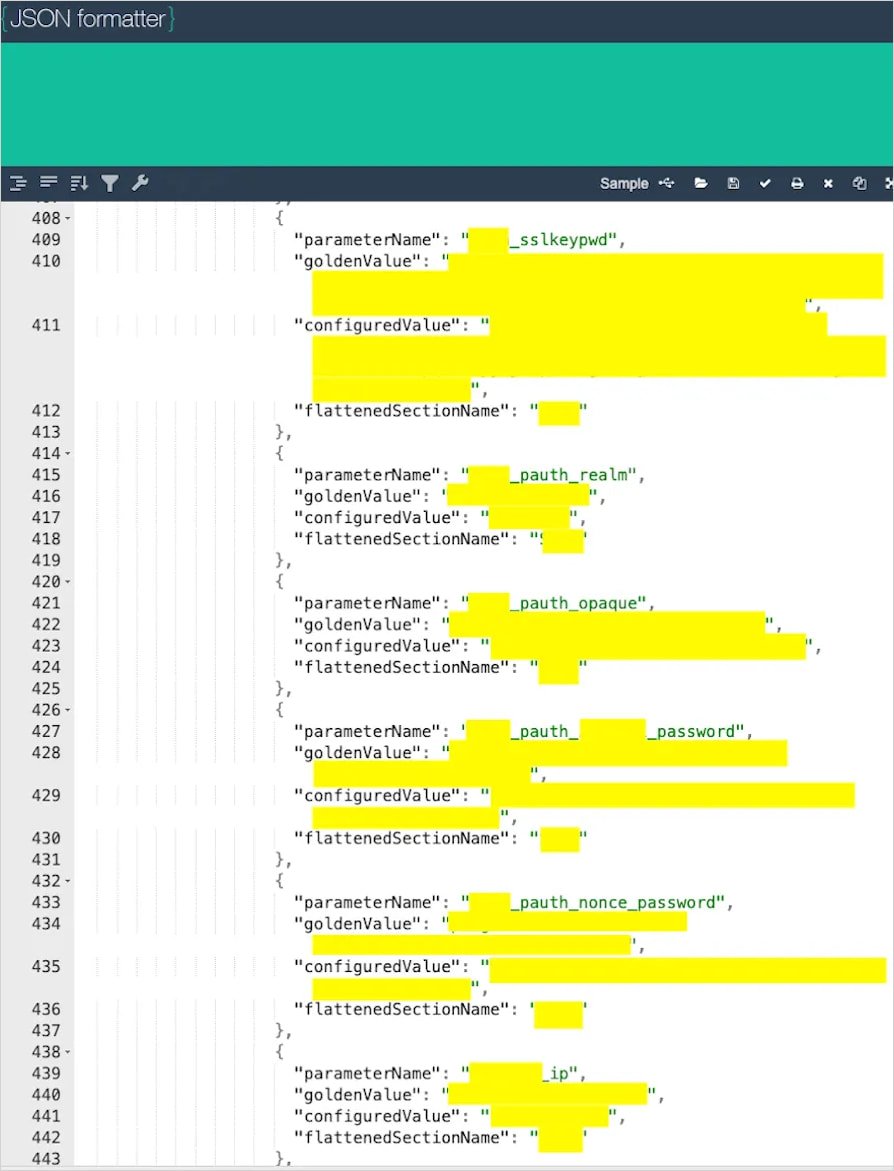

Σε μια περίπτωση, οι ερευνητές βρήκαν «υλικά ευαίσθητες πληροφορίες» από μια εταιρεία κυβερνοασφάλειας που μπορούσαν εύκολα να εντοπιστούν. Το περιεχόμενο περιελάμβανε “κρυπτογραφημένα διαπιστευτήρια για ένα πολύ ευαίσθητο αρχείο διαμόρφωσης”, κωδικούς πρόσβασης ιδιωτικού κλειδιού πιστοποιητικού SSL, εξωτερικά και εσωτερικά ονόματα κεντρικών υπολογιστών και διευθύνσεις IP και διαδρομές προς κλειδιά, πιστοποιητικά και αρχεία διαμόρφωσης.

Πηγή: watchTowr

Οι επικολλήσεις από μια κρατική οντότητα περιελάμβαναν 1.000 γραμμές κώδικα PowerShell που διαμόρφωσαν έναν νέο κεντρικό υπολογιστή με λήψη προγραμμάτων εγκατάστασης, “διαμόρφωση κλειδιών μητρώου, σκληρύνοντας διαμορφώσεις και, τέλος, ανάπτυξη μιας εφαρμογής Ιστού”.

Ακόμα κι αν το σενάριο δεν περιελάμβανε ευαίσθητα δεδομένα, λέει το watchTowr ότι διέθετε πολύτιμες πληροφορίες που θα μπορούσε να χρησιμοποιήσει ένας εισβολέας, όπως λεπτομέρειες σχετικά με εσωτερικά τελικά σημεία, τιμές και ιδιότητες διαμόρφωσης IIS και σκληρύνσεις διαμορφώσεων με τα αντίστοιχα κλειδιά μητρώου.

Μια εταιρεία τεχνολογίας που παρέχει προϊόντα Data Lake-as-a-Service (DLaaS) εξέθεσε ένα αρχείο διαμόρφωσης για την υποδομή cloud, πλήρες με ονόματα τομέα, διευθύνσεις email, ονόματα κεντρικών υπολογιστών και διαπιστευτήρια για τη βάση δεδομένων Docker Hub, Grafana, JFrog και RDS.

Οι ερευνητές βρήκαν επίσης έγκυρα διαπιστευτήρια παραγωγής AWS από μια «σημαντική χρηματοοικονομική ανταλλαγή» που συνδέονταν με τον αυτοματισμό Splunk SOAR.

Ένας διαχειριζόμενος πάροχος υπηρεσιών ασφαλείας (MSSP) διέρρευσε τα διαπιστευτήρια της υπηρεσίας καταλόγου Active Directory για το περιβάλλον του, καθώς και διαπιστευτήρια που βασίζονται σε email και αναγνωριστικά για μια τράπεζα στις ΗΠΑ, την οποία το watchTowr περιγράφει ως “τον μεγαλύτερο και πιο έντονα διαφημιζόμενο πελάτη του MSSP”.

Καθώς οι φορείς απειλών σαρώνουν συνεχώς για ευαίσθητες πληροφορίες σε συστήματα εύκολης πρόσβασης, το watchTowr ήθελε να δει εάν κάποιος εισβολέας σάρωνε ήδη τα δημόσια διαθέσιμα JSON.

Για το σκοπό αυτό, χρησιμοποίησαν το Υπηρεσία Canarytokens για να δημιουργήσετε πλαστά αλλά έγκυρα κλειδιά πρόσβασης AWS και να τα τοποθετήσετε στις πλατφόρμες JSONFormatter και CodeBeautify σε JSON που είναι προσβάσιμα μέσω συνδέσμων που έχουν οριστεί να λήξουν σε 24 ώρες.

Ωστόσο, το σύστημα honeypot των ερευνητών κατέγραψε προσπάθειες πρόσβασης χρησιμοποιώντας τα πλαστά κλειδιά 48 ώρες μετά την αρχική μεταφόρτωση και αποθήκευση.

“Το πιο ενδιαφέρον είναι ότι δοκιμάστηκαν 48 ώρες μετά την αρχική μας μεταφόρτωση και αποθήκευση (για όσους αμφισβητήθηκαν μαθηματικά, αυτό είναι 24 ώρες αφότου έληξε ο σύνδεσμος και αφαιρέθηκε το “αποθηκευμένο” περιεχόμενο)”, αναφέρει το watchTowr στην αναφορά.

Το watchTowr έστειλε email σε πολλούς από τους επηρεαζόμενους οργανισμούς και ενώ ορισμένοι αποκατέστησαν τα προβλήματα, πολλοί δεν απάντησαν.

Επί του παρόντος, οι Πρόσφατοι Σύνδεσμοι εξακολουθούν να είναι ελεύθερα προσβάσιμοι στις δύο πλατφόρμες μορφοποίησης κώδικα, επιτρέποντας στους φορείς απειλών να σκάσουν τους πόρους για ευαίσθητα δεδομένα.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com