Αυτές τις μέρες, το οικοσύστημα του εγκλήματος στον κυβερνοχώρο λειτουργεί όλο και περισσότερο σαν ένας τομέας τεχνολογίας που βασίζεται σε συνδρομές. Παρόμοια με το μοντέλο “ως υπηρεσία” των νόμιμων υπηρεσιών cloud, οι λύσεις εγκλήματος ως υπηρεσίας (CaaS) επιτρέπουν στους άπειρους εισβολείς να νοικιάζουν τους πόρους και την πρόσβαση που χρειάζονται για να πραγματοποιήσουν επιθέσεις.

Τα δίκτυα εγκλήματος στον κυβερνοχώρο διαφημίζουν επεκτάσιμες, κατ’ απαίτηση υπηρεσίες και μοντέλα πληρωμής ανά χρήση.

Αν και συνεργαζόμενα προγράμματα (RaaS) έχουν χρησιμοποιηθεί από καιρό από συμμορίες ransomware, σχεδόν κάθε πτυχή του διαδικτυακού εγκλήματος προσφέρεται πλέον επί πληρωμή. Σε αυτό το ιστολόγιο, συζητάμε πέντε τρόπους με τους οποίους το έγκλημα στον κυβερνοχώρο έχει μετατοπιστεί σε ένα επιχειρηματικό μοντέλο που βασίζεται στη συνδρομή, με αξιοσημείωτες διαφορές από προηγούμενες πρακτικές.

1. Το ηλεκτρονικό ψάρεμα ως υπηρεσία συνεχίζει να προσθέτει λειτουργίες

Το “phishing-as-a-service” (PhaaS) έχει μετατρέψει τις απάτες μέσω email από λειτουργίες DIY σε εξελιγμένες συνδρομητικές υπηρεσίες. Παραδοσιακά, ένας εγκληματίας του κυβερνοχώρου χρειαζόταν να συγκεντρώσει μόνος του σελίδες phishing, σενάρια αλληλογραφίας και λίστες αλληλογραφίας ή να αγοράσει ένα κιτ ηλεκτρονικού ψαρέματος μίας χρήσης.

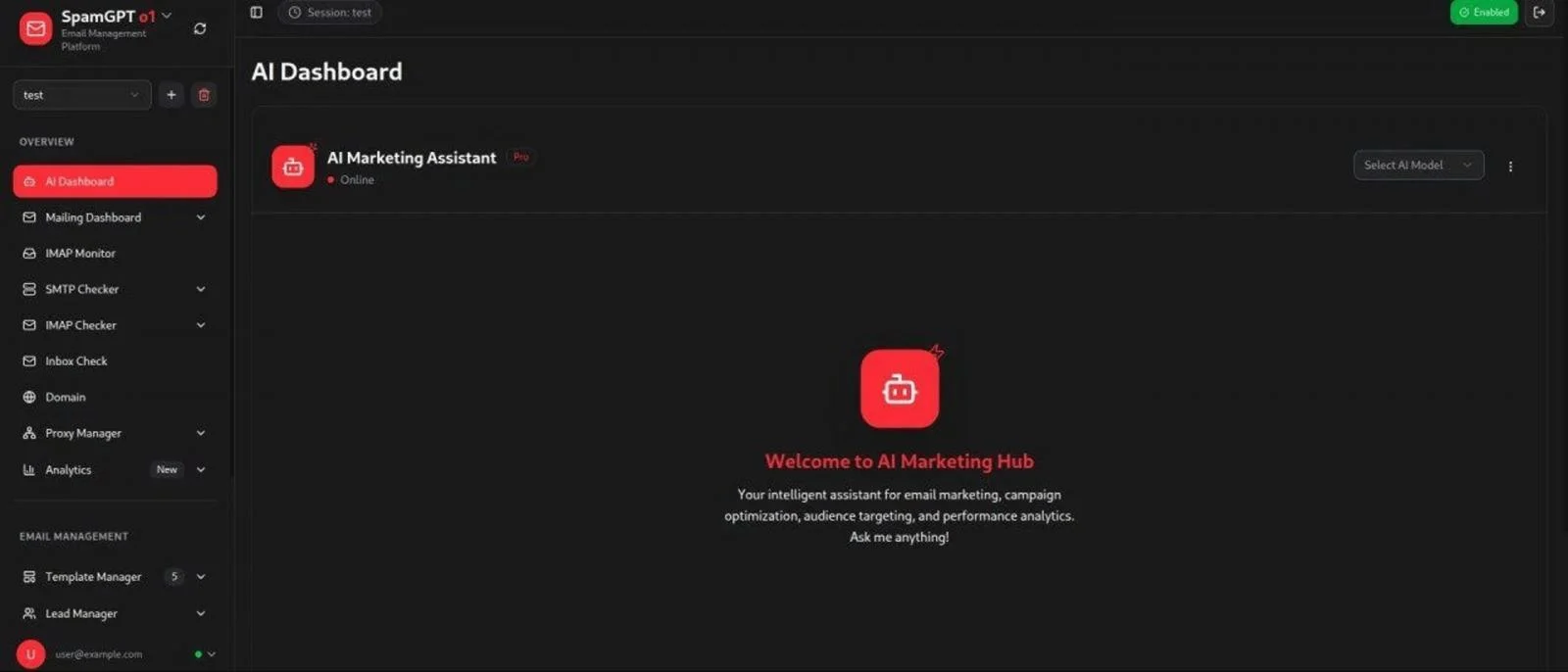

Σήμερα, υπάρχουν πλατφόρμες phishing με το κλειδί στο χέρι που χειρίζονται τα πάντα, από τη δημιουργία πειστικών σελίδων έως την αποστολή μαζικών μηνυμάτων ηλεκτρονικού ταχυδρομείου, όλα με επαναλαμβανόμενη χρέωση. Ορισμένοι υπόγειοι προγραμματιστές ενσωματώνουν ακόμη και την τεχνητή νοημοσύνη για την υπερφόρτιση του phishing.

Για παράδειγμα, SpamGPT είναι ένα εργαλείο spam-as-a-service με τεχνητή νοημοσύνη που αυτοματοποιεί την παραγωγή email phishing, το σπάσιμο λογαριασμών email και τη μεγιστοποίηση των ρυθμών παράδοσης, προσφέροντας ουσιαστικά εργαλεία καμπάνιας μάρκετινγκ σε εγκληματίες. Αυτό σημαίνει ότι ένας επίδοξος phisher μπορεί να ξεκινήσει μια καμπάνια επαγγελματικής εμφάνισης με ελάχιστη προσπάθεια.

Μια άλλη καινοτομία είναι η άνοδος των κακόβουλων δημιουργών εγγράφων όπως MatrixPDFπου μετατρέπουν τα συνηθισμένα PDF σε οπλισμένα δέλεαρ (προσθήκη ψεύτικων επικαλύψεων σύνδεσης, ανακατευθύνσεις κ.λπ.) για να περάσουν τα φίλτρα email. Εγκληματικές ομάδες πωλούν αυτές τις υπηρεσίες και κιτ με συνδρομή, με οδηγούς χρήσης και ακόμη και υποστήριξη πελατών.

Είναι πολύ μακριά από την παλιά εποχή της αντιγραφής HTML phishing από το Pastebin. Οι συνδρομητές PhaaS λαμβάνουν τακτικές ενημερώσεις στα κιτ τους, τροποποιήσεις κατά της ανίχνευσης και τεχνική βοήθεια μέσω της συνδρομής τους. Το αποτέλεσμα; Ακόμη και οι εισβολείς με μηδενικές δεξιότητες ανάπτυξης ιστού μπορούν να αναπτύσσουν συνεχώς ενημερωμένα συστήματα phishing πληρώνοντας απλώς μια συνδρομή, δείχνοντας πώς το phishing έχει εξελιχθεί σε μια υπηρεσία που προσαρμόζεται και βελτιώνεται συνεχώς.

Η ομάδα μας ανέλυσε δεδομένα από 1.000 περιβάλλοντα πληροφορικής του πραγματικού κόσμου και διαπίστωσε ότι κανένας οργανισμός δεν ήταν ασφαλής για παραβιάσεις.

Στην πραγματικότητα, το 99% των οργανισμών έχουν εκθέσει ευαίσθητα δεδομένα που μπορούν εύκολα να εμφανιστούν από την τεχνητή νοημοσύνη.

2. Τα bot Telegram μετατρέπουν την κοινωνική μηχανική σε υπηρεσία

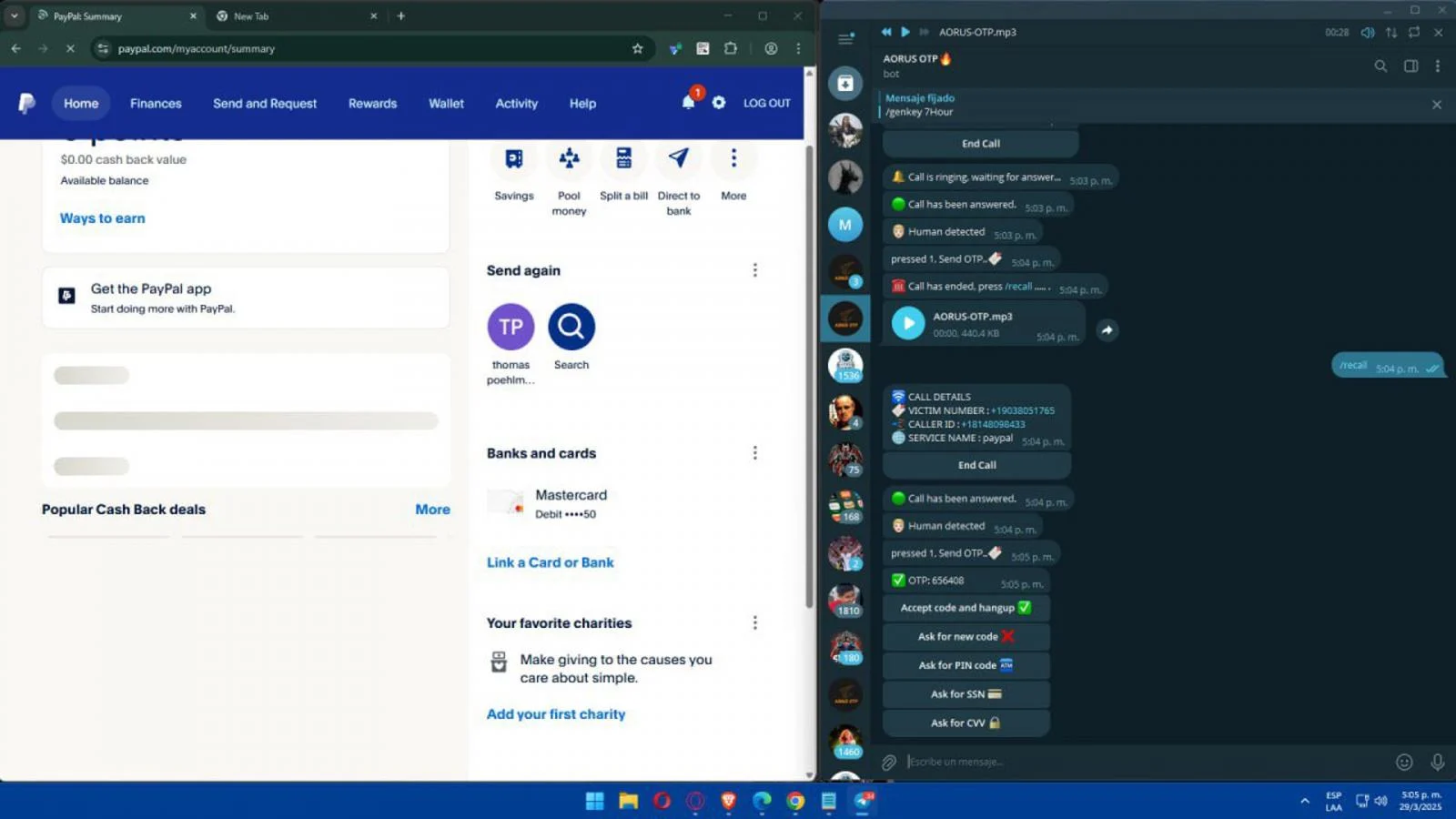

Οι κρυπτογραφημένες πλατφόρμες ανταλλαγής μηνυμάτων όπως το Telegram έχουν γίνει εστίες για υπηρεσίες εγκλήματος στον κυβερνοχώρο, αξιοποιώντας αποτελεσματικά το API της Telegram ως τη ραχοκοκαλιά για εγκληματικά εργαλεία που βασίζονται σε συνδρομές. Ένα παράδειγμα είναι ο πολλαπλασιασμός των bot με κωδικό πρόσβασης μίας χρήσης (OTP).

Αυτά τα ρομπότ εκτελούν αυτοματοποιημένες απάτες κλήσεων: στην πραγματικότητα θα καλούν ένα στοχευμένο θύμα, πλαστογραφώντας το αναγνωριστικό κλήσης μιας τράπεζας και χρησιμοποιούν ένα σενάριο φωνής για να ξεγελάσουν το άτομο ώστε να αποκαλύψει τον κωδικό ασφαλείας 2FA. Ολόκληρη η διαδικασία — η πλαστογράφηση κλήσεων, οι φωνητικές προτροπές και η σύλληψη κώδικα διεκπεραιώνονται από το bot. Οι επίδοξοι απατεώνες μπορούν να νοικιάσουν αυτή τη δυνατότητα όπως απαιτείται.

Οι βαθμίδες τιμολόγησης μιμούνται ένα μοντέλο SaaS: ένα bot OTP που βρήκαμε χρεώνει περίπου 70 $ την εβδομάδα για απεριόριστες κλήσεις ή περίπου 150 $ το μήνα για ένα πρόγραμμα premium. Αυτή η εύκολη πρόσβαση με πληρωμή σε εργαλεία κοινωνικής μηχανικής δεν υπήρχε πριν από χρόνια. Τότε, οι απατεώνες έπρεπε να πλαστογραφούν χειροκίνητα τις κλήσεις χρησιμοποιώντας υπηρεσίες VOIP ή θύματα κοινωνικών μηχανικών ένα προς ένα.

Πέρα από τα ρομπότ OTP, τα κανάλια Telegram προσφέρουν υπηρεσίες όπως μαζική αποστολή ανεπιθύμητων μηνυμάτων SMS, υπηρεσίες ανταλλαγής SIM, ψεύτικα ρομπότ ειδοποιήσεων και πολλά άλλα — συχνά σε βάση ενοικίασης/συνδρομής. Η χρήση του API του Telegram παρέχει ανωνυμία και άμεση ανάπτυξη.

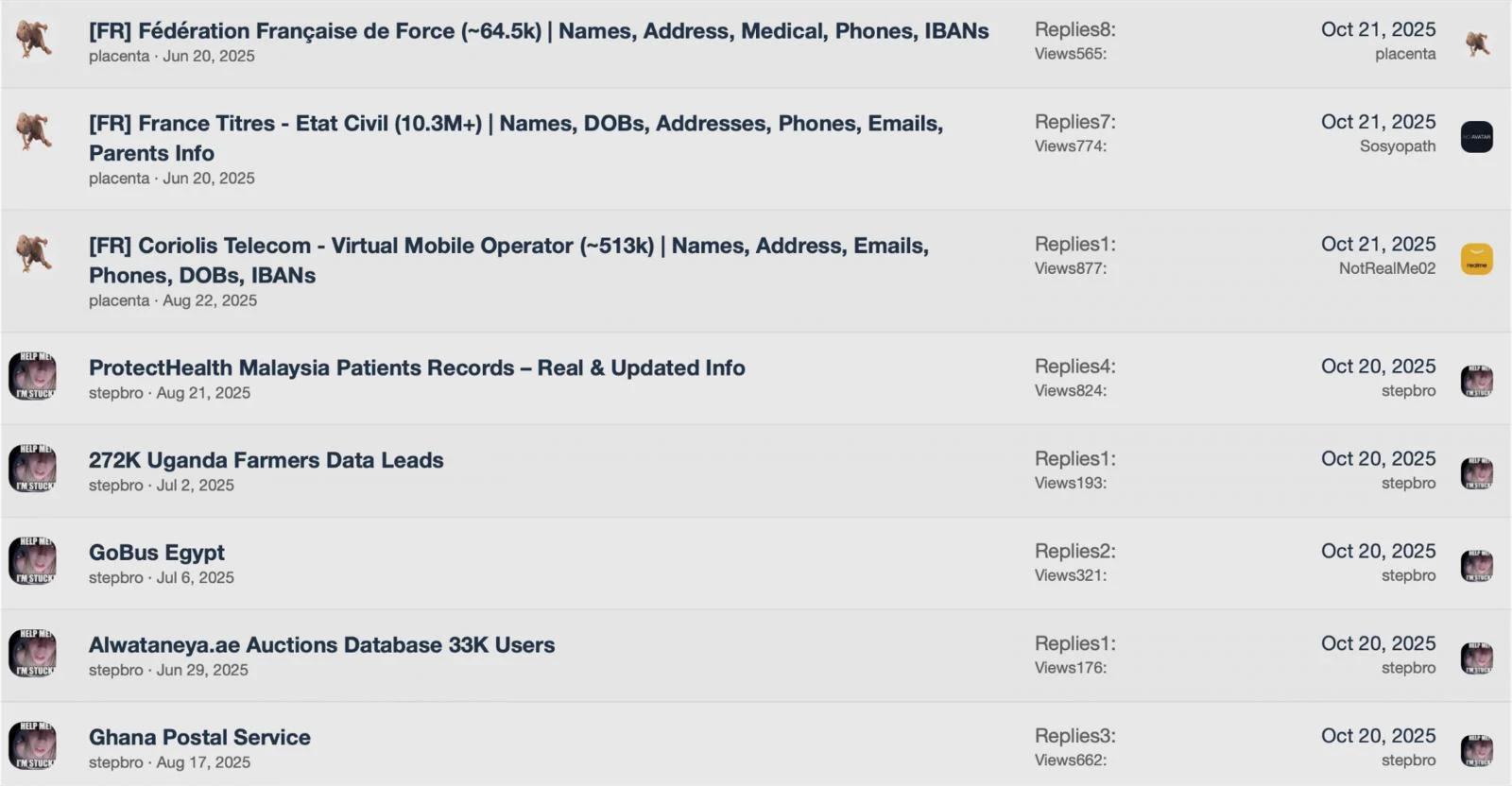

3. Τα αρχεία καταγραφής Infostealer έχουν γίνει ροές δεδομένων cloud

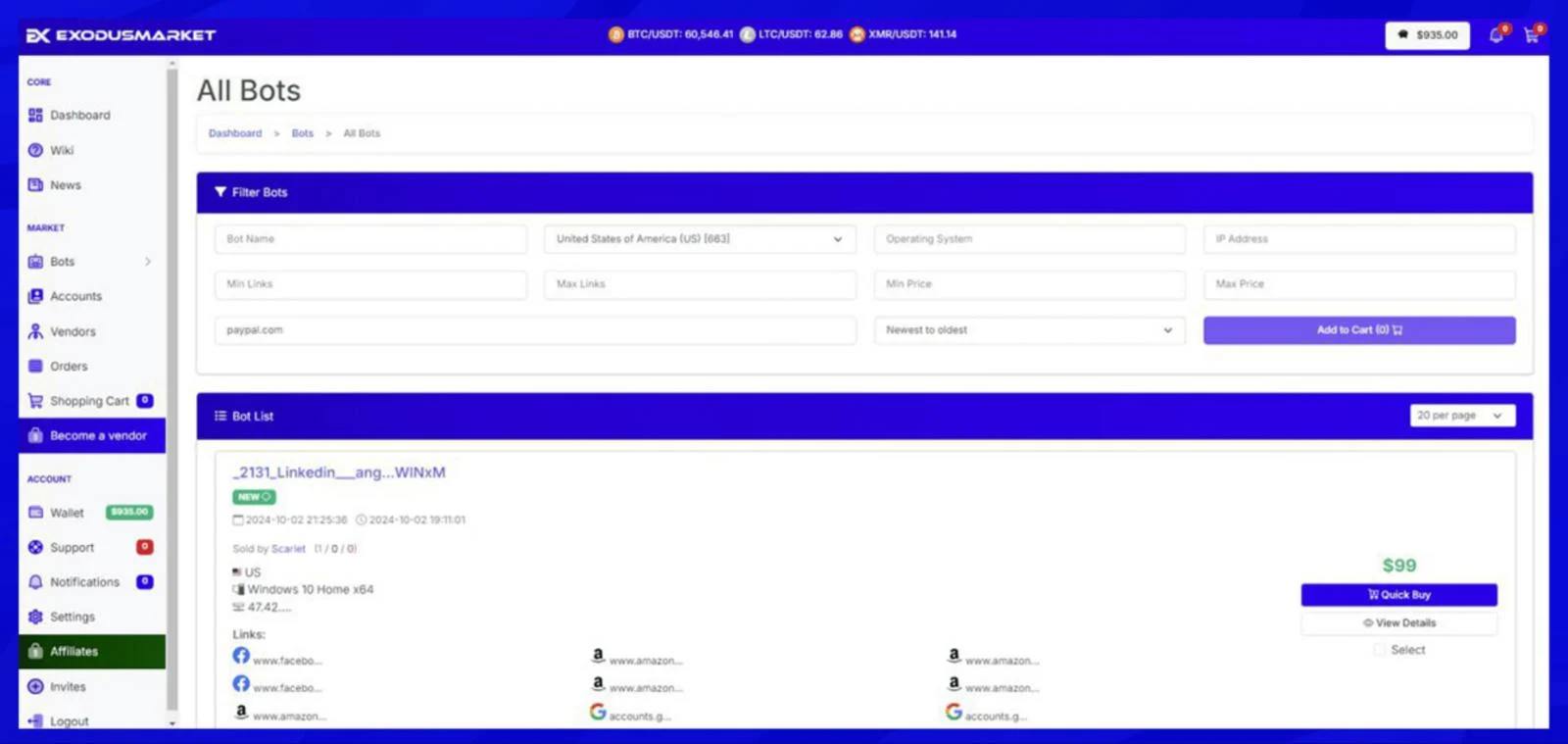

Οι αγορές του κυβερνοεγκλήματος έχουν μετατρέψει τα κλεμμένα δεδομένα σε κάτι παρόμοιο με τις πλατφόρμες cloud. Στο παρελθόν, τα κλεμμένα διαπιστευτήρια μπορεί να είχαν πωληθεί σε μεμονωμένες αναρτήσεις στο φόρουμ ή σε μαζικές χωματερές βάσεων δεδομένων. Τώρα, εξειδικευμένες πλατφόρμες συγκεντρώνουν εκατομμύρια αρχεία καταγραφής κακόβουλου λογισμικού πληροφορικής κλοπής και τα παρουσιάζουν μέσω διεπαφών ιστού.

Σε μια αγορά, για παράδειγμα, οι εγκληματίες του κυβερνοχώρου μπορούν να αναζητήσουν και να φιλτράρουν κλεμμένα δεδομένα σύνδεσης με βάση τη γεωγραφία, το λειτουργικό σύστημα, την οικογένεια κακόβουλου λογισμικού ή ακόμη και συγκεκριμένα ονόματα τομέων, όπως ακριβώς το ερώτημα σε μια βάση δεδομένων cloud.

Αυτή η αγορά σκοτεινού ιστού εξελίχθηκε από τη διαπραγμάτευση μεμονωμένων hacks RDP έως την εμπορία αρχείων καταγραφής πληροφοριών κλοπής σε κλίμακα ως μια πιο προσοδοφόρα προσφορά που μοιάζει με συνδρομή. Η πρόσβαση σε αυτές τις πλατφόρμες είναι συχνά περιορισμένη, όπου οι αγοραστές ενδέχεται να πληρώσουν συνδρομές μέλους ή καταθέσεις, εγγραφώντας ουσιαστικά σε μια ροή φρέσκων κλεμμένων δεδομένων.

4. Οι μεσίτες πρόσβασης κάνουν τις παραβιάσεις του δικτύου ως εμπόρευμα

Πριν από λίγο καιρό, ένας κυβερνοεγκληματίας που επιδιώκει να παραβιάσει ένα εταιρικό δίκτυο που χρειαζόταν για να κάνει μόνος του το legwork, να βρει μια ευπάθεια, να ψαρέψει έναν μυστικό ή να εισβάλει επιμελώς. Σήμερα, οι μεσίτες αρχικής πρόσβασης (IAB) έχουν κάνει την πρόσβαση στο δίκτυο ένα εμπόρευμα που αγοράζεται και πωλείται χύμα.

Αυτοί οι μεσίτες ειδικεύονται στην απόκτηση ερεισμάτων σε οργανισμούς (μέσω κλεμμένων διαπιστευτηρίων VPN, παραβιασμένων διακομιστών RDP, κερκόπορτων κελύφους ιστού, κ.λπ.) και στη διατήρηση ενός αποθέματος έτοιμης πρόσβασης. Στη συνέχεια, πωλούν ή μισθώνουν αυτήν την πρόσβαση σε άλλους εγκληματίες, όπως συμμορίες ransomware, συχνά μέσω ημι-επίσημων αγορών. Η επιχείρηση έχει ωριμάσει σε σημείο που ορισμένοι μεσίτες πρόσβασης προσφέρουν κλιμακωτές τιμές και πακέτα συνδρομών για επαναλαμβανόμενους πελάτες.

Ένας παράγοντας απειλών μπορεί να πληρώσει για μια σταθερή τροφοδοσία νέων σημείων πρόσβασης στο δίκτυο, ουσιαστικά με την εγγραφή του σε μια σειρά από μηχανήματα που έχουν παραβιαστεί. Οι κορυφαίοι μεσίτες εκτελούν τις δραστηριότητές τους σαν επαγγελματικές υπηρεσίες: επικυρώνουν και κατηγοριοποιούν κάθε πρόσβαση (ανά επίπεδο προνομίων, διαχειριστή τομέα έναντι κανονικού χρήστη κ.λπ.), παρέχουν στιγμιότυπα οθόνης ή αποδείξεις στους αγοραστές και προσφέρουν ακόμη και υποστήριξη πελατών ή αντικαταστάσεις σε περίπτωση που κλείσει μια πρόσβαση.

Σε σύγκριση με την παλιά μέθοδο παραβίασης του ίδιου του κάθε θύματος, τα IAB επιτρέπουν στους εισβολείς απλώς να εγγραφούν σε ευκαιρίες hacking. Η εμπορευματοποίηση της αρχικής πρόσβασης σημαίνει ότι ένας επίδοξος εισβολέας μπορεί να συνδεθεί, να μην εισβάλει, να μετατρέψει τις παραβιάσεις του δικτύου σε μια επεκτάσιμη υπηρεσία κατ’ απαίτηση για άλλους εγκληματίες του κυβερνοχώρου.

5. Προηγμένα εργαλεία είναι διαθέσιμα για χαμηλές χρεώσεις συνδρομής

Ίσως το πιο σαφές σημάδι της αλλαγής του εγκλήματος στον κυβερνοχώρο στη συνδρομή είναι η διαθεσιμότητα προηγμένων εργαλείων hacking προς ενοικίαση σε τιμές ευκαιρίας. Το κακόβουλο λογισμικό υψηλού επιπέδου που κάποτε απαιτούσε σοβαρές επενδύσεις ή τεχνογνωσία κωδικοποίησης μπορεί τώρα να προσπελαστεί με ένα φτηνό μηνιαίο πρόγραμμα.

Πάρτε το νέο Atroposia trojan απομακρυσμένης πρόσβασης (RAT) ως παράδειγμα.

Αυτός ο γεμάτος δυνατότητες RAT που προσφέρει κρυφό έλεγχο επιφάνειας εργασίας, κλοπή διαπιστευτηρίων, επιθέσεις χωρίς αρχεία κ.λπ., πωλείται με πραγματικό τρόπο SaaS. Οι δημιουργοί του Atroposia χρεώνουν περίπου $200 USD ανά μήνα για πρόσβαση στο κακόβουλο λογισμικό και στον πίνακα ελέγχου του ιστού. Οι εκπτώσεις παρέχονται για μεγαλύτερες περιόδους (τρεις μήνες για 500 $ USD, έξι μήνες για $ 900 USD), αντικατοπτρίζοντας τις νόμιμες συνδρομές λογισμικού. Για αυτό το τίμημα, ένας εισβολέας χαμηλής ικανότητας αποκτά ένα εργαλείο plug-and-play που θα κόστιζε πολύ περισσότερο για να αναπτυχθεί ή να αγοραστεί πλήρως στο παρελθόν.

Οι συντάκτες κακόβουλου λογισμικού προσφέρουν πλέον επίσης δημιουργούς και κιτ εκμετάλλευσης (για πράγματα όπως κακόβουλα έγγραφα του Office ή προσαρμοσμένες συσκευές φόρτωσης) σε μοντέλα συνδρομής, διασφαλίζοντας ότι οι πελάτες έχουν πάντα την πιο πρόσφατη έκδοση.

Το καθαρό αποτέλεσμα είναι ότι το εμπόδιο εισόδου για σύνθετες επιθέσεις έχει πέσει κατακόρυφα.

Αντί να επενδύει μεγάλα ποσά σε προσαρμοσμένο κακόβουλο λογισμικό ή να χρειάζεται μήνες για να κωδικοποιήσει και να δοκιμάσει ένα νέο RAT, ένας εισβολέας μπορεί να νοικιάσει εργαλεία τελευταίας τεχνολογίας όπως το MatrixPDF (για εκμεταλλεύσεις που βασίζονται σε PDF) ή το Atroposia RAT με χαμηλό μηνιαίο προϋπολογισμό. Προηγουμένως, μόνο καλά χρηματοδοτούμενοι ή υψηλής εξειδίκευσης εγκληματίες μπορούσαν να αναπτύξουν τέτοιες προηγμένες τεχνικές, ενώ τώρα, το εύκολο έγκλημα στον κυβερνοχώρο είναι κυριολεκτικά σημείο πώλησης.

Η νέα συνδρομητική οικονομία στον κυβερνοχώρο

Δυστυχώς, το έγκλημα στον κυβερνοχώρο έχει ωριμάσει σε μια πλήρως ανεπτυγμένη οικονομία υπηρεσιών.

Αυτό το μοντέλο συνδρομής έχει μετατρέψει αυτό που ήταν ένα κατακερματισμένο τοπίο – συμπεριλαμβανομένων κιτ phishing, αρχεία καταγραφής πληροφοριών και πωλήσεις πρόσβασης – σε μια προσιτή και κατ’ απαίτηση σειρά εργαλείων. Οι εισβολείς δεν χρειάζεται πλέον να κωδικοποιούν, να φιλοξενούν υποδομές ή ακόμη και να κατανοούν το κακόβουλο λογισμικό που χρησιμοποιούν. Πληρώνουν απλώς μια μηνιαία χρέωση και λειτουργούν σαν πελάτες σε ένα σκιερό οικοσύστημα SaaS.

Για να παραμείνουν μπροστά, οι ειδικοί και οι υπερασπιστές στον τομέα της κυβερνοασφάλειας πρέπει να σκέφτονται με τον ίδιο τρόπο: πρώτα το σύστημα.

Αυτό σημαίνει αυτοματοποίηση των βιβλίων ανίχνευσης, τακτική εναλλαγή διαπιστευτηρίων και επιβολή ελάχιστων προνομίων ως προεπιλογή, όχι περιστασιακά, αλλά με συνέπεια. Όσο περισσότερο κάνουμε την άμυνα επεκτάσιμη, επαναλαμβανόμενη και προσαρμοστική, τόσο πιο δύσκολο γίνεται για τους επιτιθέμενους να πετύχουν.

Χορηγός και συγγραφή από Βαρώνης.

VIA: bleepingcomputer.com