Της Sila Özeren Hacioglu, Μηχανικού Έρευνας Ασφαλείας στην Picus Security.

Για τους ηγέτες ασφαλείας, η πιο επίφοβη ειδοποίηση δεν είναι πάντα μια ειδοποίηση από το SOC τους. είναι ένας σύνδεσμος προς ένα άρθρο ειδήσεων που στάλθηκε από ένα μέλος του διοικητικού συμβουλίου. Ο τίτλος συνήθως περιγράφει μια νέα καμπάνια από μια ομάδα απειλών όπως το FIN8 ή μια τεράστια ευπάθεια της εφοδιαστικής αλυσίδας που εκτέθηκε πρόσφατα. Η συνοδευτική ερώτηση είναι σύντομη αλλά παραλύει υπονοούμενα: “Είμαστε εκτεθειμένοι σε αυτό αυτή τη στιγμή;“.

Στον κόσμο πριν από το LLM, η απάντηση σε αυτή την ερώτηση ξεκίνησε έναν τρελό αγώνα ενάντια σε ένα ασυγχώρητο ρολόι. Οι ομάδες ασφαλείας έπρεπε να περιμένουν για SLA προμηθευτών, συχνά οκτώ ώρες ή περισσότερες για αναδυόμενες απειλές, ή να αναστρέψει χειροκίνητα την επίθεση για να δημιουργήσουν μια προσομοίωση. Αν και αυτή η προσέγγιση έδωσε μια ακριβή απάντηση, ο χρόνος που χρειάστηκε για να γίνει αυτό δημιούργησε ένα επικίνδυνο παράθυρο αβεβαιότητας.

Η εξομοίωση απειλών με γνώμονα την τεχνητή νοημοσύνη έχει εξαλείψει μεγάλο μέρος της καθυστέρησης της έρευνας επιταχύνοντας την ανάλυση και επεκτείνοντας τη γνώση των απειλών. Ωστόσο, η εξομοίωση AI εξακολουθεί να εγκυμονεί κινδύνους λόγω της περιορισμένης διαφάνειας, της ευαισθησίας σε χειραγώγηση και των παραισθήσεων.

Στο πρόσφατο Σύνοδος Κορυφής BASο CTO της Picus και ο συνιδρυτής Volkan Ertürk προειδοποίησαν ότι «Η ακατέργαστη γενετική τεχνητή νοημοσύνη μπορεί να δημιουργήσει κινδύνους εκμετάλλευσης σχεδόν τόσο σοβαρούς όσο και οι ίδιες οι απειλές.Ο Picus το αντιμετωπίζει χρησιμοποιώντας έναν πράκτορα, προσέγγιση μετά το LLM που παρέχει ταχύτητα σε επίπεδο AI χωρίς να εισάγει νέες επιφάνειες επίθεσης.

Αυτό το ιστολόγιο αναλύει πώς φαίνεται αυτή η προσέγγιση και γιατί βελτιώνει θεμελιωδώς την ταχύτητα και την ασφάλεια της επικύρωσης απειλών.

Η Παγίδα “Προτροπή και Προσευχή”.

Η άμεση αντίδραση στην έκρηξη του Generative AI ήταν μια προσπάθεια αυτοματοποίησης της κόκκινης ομαδοποίησης απλά ζητώντας από τα μεγάλα μοντέλα γλώσσας (LLMs) να δημιουργία σεναρίων επίθεσης. Θεωρητικά, ένας μηχανικός θα μπορούσε να τροφοδοτήσει μια αναφορά πληροφοριών απειλής σε ένα μοντέλο και να του ζητήσει να «συντάξει μια εκστρατεία εξομοίωσης».

Αν και αυτή η προσέγγιση είναι αναμφισβήτητα γρήγορη, είναι αποτυγχάνει σε αξιοπιστία και ασφάλεια. Όπως σημειώνει ο Ertürk του Picus, υπάρχει κάποιος κίνδυνος στην υιοθέτηση αυτής της προσέγγισης:

“… Μπορείτε να εμπιστευτείτε ένα ωφέλιμο φορτίο που έχει κατασκευαστεί από μηχανή τεχνητής νοημοσύνης; Δεν το νομίζω. Σωστά; Ίσως μόλις βρήκε το πραγματικό δείγμα που χρησιμοποιούσε μια ομάδα APT ή μια ομάδα ransomware. … μετά κάνετε κλικ σε αυτό το δυαδικό και μπουμ, μπορεί να έχετε μεγάλα προβλήματα.”

Το πρόβλημα δεν είναι μόνο επικίνδυνα δυαδικά. Όπως αναφέρθηκε παραπάνω, Οι LLM εξακολουθούν να είναι επιρρεπείς σε παραισθήσεις. Χωρίς αυστηρά προστατευτικά κιγκλιδώματα, ένα μοντέλο μπορεί να εφεύρει TTP (τακτικές, τεχνικές και διαδικασίες) που δεν χρησιμοποιεί στην πραγματικότητα η ομάδα απειλών ή να προτείνει εκμεταλλεύσεις για τρωτά σημεία που δεν υπάρχουν. Αυτό αφήνει τις ομάδες ασφαλείας να αγωνίζονται να επικυρώσουν την άμυνά τους ενάντια θεωρητικές απειλές ενώ δεν αφιερώνετε χρόνο για να αντιμετωπίσετε τις πραγματικές.

Για την αντιμετώπιση αυτών των ζητημάτων, η πλατφόρμα Picus υιοθετεί ένα θεμελιωδώς διαφορετικό μοντέλο: η πρακτορική προσέγγιση.

Σταματήστε να βασίζεστε σε επικίνδυνα, επιρρεπή σε παραισθήσεις LLM. Το Picus χρησιμοποιεί ένα πλαίσιο πολλαπλών πρακτόρων για να χαρτογραφήσει ευφυΐα απειλών απευθείας σε ασφαλείς, επικυρωμένες προσομοιώσεις.

Κλείστε το χάσμα μεταξύ μιας ειδοποίησης ειδήσεων και της αμυντικής σας ετοιμότητας με την πρώτη πλατφόρμα Agentic BAS στον κόσμο.

The Agentic Shift: Orchestration Over Generation

Η προσέγγιση Picus, ενσωματωμένη σε Έξυπνη απειλήαπομακρύνεται από τη χρήση της τεχνητής νοημοσύνης ως δημιουργίας κώδικα και αντ’ αυτού το χρησιμοποιεί ως ενορχηστρωτή γνωστών, ασφαλών στοιχείων.

Αντί να ζητά από την τεχνητή νοημοσύνη να δημιουργήσει ωφέλιμα φορτία, το σύστημα της δίνει εντολή να χαρτογραφήσει τις απειλές στους έμπιστους Picus Threat Library.

«Οπότε η προσέγγισή μας είναι… πρέπει να αξιοποιήσουμε την τεχνητή νοημοσύνη, αλλά πρέπει να τη χρησιμοποιήσουμε με έξυπνο τρόπο… Πρέπει να πούμε ότι, γεια, έχω ένα βιβλιοθήκη απειλών. Αντιστοιχίστε την καμπάνια που δημιουργήσατε στα TTP μου που ξέρω ότι είναι υψηλής ποιότητας, χαμηλό εκρηκτικόκαι απλώς δώστε μου ένα σχέδιο εξομοίωσης που βασίζεται σε αυτά που έχω και στα TTP μου.” – Volkan Ertürk, CTO και συνιδρυτής της Picus Security.

Στον πυρήνα αυτού του μοντέλου βρίσκεται μια βιβλιοθήκη απειλών που κατασκευάστηκε και βελτιώθηκε για 12 χρόνια έρευνας απειλών σε πραγματικό κόσμο της Picus Labs. Αντί να δημιουργεί κακόβουλο λογισμικό από την αρχή, η τεχνητή νοημοσύνη αναλύει την εξωτερική νοημοσύνη και την ευθυγραμμίζει με ένα προεπικυρωμένο γράφημα γνώσης για ασφαλείς ατομικές ενέργειες. Αυτό εξασφαλίζει ακρίβεια, συνέπεια και ασφάλεια.

Για να το εκτελέσει αυτό αξιόπιστα, το Picus χρησιμοποιεί α πλαίσιο πολλαπλών πρακτόρων παρά ένα μονολιθικό chatbot. Κάθε πράκτορας έχει μια αποκλειστική λειτουργία, αποτρέποντας σφάλματα και αποφεύγοντας προβλήματα κλιμάκωσης:

-

Πράκτορας Planner: Ενορχηστρώνει τη συνολική ροή εργασίας

-

Ερευνητής: Ψάχνει τον Ιστό για ευφυΐα

-

Πράκτορας δημιουργίας απειλών: Συναρμολογεί την αλυσίδα επίθεσης

-

Πράκτορας επικύρωσης: Ελέγχει τη δράση των άλλων παραγόντων για την πρόληψη παραισθήσεων

Real-Life Case Study: Mapping the FIN8 Attack Campaign

Για να δείξετε πώς λειτουργεί το σύστημα στην πράξη, ακολουθεί η ροή εργασίας που ακολουθεί η πλατφόρμα Picus κατά την επεξεργασία ενός αιτήματος που σχετίζεται με το “FIN8” ομάδα απειλών. Αυτό το παράδειγμα δείχνει πώς ένας σύνδεσμος ειδήσεων μπορεί να μετατραπεί σε ένα ασφαλές, ακριβές προφίλ εξομοίωσης μέσα σε λίγες ώρες.

Μια πορεία της ίδιας διαδικασίας επιδείχθηκε από τον Picus CTO Volkan Ertürk κατά τη διάρκεια της Συνόδου Κορυφής της BAS.

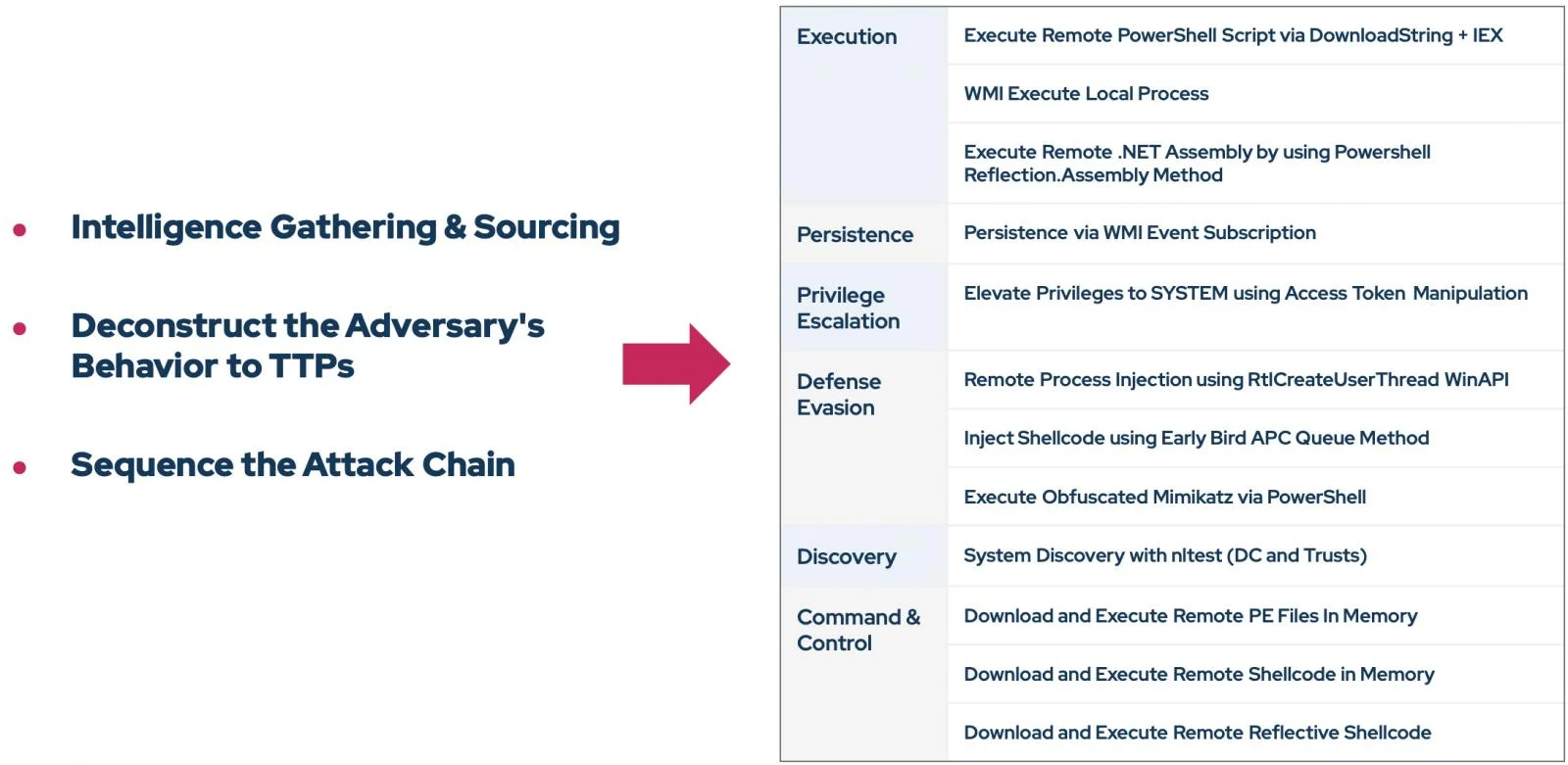

Βήμα 1: Συγκέντρωση πληροφοριών και προμήθεια

Η διαδικασία ξεκινά με έναν χρήστη που εισάγει ένα μόνο URL, ίσως μια νέα αναφορά σε μια καμπάνια FIN8.

Ο Ερευνητής Πράκτορας δεν σταματά σε αυτή τη μοναδική πηγή. Ανιχνεύει για συνδεδεμένους συνδέσμους, επικυρώνει την αξιοπιστία αυτών των πηγών και συγκεντρώνει τα δεδομένα για να δημιουργήσει ένα ολοκληρωμένο “ολοκληρωμένη αναφορά Intel.”

Βήμα 2: Αποδόμηση και Ανάλυση Συμπεριφοράς

Μόλις συγκεντρωθεί η νοημοσύνη, το σύστημα εκτελεί ανάλυση συμπεριφοράς. Αποδομεί την αφήγηση της εκστρατείας σε τεχνικά στοιχεία, προσδιορίζοντας τα συγκεκριμένα TTP που χρησιμοποιούνται από τον αντίπαλο.

Ο στόχος εδώ είναι να κατανοήσουμε το ροή ολόκληρης της επίθεσης, όχι μόνο των στατικών δεικτών της.

Βήμα 3: Ασφαλής χαρτογράφηση μέσω Γράφημα γνώσης

Αυτή είναι η κρίσιμη «βαλβίδα ασφαλείας».

Ο Threat Builder Agent λαμβάνει τα αναγνωρισμένα TTP και υποβάλλει ερωτήματα στον διακομιστή Picus MCP (Model Context Protocol). Επειδή η βιβλιοθήκη απειλών βρίσκεται σε ένα γράφημα γνώσης, το AI μπορεί να αντιστοιχίσει την κακόβουλη συμπεριφορά του αντιπάλου σε ένα αντίστοιχο ασφαλής δράση προσομοίωσης από τη βιβλιοθήκη Picus.

Για παράδειγμα, εάν το FIN8 χρησιμοποιεί μια συγκεκριμένη μέθοδο για την απόρριψη διαπιστευτηρίων, η τεχνητή νοημοσύνη επιλέγει την καλοήθη μονάδα Picus που ελέγχει τη συγκεκριμένη αδυναμία χωρίς στην πραγματικότητα να απορρίπτει πραγματικά διαπιστευτήρια.

Βήμα 4: Αλληλουχία και επικύρωση

Τέλος, οι πράκτορες ταξινομούν αυτές τις ενέργειες σε μια αλυσίδα επίθεσης που αντικατοπτρίζει το βιβλίο παιχνιδιού του αντιπάλου. ΕΝΑ Πράκτορας επικύρωσης επανεξετάζει τη χαρτογράφηση για να διασφαλίσει ότι δεν υπήρχαν παραισθήσεις ή ότι παρουσιάστηκαν πιθανά σφάλματα.

Το αποτέλεσμα είναι ένα έτοιμο προς εκτέλεση προφίλ προσομοίωσης που περιέχει τις ακριβείς τακτικές MITER και τις ενέργειες Picus που απαιτούνται για τη δοκιμή της οργανωτικής ετοιμότητας.

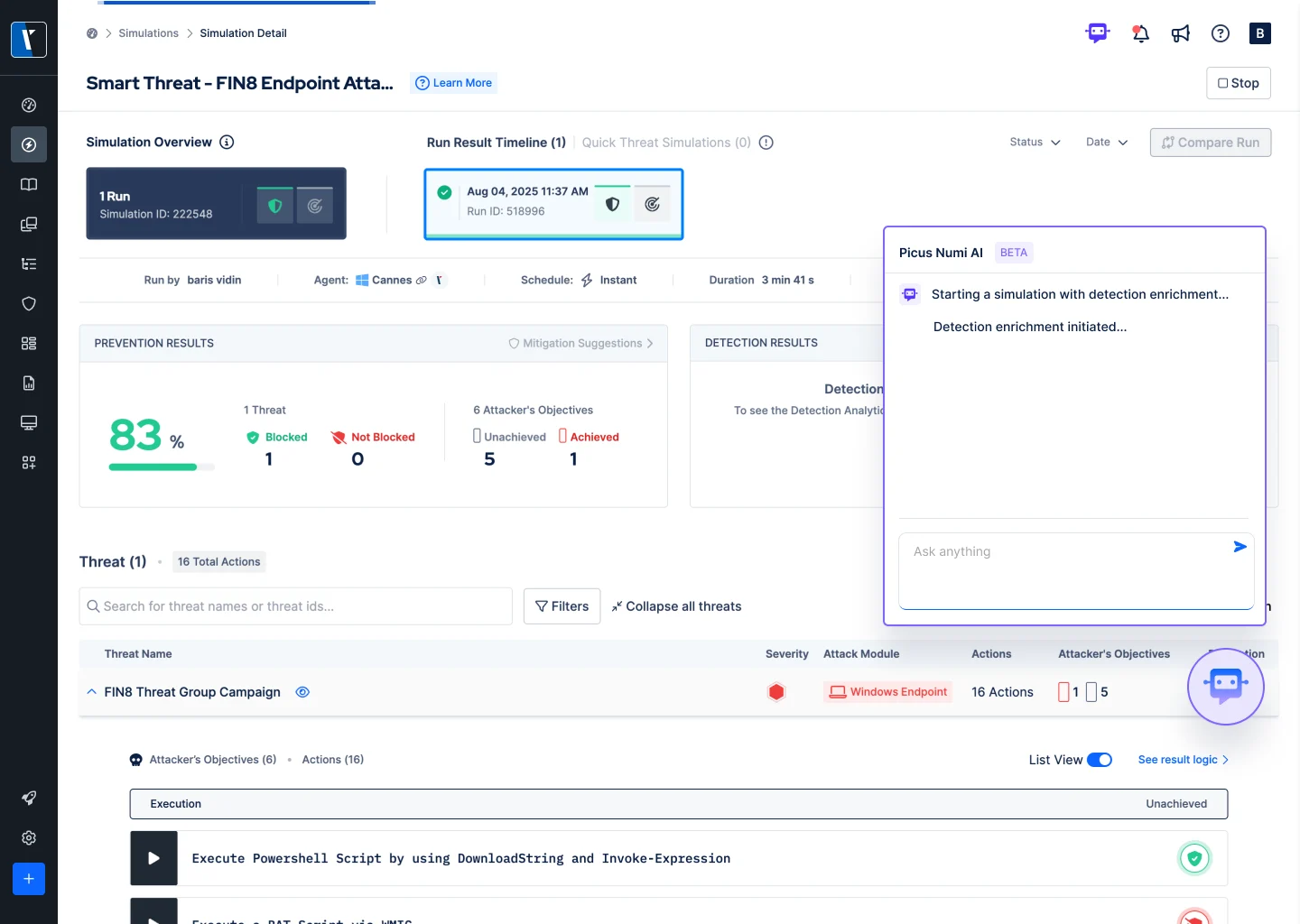

The Future: Conversational Exposure Management

Πέρα από τη δημιουργία απειλών, αυτή η πρακτορική προσέγγιση αλλάζει τη διεπαφή της επικύρωσης ασφαλείας. Το Picus ενσωματώνει αυτές τις δυνατότητες σε μια διεπαφή συνομιλίας που ονομάζεται “Numi AI.”

Αυτό μετακινεί την εμπειρία του χρήστη από την πλοήγηση σε πολύπλοκους πίνακες εργαλείων σε απλούστερες, σαφέστερες αλληλεπιδράσεις που βασίζονται σε πρόθεση.

Για παράδειγμα, ένας μηχανικός ασφαλείας μπορεί να εκφράσει την πρόθεση υψηλού επιπέδου, “Δεν θέλω απειλές διαμόρφωσης“, και η τεχνητή νοημοσύνη παρακολουθεί το περιβάλλον, ειδοποιώντας τον χρήστη μόνο όταν οι σχετικές αλλαγές πολιτικής ή οι αναδυόμενες απειλές παραβιάζουν τη συγκεκριμένη πρόθεση.

Αυτή η στροφή προς “επικύρωση ασφαλείας βασισμένη στο πλαίσιο” επιτρέπει στους οργανισμούς να δώστε προτεραιότητα στην επιδιόρθωση με βάση το τι είναι πραγματικά εκμεταλλεύσιμο.

Συνδυάζοντας τη νοημοσύνη απειλών που βασίζεται στην τεχνητή νοημοσύνη με την εποπτευόμενη μηχανική μάθηση που προβλέπει την αποτελεσματικότητα του ελέγχου σε συσκευές που δεν είναι αντιπρόσωποι, οι ομάδες μπορούν να διακρίνουν μεταξύ θεωρητικών τρωτών σημείων και πραγματικών κινδύνων για τον συγκεκριμένο οργανισμό και το περιβάλλον τους.

Σε ένα τοπίο όπου οι παράγοντες της απειλής κινούνται γρήγορα, η δυνατότητα να μετατραπεί ένας τίτλος σε μια επικυρωμένη αμυντική στρατηγική μέσα σε λίγες ώρες δεν είναι πλέον πολυτέλεια. είναι ανάγκη.

Η προσέγγιση Picus προτείνει ότι ο καλύτερος τρόπος για να χρησιμοποιήσετε την τεχνητή νοημοσύνη δεν είναι να το αφήσετε να γράψει κακόβουλο λογισμικό, αλλά να το αφήσετε να οργανώσει την άμυνα.

Κλείστε το χάσμα μεταξύ των προσπαθειών ανακάλυψης απειλής και επικύρωσης άμυνας.

Ζητήστε μια επίδειξη για να δείτε την τεχνητή νοημοσύνη του Picus σε δράση και να μάθετε πώς να αξιοποιείτε τη νοημοσύνη κατά της απειλής πριν να είναι πολύ αργά.

Σημείωση: Αυτό το άρθρο γράφτηκε με επιδεξιότητα και συνεισέφερε από Sila Ozeren HaciogluΜηχανικός Έρευνας Ασφαλείας στην Picus Security.

Χορηγός και γραμμένος από Picus Security.

VIA: bleepingcomputer.com