Ένα εξελιγμένο νέο κιτ phishing που ονομάζεται GhostFrame έχει ήδη χρησιμοποιηθεί για να εξαπολύσει πάνω από 1 εκατομμύριο επιθέσεις.

Ανακαλύφθηκε για πρώτη φορά τον Σεπτέμβριο του 2025 από ερευνητές Ασφάλειας στο Barracuda, αυτό το κρυφό εργαλείο αντιπροσωπεύει μια επικίνδυνη εξέλιξη στην τεχνολογία phishing-as-a-service.

Αυτό που κάνει το GhostFrame ιδιαίτερα ανησυχητικό είναι η απλότητά του σε συνδυασμό με την αποτελεσματικότητά του.

Σε αντίθεση με τα παραδοσιακά κιτ phishing, το GhostFrame χρησιμοποιεί ένα αρχείο HTML με αθώα εμφάνιση που κρύβει κάθε κακόβουλη δραστηριότητα μέσα σε ένα αόρατο iframe. Αυτό το μικρό παράθυρο φορτώνει περιεχόμενο από άλλη πηγή.

.webp.jpeg)

Αυτή η προσέγγιση καθιστά την επίθεση εξαιρετικά δύσκολη για τον εντοπισμό των εργαλείων ασφαλείας.

Πώς λειτουργεί η επίθεση

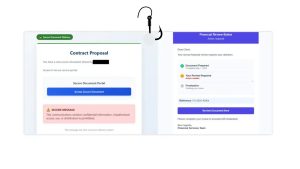

Το κιτ λειτουργεί σε δύο στάδια. Πρώτον, τα θύματα λαμβάνουν μηνύματα ηλεκτρονικού “ψαρέματος” με παραπλανητικές γραμμές θέματος όπως “Ειδοποίηση ασφαλούς σύμβασης και πρότασης” ή “Αίτημα επαναφοράς κωδικού πρόσβασης”.

Όταν οι χρήστες κάνουν κλικ στον σύνδεσμο, προσγειώνονται σε κάτι που φαίνεται να είναι μια αβλαβής ιστοσελίδα.

Κρυμμένο κάτω από την επιφάνεια, ένα iframe φορτώνει το πραγματικό περιεχόμενο phishing από έναν συνεχώς μεταβαλλόμενο υποτομέα.

Για να αποφύγουν περαιτέρω τον εντοπισμό, οι εισβολείς δημιουργούν έναν μοναδικό υποτομέα για κάθε στόχο.

Το κιτ περιλαμβάνει επίσης λειτουργίες κατά της ανάλυσης που εμποδίζουν το δεξί κλικ, αποτρέπουν τις συντομεύσεις πληκτρολογίου και απενεργοποιούν τα εργαλεία προγραμματιστή, καθιστώντας σχεδόν αδύνατο για τους αναλυτές ασφαλείας ή τους περίεργους χρήστες να επιθεωρήσουν τη σελίδα.

.webp.jpeg)

Το GhostFrame περιλαμβάνει πολλά εξελιγμένα χαρακτηριστικά. Η φόρμα phishing είναι κρυμμένη μέσα σε μια λειτουργία ροής εικόνας που έχει σχεδιαστεί για μεγάλα αρχεία, παρακάμπτοντας τυπικούς σαρωτές ασφαλείας που αναζητούν παραδοσιακές φόρμες σύνδεσης.

Το κιτ μπορεί να περιστρέφει υποτομείς κατά τη διάρκεια μιας ενεργής περιόδου σύνδεσης και περιλαμβάνει εφεδρικά iframes σε περίπτωση που αποκλειστεί η JavaScript.

.webp.jpeg)

Οι εισβολείς μπορούν εύκολα να ανταλλάξουν περιεχόμενο ηλεκτρονικού ψαρέματος χωρίς να αλλάξουν την κύρια ιστοσελίδα, επιτρέποντάς τους να στοχεύουν πολλές περιοχές ή οργανισμούς ταυτόχρονα.

Το κιτ μιμείται ακόμη και νόμιμες υπηρεσίες αλλάζοντας τους τίτλους σελίδων και τα favicon για να φαίνεται αυθεντικό. Οι ειδικοί του Barracuda συνιστώ μια πολυεπίπεδη αμυντική στρατηγική.

Οι οργανισμοί θα πρέπει να επιβάλλουν τακτικές ενημερώσεις του προγράμματος περιήγησης, να αναπτύσσουν πύλες ασφαλείας ηλεκτρονικού ταχυδρομείου που εντοπίζουν ύποπτα iFrames και να εφαρμόζουν ελέγχους για τον περιορισμό της χρήσης του iframe σε ιστότοπους.

Η εκπαίδευση των εργαζομένων παραμένει κρίσιμη. Οι εργαζόμενοι πρέπει να επαληθεύουν τις διευθύνσεις URL προτού εισαγάγουν διαπιστευτήρια και αναφέρουν ύποπτο ενσωματωμένο περιεχόμενο.

Καθώς το GhostFrame συνεχίζει να εξαπλώνεται παγκοσμίως, η επαγρύπνηση και η εφαρμογή ολοκληρωμένων λύσεων ασφάλειας ηλεκτρονικού ταχυδρομείου είναι ουσιαστικής σημασίας για την προστασία των χρηστών από αυτήν την εξελισσόμενη απειλή.