Έχει προκύψει μια εξελιγμένη καμπάνια phishing που παρακάμπτει με επιτυχία τον έλεγχο ταυτότητας πολλαπλών παραγόντων, προστατεύοντας τους χρήστες του Microsoft 365 και του Okta, αντιπροσωπεύοντας μια σοβαρή απειλή για οργανισμούς που βασίζονται σε αυτές τις πλατφόρμες για τη διαχείριση ταυτότητας.

Η καμπάνια, που ανακαλύφθηκε στις αρχές Δεκεμβρίου 2025, επιδεικνύει προηγμένη γνώση των ροών ελέγχου ταυτότητας.

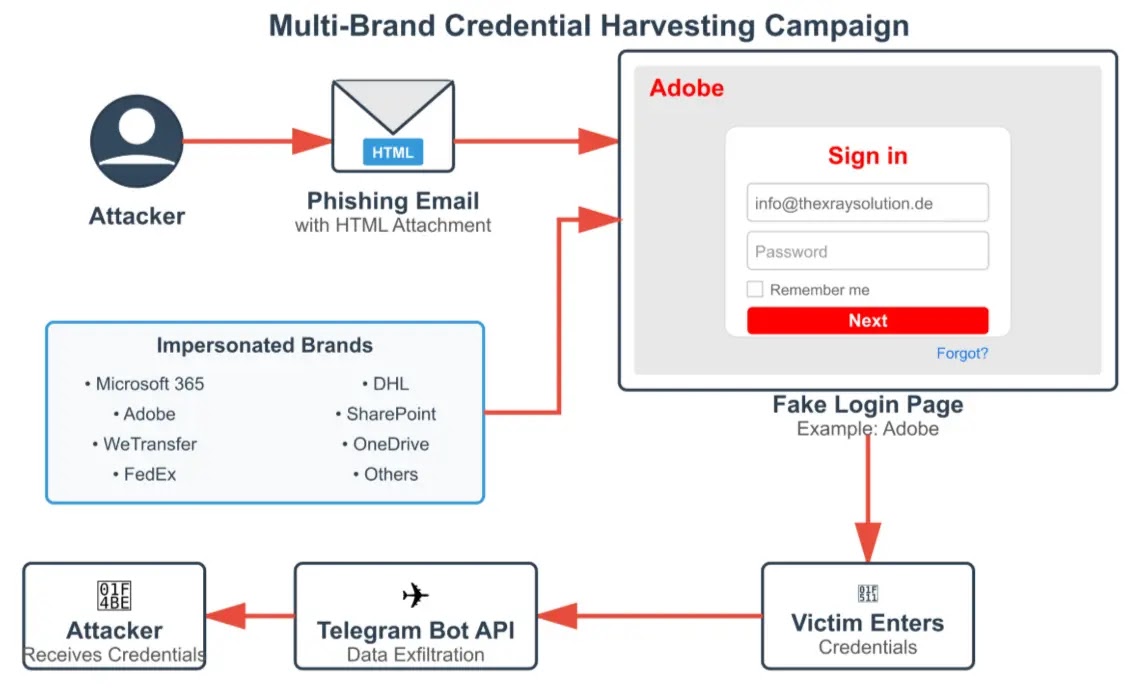

Αυτή η καμπάνια στοχεύει εταιρείες σε πολλούς κλάδους μέσω προσεκτικά δημιουργημένων μηνυμάτων ηλεκτρονικού ψαρέματος που μεταμφιέζονται ως ειδοποιήσεις ανθρώπινου δυναμικού και οφελών.

Αναλυτές ασφαλείας της Datadog Security Labs αναγνωρισθείς αυτή η ενεργή καμπάνια phishing που στοχεύει συγκεκριμένα οργανισμούς που χρησιμοποιούν το Microsoft 365 και το Okta για υπηρεσίες μεμονωμένης σύνδεσης.

Η καμπάνια χρησιμοποιεί σύγχρονες τεχνικές phishing που έχουν σχεδιαστεί για να παρεμποδίζουν τις νόμιμες ροές εργασίας SSO, επιτρέποντας στους εισβολείς να συλλαμβάνουν τόσο τα διαπιστευτήρια χρήστη όσο και τα διακριτικά περιόδου σύνδεσης προτού το MFA μπορεί να αποκλείσει τη μη εξουσιοδοτημένη πρόσβαση.

Οι εισβολείς έχουν καταχωρίσει πολλούς τομείς που μοιάζουν με όμοια, συμπεριλαμβανομένων των sso.okta-secure.io, sso.okta-cloud.com και sso.okta-access.com, δημιουργώντας πειστικά αντίγραφα σελίδων αυθεντικού ελέγχου ταυτότητας.

.webp.jpeg)

Τα μηνύματα ηλεκτρονικού “ψαρέματος” που αποστέλλονται από παραβιασμένα γραμματοκιβώτια που συνδέονται με το Salesforce Marketing Cloud, χρησιμοποιούν δολώματα εστιασμένα στην αποζημίωση, όπως αξιολογήσεις μισθών στο τέλος του έτους και πληροφορίες μπόνους.

Αυτά τα μηνύματα περιλαμβάνουν συντομευμένους συνδέσμους που ανακατευθύνουν τα θύματα σε τομείς phishing πρώτου σταδίου που φιλοξενούνται στην υποδομή Cloudflare.

Οι οργανισμοί έχουν παρατηρήσει εκατοντάδες χρήστες σε πολλές εταιρείες που λαμβάνουν αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου τις τελευταίες εβδομάδες, με την καμπάνια να παραμένει ενεργή από τον Δεκέμβριο του 2025.

Η επίθεση επιτυγχάνεται μέσω μιας διαδικασίας phishing δύο σταδίων που αξιοποιεί τη συλλογή διαπιστευτηρίων που βασίζεται σε JavaScript. Στο πρώτο στάδιο, οι εισβολείς νομιμοποιούν με μεσολάβηση τις σελίδες Okta ενώ εισάγουν κακόβουλο κώδικα που καταγράφει ονόματα χρηστών και οθόνες για cookies περιόδου λειτουργίας.

.webp.jpeg)

Το σενάριο inject.js παρακολουθεί συνεχώς συγκεκριμένα κρίσιμα cookie, συμπεριλαμβανομένων των idx, JSESSIONID, proximity_, DT και sid, τα οποία είναι απαραίτητα για τη διατήρηση επαληθευμένων περιόδων σύνδεσης.

Κάθε δευτερόλεπτο, το σενάριο ελέγχει για νέα ή τροποποιημένα cookie και τα διοχετεύει στον διακομιστή του εισβολέα μέσω ενός αιτήματος POST στο τελικό σημείο /log_cookie, επιτρέποντας στον εισβολέα να υποδυθεί την περίοδο λειτουργίας του θύματος στο δικό του πρόγραμμα περιήγησης.

Κατανόηση του μηχανισμού λήψης διαπιστευτηρίων που βασίζεται σε JavaScript

Η τεχνική πολυπλοκότητα έγκειται στον τρόπο λειτουργίας της υποκλοπής JavaScript κατά τη διάρκεια της διαδικασίας ελέγχου ταυτότητας.

Ο κακόβουλος κώδικας συνδέει τη μέθοδο window.fetch, ανακατευθύνοντας όλα τα νόμιμα αιτήματα από την Okta πίσω στον τομέα phishing του εισβολέα.

Όταν ένα θύμα εισάγει το όνομα χρήστη του, το σενάριο το καταγράφει μέσω των ακροατών συμβάντων DOM και το αποθηκεύει σε πολλές τοποθεσίες, συμπεριλαμβανομένων των localStorage, sessionStorage και cookies.

Αυτό διασφαλίζει ότι τα διαπιστευτήρια καταγράφονται ακόμη και αν ο χρήστης πλοηγείται μεταξύ σελίδων ή εκκαθαρίζει τον χώρο αποθήκευσης του προγράμματος περιήγησης.

.webp.jpeg)

Για τα θύματα που χρησιμοποιούν το Okta ως πάροχο ταυτότητας με το Microsoft 365, η επίθεση γίνεται ακόμη πιο επικίνδυνη.

Όταν το θύμα ξεκινά τον έλεγχο ταυτότητας του Microsoft 365, ένα δεύτερο σενάριο με ένεση παρακολουθεί τις απαντήσεις από το τελικό σημείο ελέγχου ταυτότητας της Microsoft για ένα πεδίο που ονομάζεται FederationRedirectUrl.

Το σενάριο ανιχνεύει πότε αυτή η διεύθυνση URL οδηγεί σε έναν τομέα Okta και τον τροποποιεί δυναμικά για να ανακατευθύνει στη σελίδα ηλεκτρονικού ψαρέματος Okta δεύτερου σταδίου του εισβολέα.

Στη συνέχεια, ο τομέας του εισβολέα μεταφέρει όλη την επισκεψιμότητα στον νόμιμο μισθωτή Okta, δημιουργώντας μια απρόσκοπτη εμπειρία που εξαπατά τους χρήστες να ολοκληρώσουν τον έλεγχο ταυτότητας στον ιστότοπο ηλεκτρονικού ψαρέματος.

Τα cookie περιόδου λειτουργίας που καταγράφονται κατά τη διάρκεια αυτής της διαδικασίας παρέχουν στους εισβολείς άμεση πρόσβαση στους λογαριασμούς θυμάτων χωρίς να απαιτείται παράκαμψη MFA—απλώς αναπαράγουν τα κλεμμένα διαπιστευτήρια περιόδου λειτουργίας.

Οι οργανισμοί θα πρέπει να παρακολουθούν τα αρχεία καταγραφής Okta για συμβάντα auth_via_mfa με αναντιστοιχία προέλευσης αιτημάτων από διευθύνσεις IP του Cloudflare και να εφαρμόζουν μεθόδους MFA ανθεκτικές στο phishing, όπως τα κλειδιά ασφαλείας FIDO2, για να αποτρέπουν τέτοιες επιθέσεις.