Ένας νέος υπολογιστής κλοπής πληροφοριών κακόβουλου λογισμικού ως υπηρεσία (MaaS) με το όνομα SantaStealer διαφημίζεται στο Telegram και στα φόρουμ χάκερ ως λειτουργώντας στη μνήμη για την αποφυγή ανίχνευσης βάσει αρχείων.

Σύμφωνα με ερευνητές ασφαλείας στο Rapid7, η επιχείρηση είναι μια αλλαγή επωνυμίας ενός έργου που ονομάζεται BluelineStealer και ο προγραμματιστής εντείνει τη λειτουργία πριν από μια προγραμματισμένη εκτόξευση πριν από το τέλος του έτους.

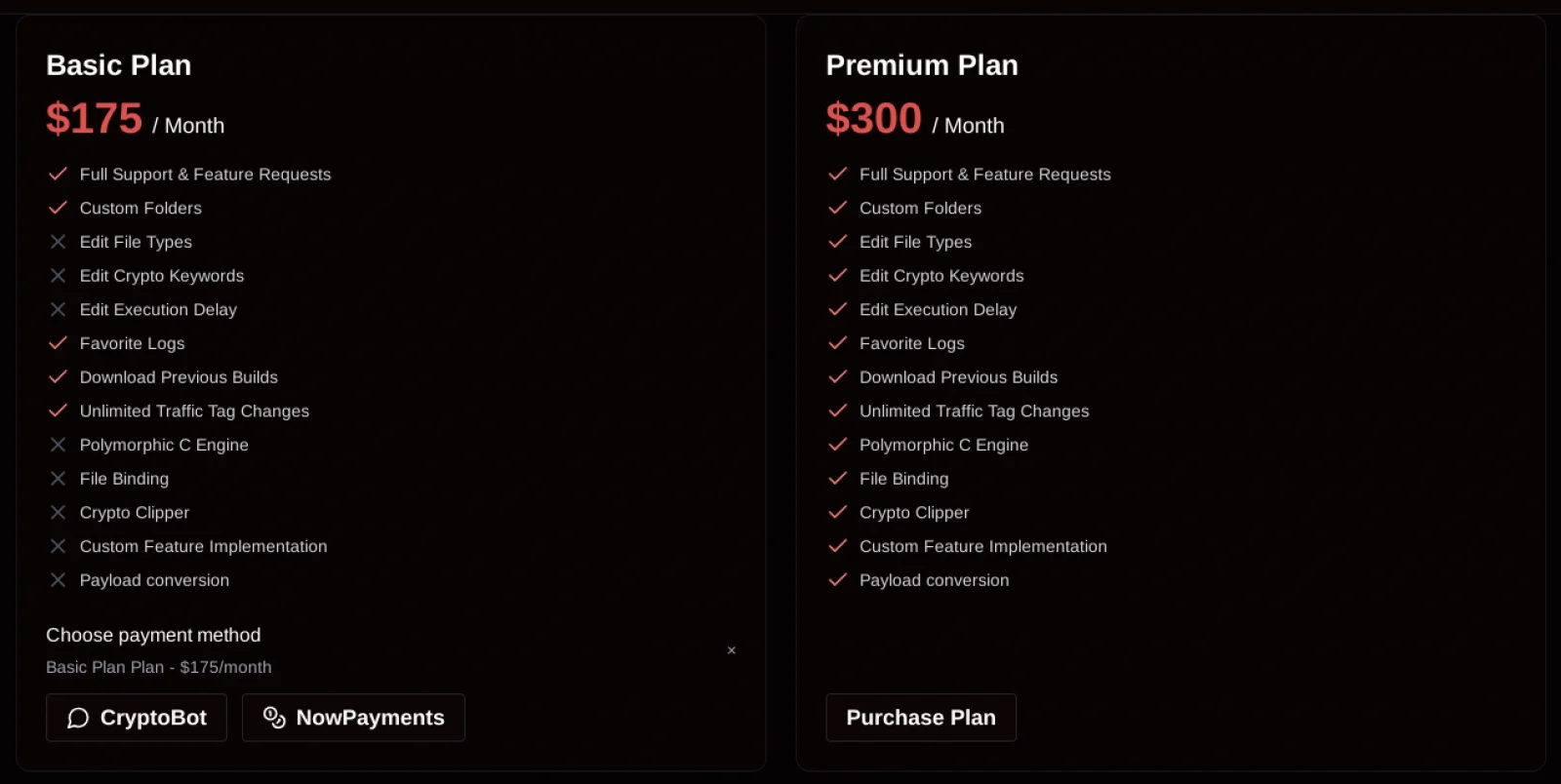

Το SantaStealer φαίνεται να είναι το έργο ενός ρωσόφωνου προγραμματιστή και προωθείται για Basic, 175 $/μήνα συνδρομή και Premium για 300 $/μήνα.

Πηγή: Rapid7

Το Rapid7 ανέλυσε αρκετά δείγματα SantaStealer και απέκτησε πρόσβαση στον πίνακα ιστού συνεργατών, ο οποίος αποκάλυψε ότι το κακόβουλο λογισμικό συνοδεύεται από πολλαπλούς μηχανισμούς κλοπής δεδομένων, αλλά δεν φτάνει στη διαφημιζόμενη δυνατότητα για αποφυγή εντοπισμού και ανάλυσης.

«Τα δείγματα που έχουμε δει μέχρι τώρα δεν είναι καθόλου μη ανιχνεύσιμα ή με οποιονδήποτε τρόπο δύσκολο να αναλυθούν», λένε οι ερευνητές του Rapid7. έκθεση σήμερα.

“Αν και είναι πιθανό ο παράγοντας απειλών πίσω από το SantaStealer να αναπτύσσει ακόμα ορισμένες από τις αναφερόμενες τεχνικές αντι-ανάλυσης ή αντι-AV, η διαρροή δειγμάτων πριν το κακόβουλο λογισμικό είναι έτοιμο για χρήση – πλήρης με ονόματα συμβόλων και μη κρυπτογραφημένες συμβολοσειρές – είναι ένα αδέξιο λάθος που πιθανόν εμποδίζει μεγάλο μέρος της προσπάθειας που καταβάλλεται για την ανάπτυξή του και υπονοεί την κακή επιχειρησιακή ασφάλεια.”

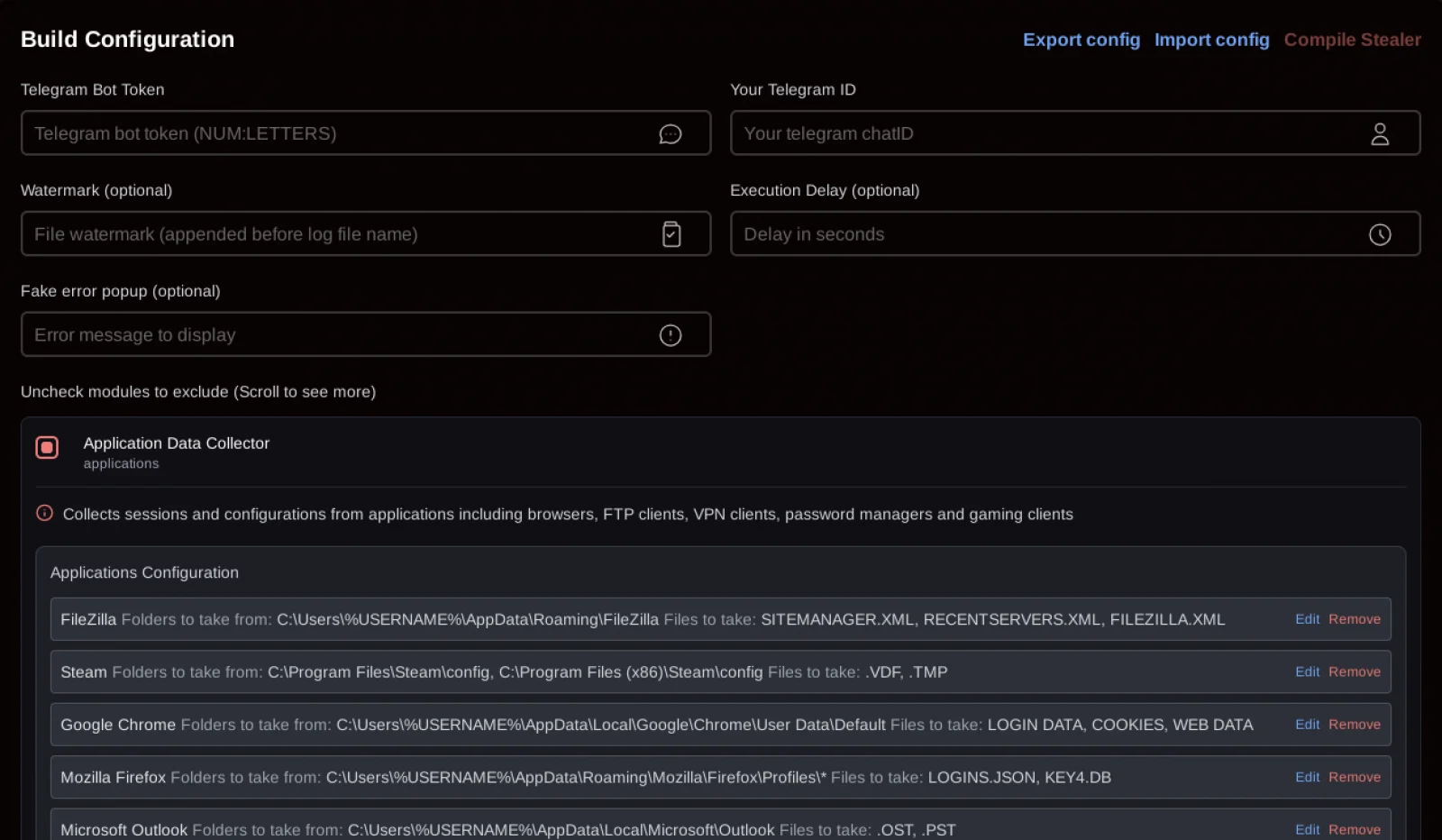

Ο πίνακας διαθέτει φιλικό προς τον χρήστη σχεδιασμό, όπου οι «πελάτες» μπορούν να διαμορφώσουν τις κατασκευές τους με συγκεκριμένα πεδία στόχευσης, που κυμαίνονται από κλοπή δεδομένων πλήρους κλίμακας έως άπαχο φορτίο που ακολουθούν μόνο συγκεκριμένα δεδομένα.

Πηγή: Rapid7

Το SantaStealer χρησιμοποιεί 14 ξεχωριστές μονάδες συλλογής δεδομένων, η καθεμία εκτελείται στο δικό της νήμα, γράφοντας κλεμμένα δεδομένα στη μνήμη, αρχειοθετώντας τα σε ένα αρχείο ZIP και στη συνέχεια εξάγοντας τα σε κομμάτια 10 MB σε ένα τελικό σημείο εντολών και ελέγχου (C2) μέσω της θύρας 6767.

Οι μονάδες στοχεύουν πληροφορίες στο πρόγραμμα περιήγησης (κωδικοί πρόσβασης, cookie, ιστορικό περιήγησης, αποθηκευμένες πιστωτικές κάρτες), δεδομένα Telegram, Discord και Steam, εφαρμογές και επεκτάσεις πορτοφολιού κρυπτονομισμάτων και έγγραφα. Το κακόβουλο λογισμικό μπορεί επίσης να τραβήξει στιγμιότυπα οθόνης της επιφάνειας εργασίας του χρήστη.

Το κακόβουλο λογισμικό χρησιμοποιεί ένα ενσωματωμένο εκτελέσιμο αρχείο για να παρακάμψει τις προστασίες κρυπτογράφησης App-Bound του Chrome, που παρουσιάστηκαν για πρώτη φορά τον Ιούλιο του 2024 και παρακάμπτονταν από πολλούς ενεργούς κλέφτες πληροφοριών.

Άλλες επιλογές διαμόρφωσης επιτρέπουν στους χειριστές του να αποκλείουν συστήματα στην περιοχή της Κοινοπολιτείας Ανεξάρτητων Κρατών (CIS) και να καθυστερούν την εκτέλεση για να κατευθύνουν λανθασμένα θύματα με περίοδο αδράνειας.

Καθώς το SantaStealer δεν είναι πλήρως λειτουργικό και δεν έχει διανεμηθεί μαζικά, δεν είναι σαφές πώς θα εξαπλωθεί. Ωστόσο, οι εγκληματίες του κυβερνοχώρου φαίνεται να προτιμούν τον τελευταίο καιρό τις επιθέσεις ClickFix, όπου οι χρήστες εξαπατώνται για να επικολλήσουν επικίνδυνες εντολές στο τερματικό των Windows.

Το ηλεκτρονικό ψάρεμα, το πειρατικό λογισμικό ή οι λήψεις μέσω torrent είναι επίσης συνήθεις μέθοδοι διανομής, όπως και τα κακόβουλα και παραπλανητικά σχόλια στο YouTube.

Το Rapid7 συνιστά στους χρήστες να ελέγχουν συνδέσμους και συνημμένα σε μηνύματα ηλεκτρονικού ταχυδρομείου που δεν αναγνωρίζουν. Προειδοποιούν επίσης για την εκτέλεση μη επαληθευμένου κώδικα από δημόσια αποθετήρια για επεκτάσεις.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com

.jpg)