Καθ’ όλη τη διάρκεια του 2025, η Google επιδιορθώνει ένα άνευ προηγουμένου κύμα ενεργά εκμεταλλευόμενων τρωτών σημείων zero-day που επηρεάζουν το πρόγραμμα περιήγησής της Chrome, διορθώνοντας συνολικά οκτώ κρίσιμα ελαττώματα που απειλούσαν δισεκατομμύρια χρήστες σε όλο τον κόσμο.

Αυτές οι ευπάθειες, όλες ταξινομημένες ως υψηλής σοβαρότητας με βαθμολογίες CVSS κατά μέσο όρο 8,5, υπογραμμίζουν τη διαρκή στόχευση του πιο δημοφιλούς προγράμματος περιήγησης ιστού στον κόσμο από εξελιγμένους παράγοντες απειλών, συμπεριλαμβανομένων ομάδων που χρηματοδοτούνται από το κράτος και προμηθευτών εμπορικής επιτήρησης.

Τα τρωτά σημεία κάλυπταν κρίσιμα στοιχεία, συμπεριλαμβανομένου του κινητήρα V8 JavaScript, μηχανισμών προστασίας sandbox και επιπέδων απόδοσης γραφικών, ενώ και τα οκτώ προστέθηκαν στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών της CISA, επιβάλλοντας άμεση αποκατάσταση για ομοσπονδιακούς οργανισμούς και λειτουργώντας ως επείγουσες προειδοποιήσεις για οργανισμούς παγκοσμίως.

2025 Chrome Zero-Day Landscape

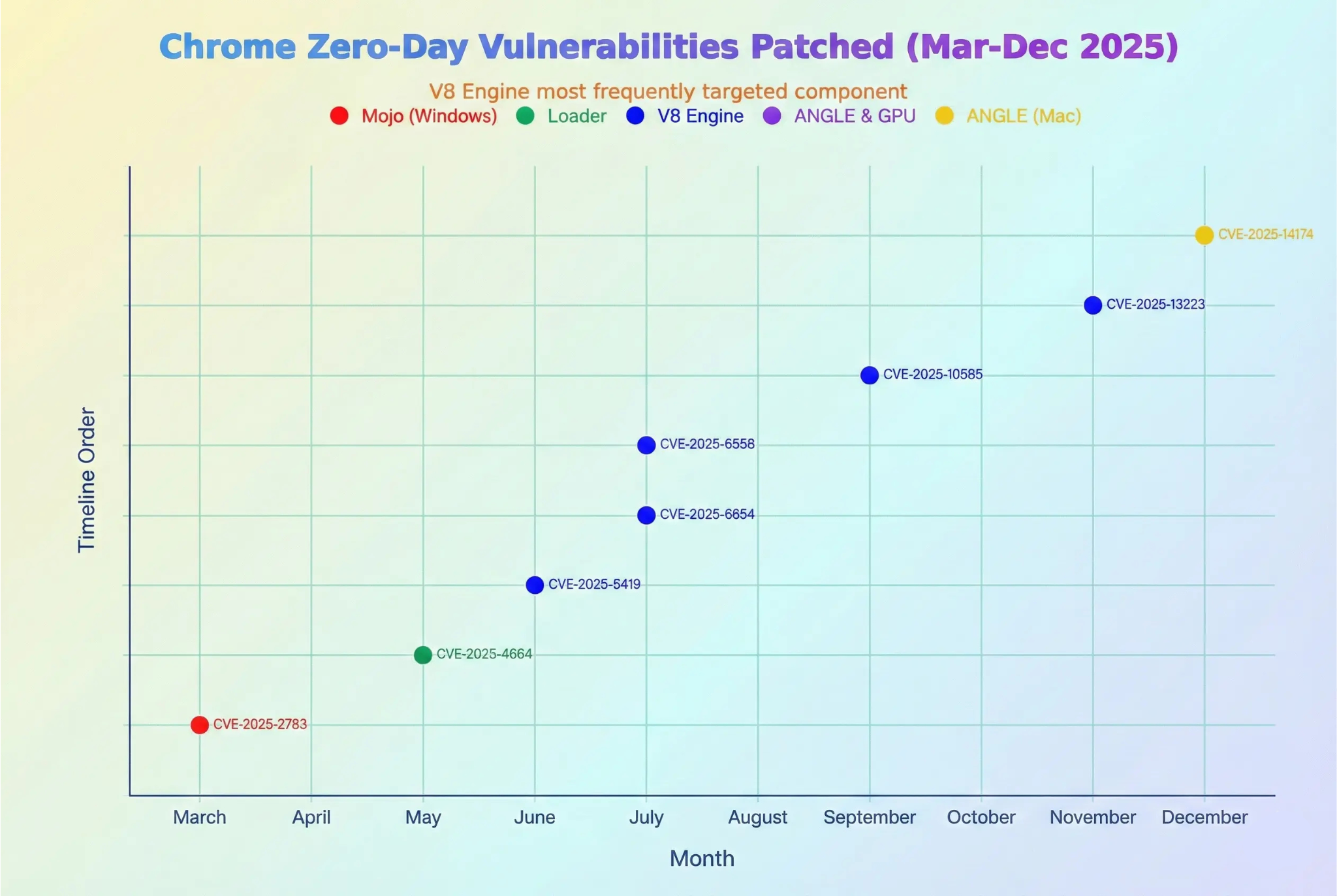

Οι οκτώ ευπάθειες zero-day που διορθώθηκαν το 2025 επικεντρώθηκαν σε μεγάλο βαθμό στη μηχανή V8 JavaScript και WebAssembly του Chrome, η οποία αντιπροσώπευε τέσσερα από τα οκτώ ελαττώματα, αντιπροσωπεύοντας το 50% όλων των ευπαθειών που χρησιμοποιήθηκαν ενεργά κατά τη διάρκεια αυτής της περιόδου.

Αυτή η συγκέντρωση αντανακλά τη στρατηγική σημασία του V8 ως φορέα επίθεσης, δεδομένου του ρόλου του στην εκτέλεση κώδικα JavaScript σε όλες σχεδόν τις σύγχρονες εφαρμογές Ιστού. Ο κινητήρας V8 επεξεργάζεται εκατομμύρια εκτελέσεις κώδικα καθημερινά, καθιστώντας οποιαδήποτε ευπάθεια σε αυτό το στοιχείο άμεσα εκμεταλλεύσιμη σε μαζική κλίμακα.

Οι υπόλοιπες ευπάθειες στόχευαν εξίσου κρίσιμα στοιχεία: δύο επηρέασαν το επίπεδο αφαίρεσης γραφικών ANGLE (Almost Native Graphics Layer Engine) που χρησιμοποιείται για λειτουργίες GPU, ένα εκμεταλλεύτηκε το πλαίσιο επικοινωνίας διαδικασιών Mojo στα Windows και ένα μόχλευσε την ανεπαρκή επιβολή πολιτικής στο στοιχείο Loader του Chrome.

Αυτή η διανομή αποκαλύπτει την περίπλοκη κατανόηση των επιτιθέμενων για την πολυεπίπεδη αρχιτεκτονική του Chrome και την ικανότητά τους να εντοπίζουν αδυναμίες σε διαφορετικά όρια ασφαλείας.,

Η Ομάδα Ανάλυσης Απειλών (TAG) της Google έπαιξε καθοριστικό ρόλο στην ανακάλυψη και την αναφορά έξι από τις οκτώ ευπάθειες, επιδεικνύοντας τις ερευνητικές δυνατότητες εσωτερικής ασφάλειας της εταιρείας και την εστίασή της στην παρακολούθηση παραγόντων εθνικών κρατών και προμηθευτών εμπορικής επιτήρησης.

Οι εξωτερικές συνεισφορές προήλθαν από την Ομάδα Παγκόσμιας Έρευνας και Ανάλυσης της Kaspersky, η οποία ανακάλυψε την πρώτη ημέρα μηδέν του 2025, και την ομάδα Ασφαλείας Μηχανικής και Αρχιτεκτονικής της Apple, η οποία συν-αναφέρθηκε για την τελική ευπάθεια της χρονιάς.,

Η χρονική κατανομή αυτών των τρωτών σημείων αποκαλύπτει μια συνεπή απειλή για όλο το 2025, με ενημερώσεις κώδικα που αναπτύσσονται σε οκτώ ξεχωριστούς μήνες από τον Μάρτιο έως τον Δεκέμβριο. Σε αντίθεση με τα τυπικά μοτίβα αποκάλυψης ευπάθειας που μπορεί να συγκεντρώνονται γύρω από σημαντικές εκδόσεις ή ελέγχους ασφαλείας, ο σταθερός ρυθμός των ανακαλύψεων μηδενικής ημέρας υποδηλώνει συνεχείς προσπάθειες ενεργητικής εκμετάλλευσης από φορείς απειλών καθ’ όλη τη διάρκεια του έτους.,

Ο Μάρτιος σηματοδότησε την αρχή με το CVE-2025-2783, μια ευπάθεια διαφυγής Mojo sandbox που αξιοποιήθηκε στο Operation ForumTroll, μια εξελιγμένη εκστρατεία κατασκοπείας που στοχεύει ρωσικούς κυβερνητικούς οργανισμούς και μέσα ενημέρωσης.

Ο Μάιος είδε το CVE-2025-4664, μια ευπάθεια παραβίασης λογαριασμού στο στοιχείο Loader του Chrome που επέτρεψε τη διαρροή δεδομένων μεταξύ προέλευσης. Τον Ιούνιο, δύο κρίσιμα ελαττώματα του κινητήρα V8, CVE-2025-5419 και CVE-2025-6554, αξιοποιήθηκαν ενεργά μέσω σύγχυσης τύπου και πρόσβασης εκτός ορίων μνήμης.

Ο Ιούλιος εισήγαγε το CVE-2025-6558, το οποίο εκμεταλλεύτηκε ανεπαρκή επικύρωση εισόδου στα στοιχεία ANGLE και GPU για την επίτευξη διαφυγής στο sandbox. Ο Σεπτέμβριος είδε το CVE-2025-10585, μια άλλη ευπάθεια σύγχυσης τύπου V8 που επέτρεψε την καταστροφή του σωρού μέσω δημιουργημένων σελίδων HTML.

Ο Νοέμβριος έφερε το CVE-2025-13223, την έβδομη ημέρα μηδέν, στοχεύοντας ξανά το V8 με τεχνικές σύγχυσης τύπου που συνδέονται με επιχειρήσεις κατασκοπείας. Ο Δεκέμβριος έκλεισε το έτος με το CVE-2025-14174, μια ευπάθεια πρόσβασης μνήμης εκτός ορίων στο ANGLE που επηρεάζει ειδικά τους χρήστες macOS.

| CVE/ID | Μήνας ενημέρωσης κώδικα | Τύπος/Λεπτομέρειες | Δημοσιογράφος |

|---|---|---|---|

| CVE-2025-2783 | Πορεία | Απόδραση στο Sandbox | Kaspersky |

| CVE-2025-4664 | Μάιος | Παραβίαση λογαριασμού | |

| CVE-2025-5419 | Ιούνιος | V8 εκτός ορίων | Google TAG |

| CVE-2025-6554 | Ιούλιος | ελάττωμα V8 | N/A |

| CVE-2025-6558 | Ιούλιος | Απροσδιόριστος | TAG Google |

| CVE-2025-10585 | Σεπτέμβριος | Σύγχυση τύπου V8 | Google TAG |

| CVE-2025-13223 | Νοέμβριος | Σύγχυση τύπου V8 | Google TAG |

| CVE-2025-14174 | Δεκέμβριος | Ελάττωμα διεπαφής χρήστη υψηλής σοβαρότητας | N/A |

Αυτό το σταθερό μοτίβο εκμετάλλευσης καταδεικνύει ότι το Chrome παραμένει στόχος υψηλής αξίας για εξελιγμένους αντιπάλους παρά τις σημαντικές επενδύσεις της Google στην ενίσχυση της ασφάλειας, συμπεριλαμβανομένων τεχνολογιών όπως το MiraclePtr για την πρόληψη καταστροφής της μνήμης και τη βελτιωμένη απομόνωση του sandbox.

Τεχνική Ανάλυση Μεθόδων Εκμετάλλευσης

Θέματα σύγχυσης τύπου V8

Τα τρωτά σημεία σύγχυσης τύπων κυριάρχησαν στο τοπίο μηδενικής ημέρας του Chrome του 2025, αντιπροσωπεύοντας τρία από τα οκτώ ελαττώματα που χρησιμοποιήθηκαν ενεργά—CVE-2025-6554, CVE-2025-10585 και CVE-2025-13223.

Αυτά τα τρωτά σημεία εκμεταλλεύονται ένα θεμελιώδες χαρακτηριστικό του συστήματος δυναμικού τύπου JavaScript και των στρατηγικών βελτιστοποίησης του V8. Η σύγχυση τύπων προκύπτει όταν ο κινητήρας V8 ερμηνεύει εσφαλμένα μια θέση μνήμης ότι περιέχει διαφορετικό τύπο αντικειμένου από αυτόν που είναι πραγματικά αποθηκευμένος, οδηγώντας σε καταστροφή της μνήμης που οι εισβολείς μπορούν να αξιοποιήσουν για αυθαίρετη εκτέλεση κώδικα.,

Ο κινητήρας V8 χρησιμοποιεί εξελιγμένη συλλογή just-in-time (JIT) για την επίτευξη υψηλών επιδόσεων, κάνοντας υποθέσεις σχετικά με τους τύπους αντικειμένων κατά τη βελτιστοποίηση. ,

Η τεχνική πολυπλοκότητα που απαιτείται για την εκμετάλλευση των τρωτών σημείων σύγχυσης τύπου V8 είναι σημαντική. Οι εισβολείς πρέπει να κατανοούν την εσωτερική αναπαράσταση αντικειμένων του V8, συμπεριλαμβανομένων των κρυφών κλάσεων (Χάρτες) που περιγράφουν διατάξεις αντικειμένων, ιδιότητες εντός αντικειμένου και τη δομή αντικειμένων JavaScript εντός του σωρού του V8.

Η επιτυχής εκμετάλλευση τυπικά περιλαμβάνει τεχνικές ψεκασμού σωρών για τον έλεγχο της διάταξης μνήμης, τον χειρισμό πρωτοτύπων αντικειμένων για τη δημιουργία συνθηκών σύγχυσης τύπων και τη μόχλευση της κατεστραμμένης κατάστασης μνήμης για την επίτευξη πρωταρχικών ρυθμίσεων ανάγνωσης/εγγραφής που επιτρέπουν την εκτέλεση κώδικα.,

Το CVE-2025-10585, που ανακαλύφθηκε από την Google TAG στις 16 Σεπτεμβρίου 2025, αποτελεί παράδειγμα αυτού του μοτίβου επίθεσης. Η ευπάθεια επέτρεψε στους απομακρυσμένους επιτιθέμενους να εκμεταλλευτούν τη διαφθορά του σωρού μέσω σύγχυσης τύπων στο V8, με την Google να επιβεβαιώνει την ενεργή εκμετάλλευση in-the-wild. Το ελάττωμα απαιτούσε από τα θύματα να επισκεφτούν έναν κακόβουλο ιστότοπο που περιείχε δημιουργημένη JavaScript, αποδεικνύοντας το χαμηλό εμπόδιο στην εκμετάλλευση όταν η ευπάθεια οπλιστεί.,

Μηχανισμοί διαφυγής Sandbox

Δύο από τις οκτώ ευπάθειες zero-day, CVE-2025-2783 και CVE-2025-6558, ενεργοποίησαν ειδικά το sandbox escape, αντιπροσωπεύοντας την πιο σοβαρή κατηγορία ευπαθειών του προγράμματος περιήγησης, επιτρέποντας στους εισβολείς να απελευθερωθούν από τους μηχανισμούς απομόνωσης του Chrome και να αποκτήσουν πρόσβαση στο υποκείμενο λειτουργικό σύστημα.

Το CVE-2025-2783, που ανακαλύφθηκε από την Kaspersky τον Μάρτιο του 2025, στόχευε το πλαίσιο επικοινωνίας διαδικασιών Mojo σε πλατφόρμες Windows. Το Mojo χρησιμεύει ως μηχανισμός IPC του Chrome, επιτρέποντας την επικοινωνία μεταξύ των απομονωμένων διαδικασιών απόδοσης του προγράμματος περιήγησης και της προνομιακής διαδικασίας πυρήνα του προγράμματος περιήγησης.

Η ευπάθεια προήλθε από μια εσφαλμένη λαβή που παρέχεται σε απροσδιόριστες συνθήκες, επιτρέποντας στους απομακρυσμένους εισβολείς να πραγματοποιούν διαφυγή sandbox μέσω ενός κακόβουλου αρχείου.,

Όταν το CVE-2025-2783 έγινε αντικείμενο εκμετάλλευσης στο Operation ForumTroll, οι εισβολείς το δέσμευσαν με μια ξεχωριστή εκμετάλλευση απόδοσης για να επιτύχουν πλήρη συμβιβασμό του συστήματος.

Η επίθεση ξεκίνησε με μηνύματα ηλεκτρονικού ψαρέματος που περιείχαν συνδέσμους προς έναν κακόβουλο ιστότοπο που εκμεταλλευόταν μια ευπάθεια απόδοσης, ακολουθούμενη από την αξιοποίηση του CVE-2025-2783 για να ξεφύγει από το sandbox και να αναπτύξει λογισμικό υποκλοπής LeetAgent στα συστήματα των θυμάτων.

Το CVE-2025-6558, που ανακαλύφθηκε από την Google TAG τον Ιούλιο του 2025, εκμεταλλεύτηκε την ανεπαρκή επικύρωση μη αξιόπιστης εισόδου στο στοιχείο ANGLE του Chrome και στο υποσύστημα GPU. Το ANGLE χρησιμεύει ως στρώμα μετάφρασης μεταξύ της μηχανής απόδοσης του Chrome και των προγραμμάτων οδήγησης γραφικών για συγκεκριμένες συσκευές, χειρίζεται κλήσεις OpenGL ES API και μετατρέποντάς τις σε εγγενή API γραφικών όπως το Metal στο macOS ή το Direct3D στα Windows.

Εκμετάλλευση διαφθοράς μνήμης

Τρεις ευπάθειες—CVE-2025-5419, CVE-2025-6558 και CVE-2025-14174 που επικεντρώνονται στην πρόσβαση στη μνήμη εκτός ορίων, μια κατηγορία σφαλμάτων καταστροφής μνήμης που επιτρέπουν στους εισβολείς να διαβάζουν ή να γράφουν μνήμη εκτός των εκχωρημένων ορίων buffer.

Αυτά τα τρωτά σημεία μπορούν να οδηγήσουν σε αποκάλυψη πληροφοριών μέσω αναγνώσεων εκτός ορίων, επιτρέποντας στους εισβολείς να διαρρεύσουν ευαίσθητα δεδομένα από γειτονικές περιοχές μνήμης ή σε αυθαίρετη εκτέλεση κώδικα μέσω εγγραφών εκτός ορίων που καταστρέφουν κρίσιμες δομές δεδομένων.,

Το CVE-2025-5419, το οποίο επιδιορθώθηκε τον Ιούνιο του 2025, περιλάμβανε συνθήκες ανάγνωσης και εγγραφής εκτός ορίων στον κινητήρα V8 που επέτρεπαν στους απομακρυσμένους εισβολείς να προκαλούν καταστροφή σωρού μέσω δημιουργημένων σελίδων HTML. ,

Το CVE-2025-14174, που ανακαλύφθηκε τον Δεκέμβριο του 2025, επηρέασε συγκεκριμένα την εφαρμογή ANGLE του Chrome στο macOS, περιλαμβάνοντας ακατάλληλο χειρισμό μνήμης που επέτρεπε την πρόσβαση στη μνήμη εκτός ορίων κατά την απόδοση δημιουργημένων σελίδων HTML.

Η τεχνική εκμετάλλευση τρωτών σημείων μνήμης εκτός ορίων συνήθως περιλαμβάνει προσεκτικό έλεγχο της διάταξης σωρού μέσω τεχνικών όπως ο ψεκασμός σωρών, η δημιουργία εισόδου που ενεργοποιεί την πρόσβαση εκτός ορίων σε μια προβλέψιμη θέση μνήμης και τη μόχλευση της ικανότητας ανάγνωσης ή εγγραφής αυθαίρετης μνήμης για τη δημιουργία αρχέγονων εκμεταλλεύσεων.

Μετριασμούς

Οι οκτώ ευπάθειες του Chrome zero-day που αξιοποιήθηκαν ενεργά το 2025 αντιπροσωπεύουν ένα εξελιγμένο και επίμονο τοπίο απειλών που στοχεύει το πιο ευρέως χρησιμοποιούμενο πρόγραμμα περιήγησης ιστού στον κόσμο.

Η συγκέντρωση των τρωτών σημείων σε βασικά στοιχεία, όπως ο κινητήρας JavaScript V8 και το επίπεδο γραφικών ANGLE, σε συνδυασμό με τη συμμετοχή φορέων απειλών εθνικών κρατών και προμηθευτών εμπορικής επιτήρησης, υπογραμμίζει τη θέση του Chrome ως κρίσιμης επιφάνειας επίθεσης στις σύγχρονες επιχειρήσεις στον κυβερνοχώρο.

Πέρα από την άμεση ενημέρωση κώδικα, οι οργανισμοί θα πρέπει να εφαρμόσουν ολοκληρωμένες στρατηγικές ασφαλείας του προγράμματος περιήγησης. Οι τεχνολογίες απομόνωσης προγράμματος περιήγησης που εκτελούν περιεχόμενο ιστού σε απομακρυσμένα περιβάλλοντα μιας χρήσης μπορούν αποτελεσματικά να δοκιμάζουν πιθανές απειλές μακριά από τα τελικά σημεία, παρέχοντας προστασία ακόμη και έναντι άγνωστων μηδενικών ημερών.

Οι έλεγχοι ασφαλείας που βασίζονται σε δίκτυο, συμπεριλαμβανομένων των τειχών προστασίας επόμενης γενιάς, των συστημάτων ανίχνευσης/αποτροπής εισβολών και των τειχών προστασίας εφαρμογών ιστού, μπορούν να εντοπίσουν και να αποκλείσουν προσπάθειες εκμετάλλευσης με βάση δείκτες συμπεριφοράς.

Οι δυνατότητες ταχείας απόκρισης της Google και η πολυεπίπεδη αρχιτεκτονική ασφαλείας έχουν αποδειχθεί αποτελεσματικές στον περιορισμό των παραθύρων έκθεσης και στην αποτροπή εκτεταμένων παραβιάσεων, ωστόσο ο σταθερός ρυθμός εκμετάλλευσης καθ’ όλη τη διάρκεια του έτους δείχνει ότι αποφασισμένοι αντίπαλοι συνεχίζουν να βρίσκουν και να οπλίζουν τα τρωτά σημεία του Chrome.