Οι παράγοντες της απειλής ξεκίνησαν μια συντονισμένη εκστρατεία ωμής βίας κατά των εταιρικών πυλών VPN, σφυρηλατώντας τις πύλες του Palo Alto Networks GlobalProtect και τα τελικά σημεία Cisco SSL VPN με εκατομμύρια αυτοματοποιημένες προσπάθειες σύνδεσης στα μέσα Δεκεμβρίου 2025.

Οι πληροφορίες του GreyNoise αποκάλυψαν ότι οι επιθέσεις προήλθαν από κεντρική υποδομή που φιλοξενεί η γερμανική 3xK GmbH, χρησιμοποιώντας σενάρια πλήρωσης διαπιστευτηρίων αντί για εκμεταλλεύσεις zero-day. Η λειτουργία περιστρεφόταν γρήγορα μεταξύ των προμηθευτών, υπογραμμίζοντας τους επίμονους κινδύνους για την υποδομή απομακρυσμένης πρόσβασης.

Το Palo Alto GlobalProtect υπό επίθεση

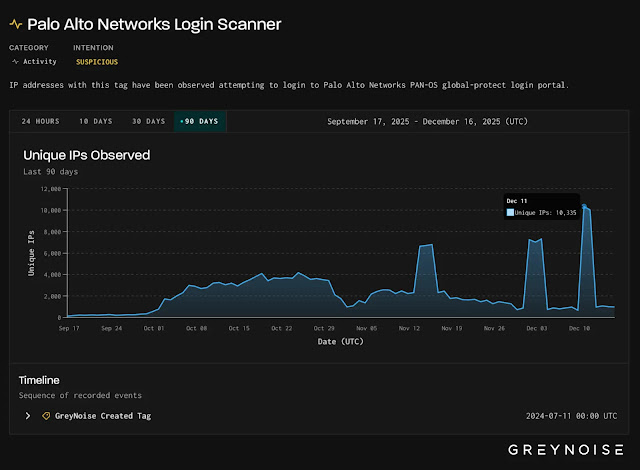

Οι αισθητήρες GreyNoise εντόπισαν ένα τεράστιο κύμα στις 11 Δεκεμβρίου, με πάνω από 1,7 εκατομμύρια συνεδρίες να πλημμυρίζουν τις εξομοιωμένες πύλες GlobalProtect σε μόλις 16 ώρες.

Συμμετείχαν περισσότερες από 10.000 μοναδικές διευθύνσεις IP, κυρίως με γεωγραφική τοποθεσία στις Ηνωμένες Πολιτείες, το Πακιστάν και το Μεξικό, αλλά προέρχονται σχεδόν εξ ολοκλήρου από τις σειρές που φιλοξενούνται στο cloud της 3xK.

Οι εισβολείς ανέπτυξαν ομοιόμορφα μοτίβα αιτημάτων, κοινούς συνδυασμούς ονόματος χρήστη-κωδικού πρόσβασης και έναν πράκτορα χρήστη Firefox άτυπο για τέτοιου είδους αυτοματισμούς, υποδεικνύοντας την ανίχνευση διαπιστευτηρίων για αδύναμες ή εκτεθειμένες πύλες.

Η απότομη άνοδος υποδηλώνει μια νέα προσπάθεια απογραφής ή έναρξη καμπάνιας, καθώς το GreyNoise έχει παρακολουθήσει παρόμοια κύματα κατά τις περιόδους αιχμής απειλής. Δεν υπάρχουν στοιχεία που να το συνδέουν με την εκμετάλλευση ευπάθειας. Αντίθετα, μιμείται τον ψεκασμό κωδικού πρόσβασης σε δυνητικά τεράστιες λίστες κλεμμένων διαπιστευτηρίων.

Cisco SSL VPN Hit Next

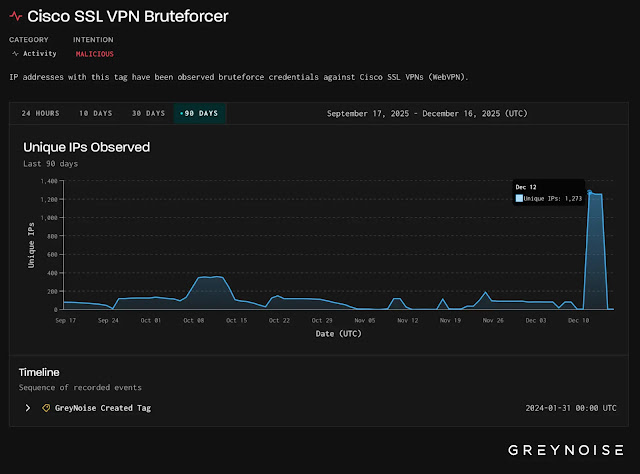

Η δραστηριότητα μετατοπίστηκε στα Cisco SSL VPN στις 12 Δεκεμβρίου, εκτινάσσοντας μοναδικές επιτιθέμενες IP από κάτω από 200 σε 1.273 την ημέρα, μια έντονη ανωμαλία. Η περισσότερη κίνηση πλήττει τους αισθητήρες πρόσοψης του GreyNoise, υποδεικνύοντας ευκαιριακή σάρωση και όχι ακριβή στόχευση.

Το Sessions μοιράστηκε το ίδιο δακτυλικό αποτύπωμα TCP και χώρο IP 3xK με το κύμα Palo Alto, με έναν κυρίαρχο παράγοντα χρήστη των Windows NT 10.0, ασυνήθιστο για την προηγούμενη συμπεριφορά αυτού του παρόχου.

Τα σώματα αιτημάτων ακολούθησαν τυπικά ελαττώματα σύνδεσης SSL VPN, συμπεριλαμβανομένων των διακριτικών CSRF και των πεδίων διαπιστευτηρίων, επιβεβαιώνοντας την αυτοματοποιημένη γέμιση πάνω από εκμεταλλεύσεις. Αυτό σηματοδοτεί την πρώτη μεγάλης κλίμακας ανάπτυξη 3xK έναντι Cisco SSL VPN σε 12 εβδομάδες.

Οι επικαλύψεις δακτυλικών αποτυπωμάτων στις υπογραφές TCP, το χρονοδιάγραμμα και τη φιλοξενία επιβεβαιώνουν έναν ενοποιημένο παράγοντα ή σύνολο εργαλείων που διερευνά πολλαπλά VPN. Η GreyNoise απέκλεισε ρητά τη σύνδεση με την καμπάνια UAT-9686 της Cisco Talos κατά των προϊόντων Secure Email. Τα μοτίβα απηχούν προηγούμενες υπερτάσεις με σημαία GreyNoise, που συχνά προηγούνται των CVE, αν και εδώ κυριαρχεί η ωμή βία.

Οι επιχειρήσεις θα πρέπει να επιβάλλουν MFA, ισχυρούς μοναδικούς κωδικούς πρόσβασης και ελέγχους ρουτίνας των αρχείων καταγραφής VPN για ανωμαλίες. Η GreyNoise συνιστά τον αποκλεισμό των IP με ετικέτες μέσω λιστών πλατφορμών ή δωρεάν προτύπων αποκλεισμού για τον σαρωτή σύνδεσης Palo Alto και το Cisco SSL VPN Bruteforcer. Προμηθευτές όπως το Palo Alto προτρέπουν τις πιο πρόσφατες εκδόσεις PAN-OS εν μέσω επαναλαμβανόμενων απειλών.

GreyNoise συνεχίζει την παρακολούθηση την εκστρατεία επίθεσης. Αυτή η καμπάνια επισημαίνει τα VPN ως βασικά ερείσματα. οι γρήγοροι έλεγχοι υγιεινής θα μπορούσαν να αποτρέψουν παραβιάσεις.