Η ομάδα ransomware Clop ξεκίνησε μια νέα εκστρατεία εκβιασμού δεδομένων που στοχεύει διακομιστές αρχείων Gladinet CentreStack που αντιμετωπίζουν το Διαδίκτυο, σηματοδοτώντας ένα άλλο κεφάλαιο στο μοτίβο του παράγοντα απειλών για την εκμετάλλευση λύσεων μεταφοράς αρχείων.

Η καμπάνια φαίνεται να αξιοποιεί πολλαπλές αδυναμίες ασφαλείας στο CentreStack και το αδελφό του προϊόν Triofox, συμπεριλαμβανομένων των τρωτών σημείων που ανακαλύφθηκαν πρόσφατα και επιτρέπουν στους εισβολείς να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε ευαίσθητα εταιρικά δεδομένα.

Πρόσφατα δεδομένα σάρωσης θυρών υποδηλώνουν ότι περισσότερες από 200 μοναδικές διευθύνσεις IP εκτελούν συστήματα με τον τίτλο HTTP «CentreStack – Login», καθιστώντας τις πιθανούς στόχους για την ομάδα Clop.

Οι εισβολείς εκμεταλλεύονται είτε μια ευπάθεια μηδενικής ημέρας είτε μια άγνωστη ευπάθεια n-day για να παραβιάσουν αυτά τα συστήματα.

Επιμελημένοι αναλυτές Intelligence διάσημος ότι οι ανταποκριτές σε περιστατικά από την κοινότητά τους αντιμετώπισαν αυτή τη νέα εκβιαστική εκστρατεία σε πολλούς οργανισμούς, εγείροντας ανησυχίες για τον εκτεταμένο αντίκτυπο αυτών των επιθέσεων.

Αυτή η καμπάνια ακολουθεί το καθιερωμένο βιβλίο παιχνιδιού του Clop για τη στόχευση διακομιστών μεταφοράς αρχείων. Η ομάδα έχει προηγουμένως παραβιάσει πλατφόρμες όπως Oracle EBS, Cleo FTP, MOVEit, CrushFTP, SolarWinds Serv-U, PaperCut και GoAnywhere.

Η εστίαση στο CentreStack αντιπροσωπεύει μια επέκταση της στρατηγικής στόχευσης, αξιοποιώντας συστήματα που χρησιμοποιούνται συνήθως από επιχειρήσεις για ασφαλή αποθήκευση και κοινή χρήση αρχείων.

Υπήρξαν δύο κρίσιμα τρωτά σημεία αναγνωρισθείς στα προϊόντα CentreStack και Triofox. Το πρώτο, CVE-2025-11371, είναι ένα ελάττωμα συμπερίληψης τοπικού αρχείου χωρίς έλεγχο ταυτότητας που επιτρέπει στους εισβολείς να ανακτήσουν το κλειδί μηχανής από το αρχείο της εφαρμογής Web.config.

Χρησιμοποιώντας τεχνικές διέλευσης καταλόγου, οι φορείς απειλών μπορούν να έχουν πρόσβαση σε οποιοδήποτε αρχείο στον διακομιστή εκμεταλλευόμενοι το ευάλωτο τελικό σημείο στο /storage/t.dn.

Η δεύτερη ευπάθεια, το CVE-2025-14611, περιλαμβάνει σκληρά κωδικοποιημένα κρυπτογραφικά κλειδιά στην υλοποίηση AES που επιτρέπουν στους εισβολείς να αποκρυπτογραφούν εισιτήρια πρόσβασης και να πλαστογραφούν τα δικά τους.

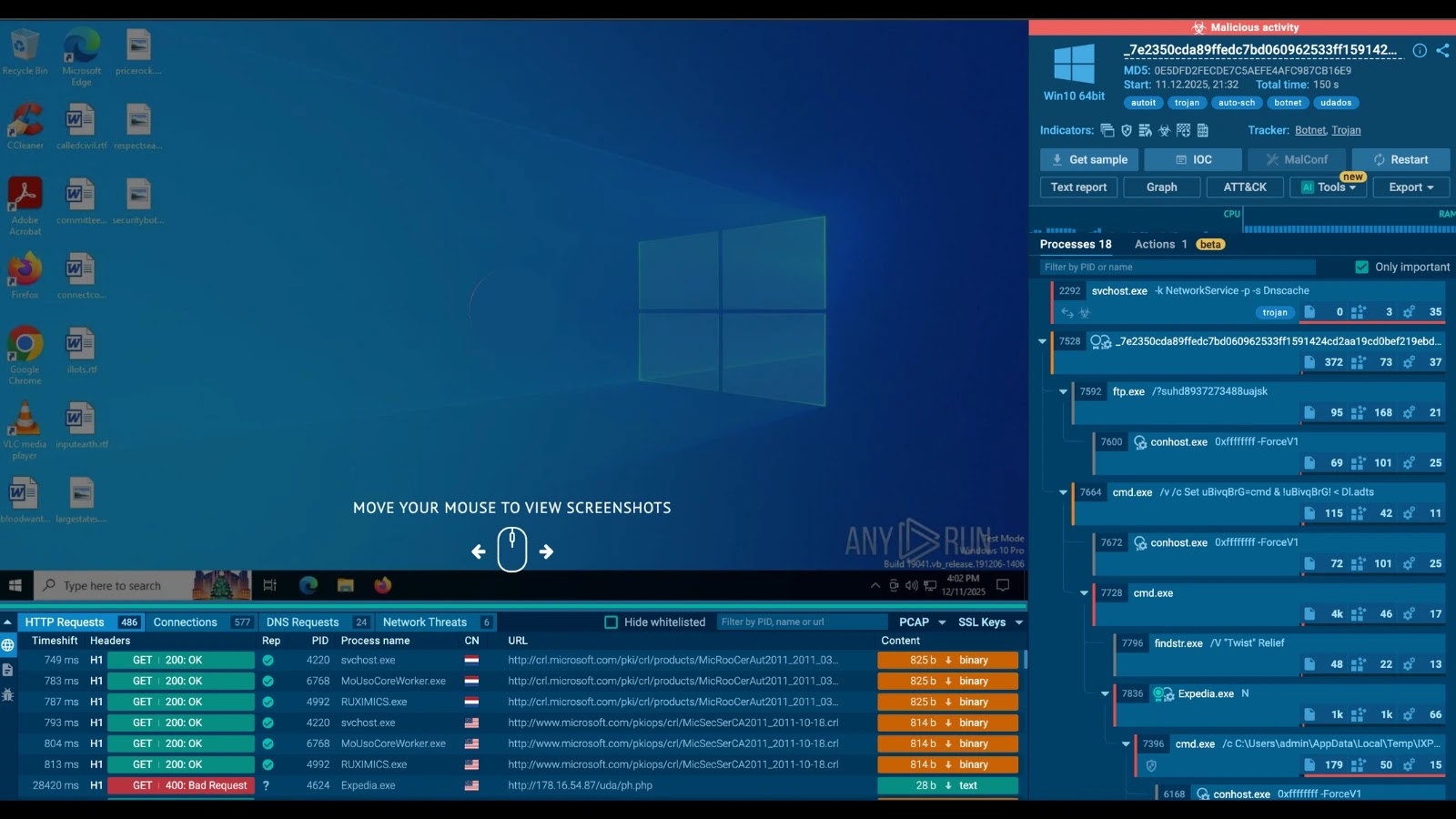

Τεχνική κατάρρευση της αλυσίδας επίθεσης

Η εκμετάλλευση ξεκινά όταν οι εισβολείς στοχεύουν τον διακομιστή CentreStack μέσω του ευάλωτου σημείου /storage/t.dn.

Με το χειρισμό της παραμέτρου ερωτήματος με ακολουθίες διέλευσης καταλόγου, ανακτούν το αρχείο Web.config που περιέχει σκληρά κωδικοποιημένα κλειδιά μηχανής. Ένα δείγμα αίτησης μοιάζει με αυτό:

GET /storage/t.dn s=..\\..\\..\\Program+Files+(x86)\\Gladinet+Cloud+Enterprise\\root\\Web.config&sid=1Μόλις ληφθεί το κλειδί μηχανής, οι εισβολείς εκτελούν επιθέσεις αποσειροποίησης ViewState για να επιτύχουν απομακρυσμένη εκτέλεση κώδικα.

Τα κωδικοποιημένα κρυπτογραφικά κλειδιά στο CVE-2025-14611 τους επιτρέπουν περαιτέρω να δημιουργούν εισιτήρια μόνιμης πρόσβασης με χρονικές σημάνσεις που ορίζονται στο έτος 9999, παρέχοντας ουσιαστικά απεριόριστη πρόσβαση στο παραβιασμένο σύστημα.

Αυτές οι τεχνικές επιτρέπουν στην ομάδα Clop να εκμεταλλεύεται δεδομένα χωρίς έλεγχο ταυτότητας, καθιστώντας τον εντοπισμό και την πρόληψη πρόκληση για τους επηρεαζόμενους οργανισμούς.

Οι οργανισμοί που εκτελούν το CentreStack ή το Triofox θα πρέπει να ενημερώσουν αμέσως την έκδοση 16.12.10420.56791 και να περιστρέψουν τα κλειδιά του μηχανήματος τους.

Οι διαχειριστές θα πρέπει επίσης να ελέγχουν τα αρχεία καταγραφής διακομιστή ιστού για ύποπτα αιτήματα GET που περιέχουν “vghpI7EToZUDIZDdprSubL3mTZ2”, το οποίο αντιπροσωπεύει την κρυπτογραφημένη διαδρομή προς το αρχείο Web.config.