Πάνω από 115.000 συσκευές WatchGuard Firebox που εκτίθενται στο διαδίκτυο παραμένουν χωρίς επιδιόρθωση έναντι μιας κρίσιμης ευπάθειας απομακρυσμένης εκτέλεσης κώδικα (RCE) που χρησιμοποιείται ενεργά σε επιθέσεις.

Το ελάττωμα ασφαλείας, εντοπισμένο ως CVE-2025-14733επηρεάζει τα τείχη προστασίας Firebox που εκτελούν Fireware OS 11.x και νεότερη έκδοση (συμπεριλαμβανομένου του 11.12.4_Update1), 12.x ή νεότερης έκδοσης (συμπεριλαμβανομένης της 12.11.5) και 2025.1 έως και 2025.1.3.

Η επιτυχής εκμετάλλευση επιτρέπει στους εισβολείς χωρίς έλεγχο ταυτότητας να εκτελούν αυθαίρετο κώδικα εξ αποστάσεως σε ευάλωτες συσκευές, μετά από επιθέσεις χαμηλής πολυπλοκότητας που δεν απαιτούν αλληλεπίδραση με τον χρήστη.

Όπως εξήγησε η WatchGuard σε μια συμβουλή της Πέμπτης, όταν κυκλοφόρησε τις ενημερώσεις ασφαλείας CVE-2025-14733 και τις επισήμανε ως εκμεταλλευόμενες στη φύση, τα τείχη προστασίας του Firebox που δεν έχουν επιδιορθωθεί είναι ευάλωτα σε επιθέσεις μόνο εάν έχουν ρυθμιστεί για IKEv2 VPN. Προειδοποίησε επίσης ότι ακόμη και αν καταργηθούν ευάλωτες διαμορφώσεις, το τείχος προστασίας μπορεί να εξακολουθεί να βρίσκεται σε κίνδυνο εάν εξακολουθεί να έχει διαμορφωθεί ένα VPN του Branch Office (BOVPN) σε μια στατική πύλη peer.

“Η διαδικασία iked του WatchGuard Fireware OS περιέχει μια ευπάθεια εγγραφής εκτός ορίων στη διαδικασία iked του OS,” μια Η συμβουλευτική NVD εξηγεί. “Αυτή η ευπάθεια μπορεί να επιτρέψει σε έναν απομακρυσμένο εισβολέα χωρίς έλεγχο ταυτότητας να εκτελέσει αυθαίρετο κώδικα και επηρεάζει τόσο το VPN χρήστη κινητής τηλεφωνίας με IKEv2 όσο και το VPN του υποκαταστήματος που χρησιμοποιεί το IKEv2 όταν έχει διαμορφωθεί με μια ομότιμη δυναμική πύλη.”

Το WatchGuard έχει κοινούς δείκτες συμβιβασμού για να βοηθήσετε τους πελάτες να εντοπίσουν τις συσκευές Firebox που έχουν παραβιαστεί στο δίκτυό τους, συμβουλεύοντας όσους βρίσκουν σημάδια κακόβουλης δραστηριότητας να εναλλάσσουν όλα τα τοπικά αποθηκευμένα μυστικά σε ευάλωτα τείχη προστασίας. Επίσης παρείχε μια προσωρινή λύση για υπερασπιστές δικτύου που δεν μπορούν να επιδιορθώσουν αμέσως ευάλωτες συσκευές, απαιτώντας τους να απενεργοποιήσουν τα δυναμικά ομότιμα BOVPN, να προσθέσουν νέες πολιτικές τείχους προστασίας και να απενεργοποιήσουν τις προεπιλεγμένες πολιτικές συστήματος που χειρίζονται την κυκλοφορία VPN.

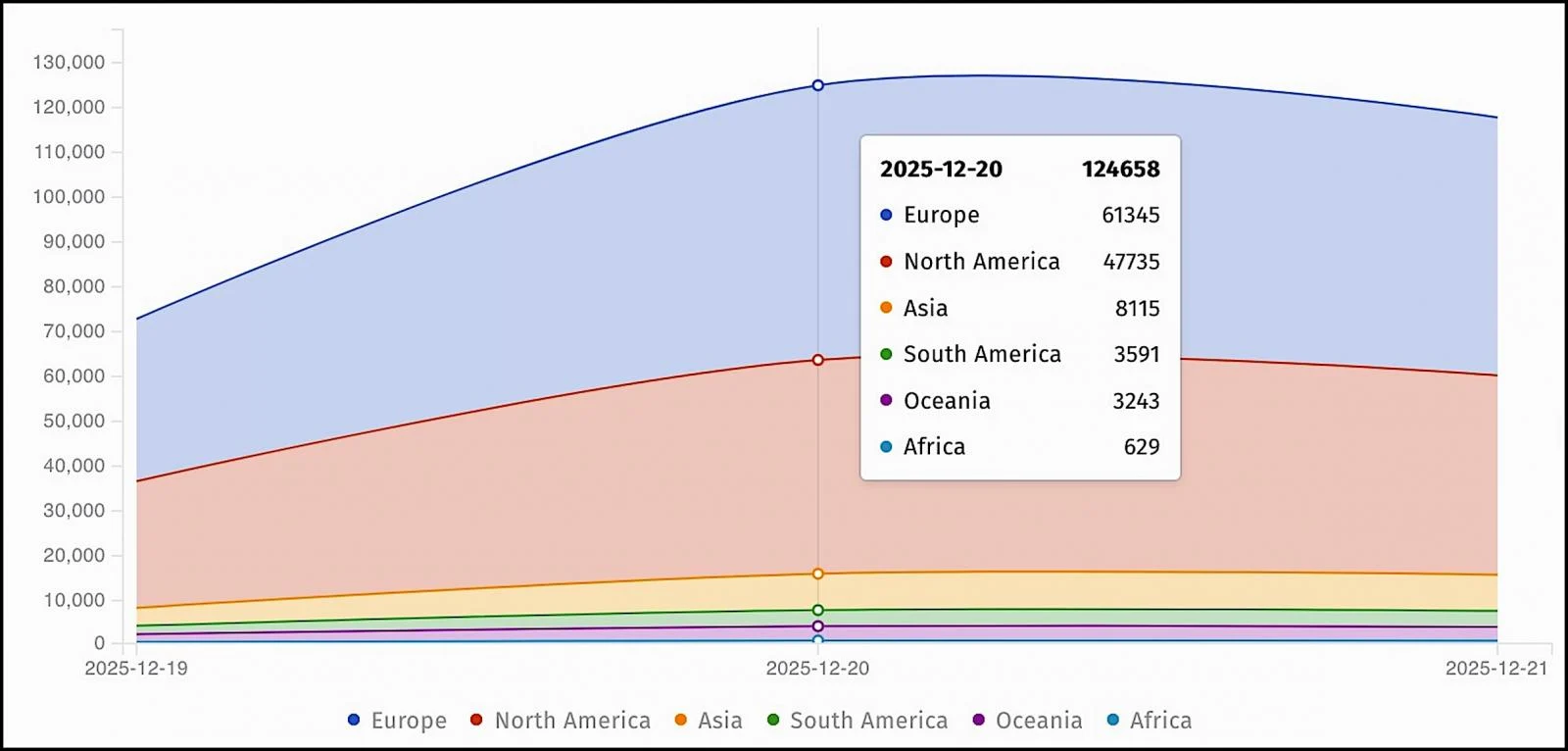

Το Σάββατο, η ομάδα παρακολούθησης της ασφάλειας του Διαδικτύου Shadowserver βρέθηκε περισσότερες από 124.658 μη επιδιορθωμένες παρουσίες Firebox που εκτέθηκαν στο διαδίκτυομε 117.490 ακόμα εκτεθειμένη την Κυριακή.

Μία μέρα αφότου η WatchGuard κυκλοφόρησε τις ενημερώσεις κώδικα, η CISA προστέθηκε CVE-2025-14733 σε αυτήν Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών (KEV)..

Η υπηρεσία κυβερνοασφάλειας των ΗΠΑ διέταξε επίσης τις υπηρεσίες του Federal Civilian Executive Branch (FCEB) (εκτελεστικές μη στρατιωτικές υπηρεσίες, όπως το Υπουργείο Ενέργειας, το Υπουργείο Οικονομικών και το Υπουργείο Εσωτερικής Ασφάλειας) να επιδιορθώσουν τα τείχη προστασίας του Firebox εντός μιας εβδομάδας, έως τις 26 Δεκεμβρίου, σύμφωνα με την εντολή Directive (BOD1) 2220D1.

«Αυτός ο τύπος ευπάθειας είναι ένας συχνός φορέας επίθεσης για κακόβουλους κυβερνοχώρους και εγκυμονεί σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποίησε η CISA. “Εφαρμόστε μέτρα μετριασμού ανά οδηγό προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης.”

Τον Σεπτέμβριο, το WatchGuard επιδιορθώνει μια σχεδόν πανομοιότυπη ευπάθεια RCE (CVE-2025-9242) που επηρεάζει τα τείχη προστασίας του Firebox. Ένα μήνα αργότερα, ο Shadowserver βρήκε πάνω από 75.000 τείχη προστασίας Firebox ευάλωτα σε επιθέσεις CVE-2025-9242, τα περισσότερα στη Βόρεια Αμερική και την Ευρώπη, με την CISA να επισημαίνει αργότερα το ελάττωμα ασφαλείας ως ενεργό εκμετάλλευση στη φύση και να δίνει εντολή στις ομοσπονδιακές υπηρεσίες να προστατεύουν τις συσκευές Firebox τους από συνεχείς επιθέσεις.

Πριν από δύο χρόνια, η CISA διέταξε επίσης τις κρατικές υπηρεσίες των ΗΠΑ να επιδιορθώσουν ένα άλλο ελάττωμα του WatchGuard που χρησιμοποιήθηκε ενεργά (CVE-2022-23176) που επηρεάζει τις συσκευές τείχους προστασίας Firebox και XTM.

Το WatchGuard συνεργάζεται με περισσότερους από 17.000 μεταπωλητές ασφαλείας και παρόχους υπηρεσιών για την προστασία των δικτύων περισσότερων από 250.000 μικρών και μεσαίων εταιρειών παγκοσμίως.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com