Το έτος 2025 αντιπροσωπεύει μια κομβική στιγμή για την ασφάλεια στον κυβερνοχώρο, επιδεικνύοντας μια αξιοσημείωτη εξέλιξη στις τεχνικές εκμετάλλευσης μηδενικού κλικ που αμφισβητεί σημαντικά την κατανόησή μας για την ψηφιακή ασφάλεια.

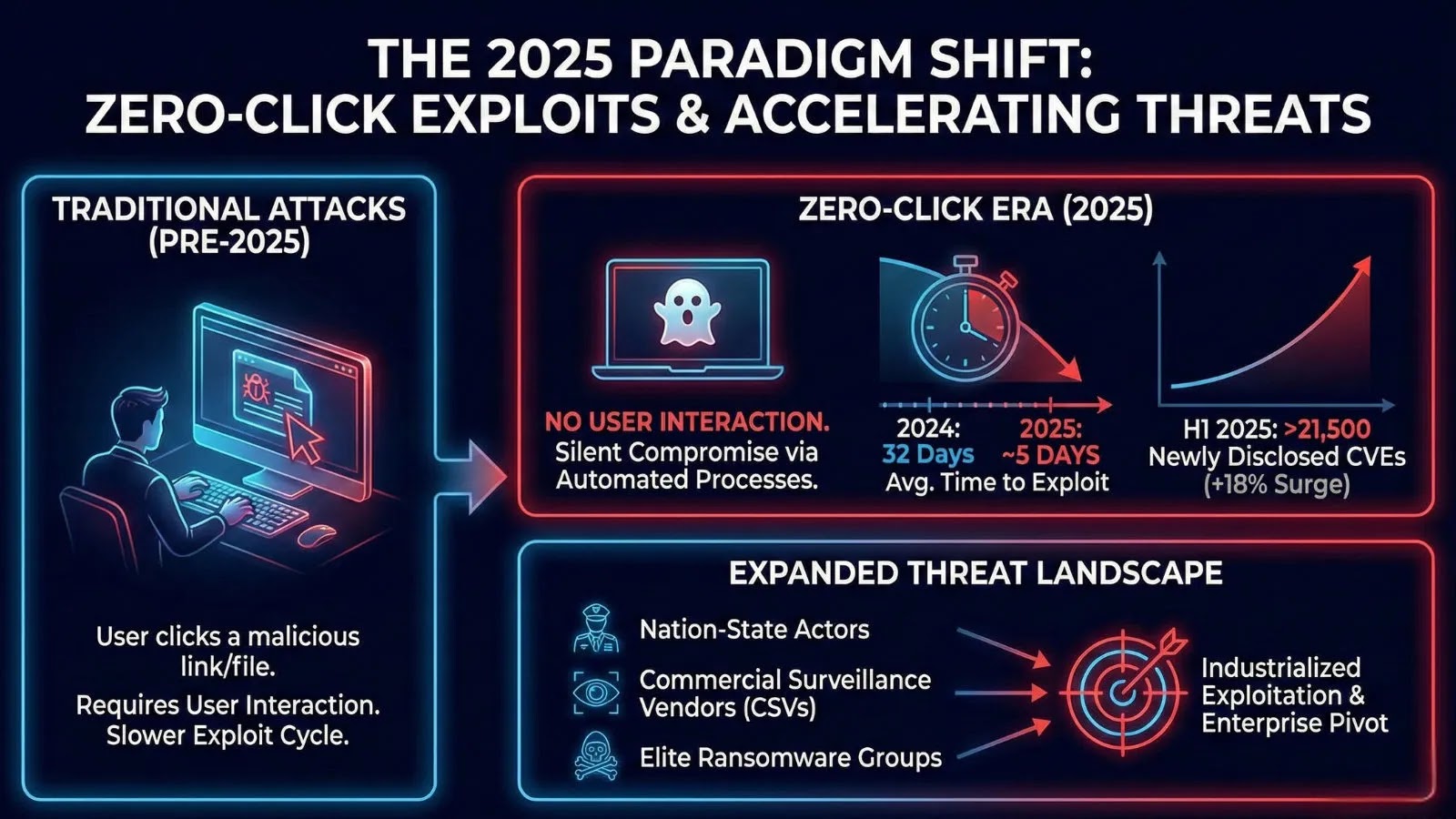

Σε αντίθεση με τις παραδοσιακές επιθέσεις που απαιτούν αλληλεπίδραση με τον χρήστη, όπως το κλικ σε έναν κακόβουλο σύνδεσμο ή τη λήψη ενός μολυσμένου αρχείου, οι εκμεταλλεύσεις με μηδενικό κλικ λειτουργούν στη σκιά, υπονομεύοντας σιωπηλά συσκευές χωρίς ανάμειξη θύματος.

Φέτος σημειώθηκαν τουλάχιστον 14 σημαντικές ευπάθειες μηδενικού κλικ που επηρεάζουν δισεκατομμύρια συσκευές παγκοσμίως, αποκαλύπτοντας μια βάναυση πραγματικότητα: η επιφάνεια επίθεσης έχει επεκταθεί πέρα από το ανθρώπινο λάθος στις αυτοματοποιημένες διαδικασίες που εμπιστευόμαστε σιωπηρά.

Η πολυπλοκότητα και η κλίμακα των επιθέσεων μηδενικού κλικ το 2025 αντιπροσωπεύουν μια αλλαγή παραδείγματος όπου η ευκολία έχει γίνει ευάλωτη και τα αόρατα χαρακτηριστικά που έχουν σχεδιαστεί για απρόσκοπτες εμπειρίες χρήστη έχουν μετατραπεί σε αθόρυβες πύλες για προηγμένες επίμονες απειλές.

Το Threat Intelligence Group της Google κατέγραψε 75 τρωτά σημεία μηδενικής ημέρας που αξιοποιήθηκαν ενεργά το 2024, με την τάση να επιταχύνεται μέχρι το 2025 καθώς οι εισβολείς στρέφονται προς την επιχειρηματική υποδομή.

Μόνο το πρώτο εξάμηνο του 2025, περισσότερα από 21.500 CVE αποκαλύφθηκαν πρόσφατα, αντιπροσωπεύοντας αύξηση 18% σε σχέση με το προηγούμενο έτος.

Το πιο ανησυχητικό είναι ότι το παράθυρο “time to exploit” κατέρρευσε σε μόλις πέντε ημέρες κατά μέσο όρο το 2024, από 32 ημέρες τα προηγούμενα χρόνια, καθιστώντας τους παραδοσιακούς μηνιαίους κύκλους επιδιορθώσεων επικίνδυνα παρωχημένους.

Αυτή η επιτάχυνση αντανακλά εξελιγμένους αγωγούς αυτοματισμού που έχουν αναπτυχθεί από φορείς εθνικών κρατών, προμηθευτές εμπορικής επιτήρησης (CSV) και ελίτ ομάδες ransomware που έχουν βιομηχανοποιήσει τη διαδικασία εκμετάλλευσης.

Τα τρωτά σημεία μηδενικού κλικ, που κάποτε προορίζονταν για το ανώτερο κλιμάκιο της κυβερνοκατασκοπείας, έχουν γίνει όπλα επιλογής σε όλο το φάσμα των απειλών.

Κινητές πλατφόρμες υπό επίθεση

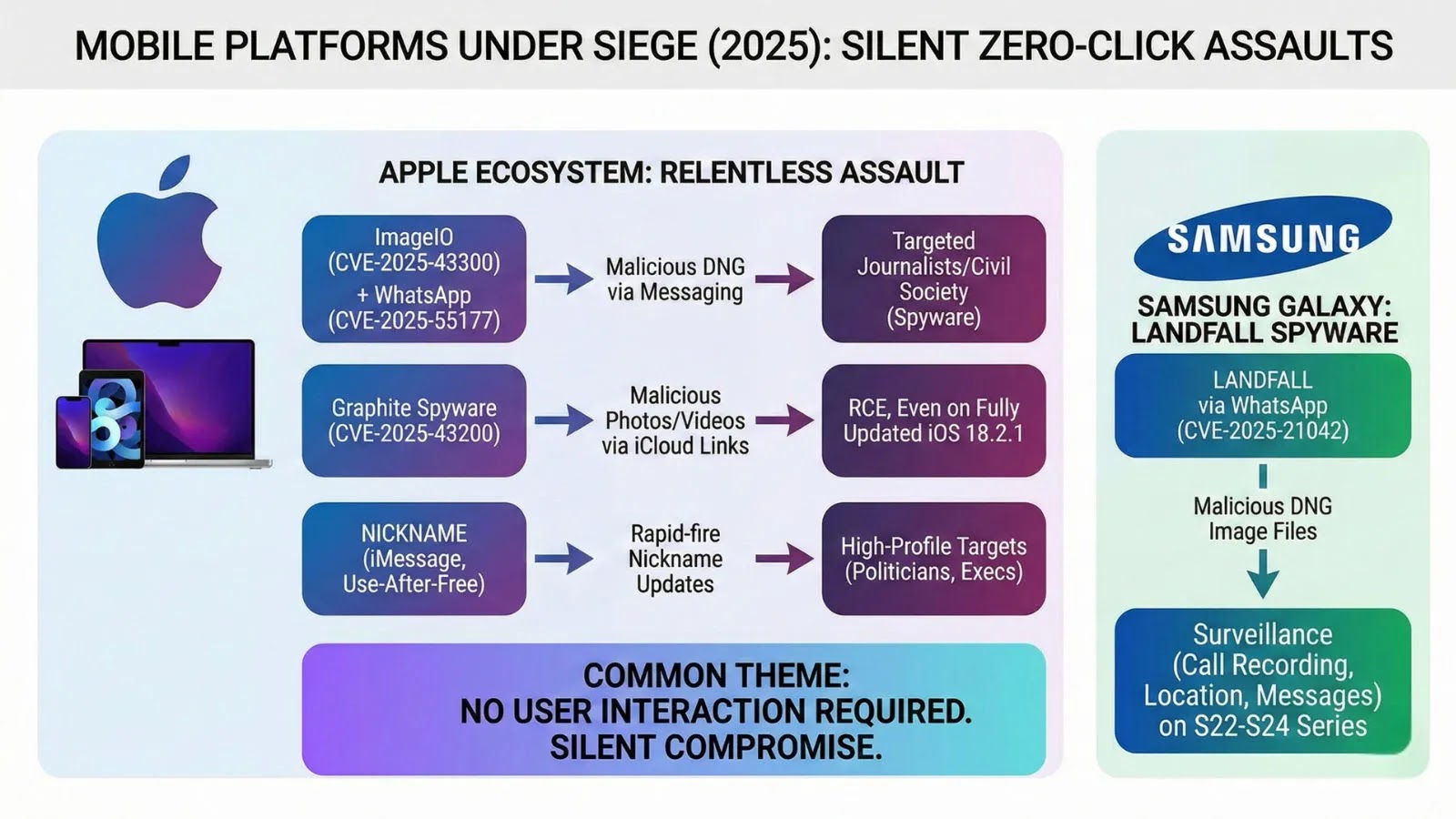

Το οικοσύστημα της Apple, που θεωρείται από καιρό φρούριο ασφάλειας, αντιμετώπισε ανελέητες επιθέσεις καθ’ όλη τη διάρκεια του 2025. Το CVE-2025-43300, που αποκαλύφθηκε τον Αύγουστο, αποκάλυψε μια κρίσιμη ευπάθεια εγγραφής εκτός ορίων στο πλαίσιο ImageIO που επηρεάζει το iOS, το iPadOS και το macOS.

Αυτό το ελάττωμα επέτρεψε την απομακρυσμένη εκτέλεση κώδικα με μηδενικό κλικ μέσω κακόβουλων εικόνων DNG που αποστέλλονται μέσω εφαρμογών ανταλλαγής μηνυμάτων, χωρίς να απαιτείται καμία αλληλεπίδραση με τον χρήστη.

Η ευπάθεια έγινε ιδιαίτερα επικίνδυνη όταν αλυσοδέθηκε CVE-2025-55177, ένα ελάττωμα του WhatsApp που περιλαμβάνει ελλιπή εξουσιοδότηση μηνυμάτων συγχρονισμού συνδεδεμένων συσκευών.

Μαζί, αυτά τα κατορθώματα σχημάτισαν μια καταστροφική αλυσίδα επιθέσεων με μηδενικό κλικ που στόχευε δημοσιογράφους και παράγοντες της κοινωνίας των πολιτών σε όλη την Ευρώπη και τη Μέση Ανατολή.

Το WhatsApp επιβεβαίωσε ότι λιγότεροι από 200 χρήστες στοχοποιήθηκαν σε εξελιγμένες εκστρατείες spyware, με θύματα, συμπεριλαμβανομένων των υπερασπιστών των ανθρωπίνων δικαιωμάτων και των επαγγελματιών των μέσων ενημέρωσης.

Έγινε εκμετάλλευση του λογισμικού κατασκοπείας Graphite της Paragon Solutions CVE-2025-43200, ένα λογικό ελάττωμα στο iOS που επέτρεπε σε κακόβουλα δημιουργημένες φωτογραφίες ή βίντεο που μοιράζονταν μέσω iCloud Links να ενεργοποιούν την απομακρυσμένη εκτέλεση κώδικα χωρίς να απαιτείται αλληλεπίδραση με τον χρήστη.

Η ιατροδικαστική ανάλυση του Citizen Lab επιβεβαίωσε με μεγάλη σιγουριά ότι οι Ευρωπαίοι δημοσιογράφοι είχαν παραβιαστεί κατά την εκτέλεση του iOS 18.2.1, ενός πλήρως ενημερωμένου συστήματος τη στιγμή της μόλυνσης.

Η Apple διόρθωσε την ευπάθεια στο iOS 18.3.1, αλλά η καθυστερημένη δημόσια αποκάλυψη μέχρι τον Ιούνιο του 2025 τόνισε τη δυναμική της γάτας με το ποντίκι του σύγχρονου πολέμου στον κυβερνοχώρο.

Οι συσκευές Samsung Galaxy δεν γλίτωσαν. Το CVE-2025-21042, που χρησιμοποιήθηκε ως μηδενική ημέρα πριν από την ενημέρωση κώδικα της Samsung τον Απρίλιο του 2025, παρέδωσε λογισμικό κατασκοπείας LANDFALL μέσω κακόβουλων αρχείων εικόνας DNG που αποστέλλονται μέσω WhatsApp.

Αυτό το λογισμικό κατασκοπείας Android εμπορικής ποιότητας στόχευε κορυφαίες συσκευές, συμπεριλαμβανομένης της σειράς Galaxy S22-S24, επιτρέποντας ολοκληρωμένες δυνατότητες επιτήρησης, συμπεριλαμβανομένης της εγγραφής κλήσεων, της παρακολούθησης τοποθεσίας και της εξαγωγής μηνυμάτων, όλα αυτά χωρίς την επίγνωση του χρήστη.

Η ευπάθεια NICKNAME, που ανακαλύφθηκε από το iVerify τον Ιούνιο του 2025, αποκάλυψε ένα ελάττωμα καταστροφής της μνήμης μετά τη χρήση στη διαδικασία απεικόνισης του iOS.

Προκαλούμενη από ενημερώσεις ψευδώνυμων που αποστέλλονται μέσω του iMessage, αυτή η εκμετάλλευση μηδενικού κλικ εμφανίστηκε σε λιγότερο από 0,001% των αρχείων καταγραφής σφαλμάτων, αλλά επηρέασε δυσανάλογα άτομα υψηλού προφίλ, συμπεριλαμβανομένων πολιτικών προσώπων, δημοσιογράφων και στελεχών εταιρειών τεχνητής νοημοσύνης στις Ηνωμένες Πολιτείες και την Ευρωπαϊκή Ένωση.

Ενώ η Apple διόρθωσε το ελάττωμα στο iOS 18.3, τα ιατροδικαστικά στοιχεία υποδεικνύουν την ενεργό εκμετάλλευση με στόχο άτομα που σχετίζονται με δραστηριότητες αντίθετες με τα συμφέροντα του Κινεζικού Κομμουνιστικού Κόμματος.

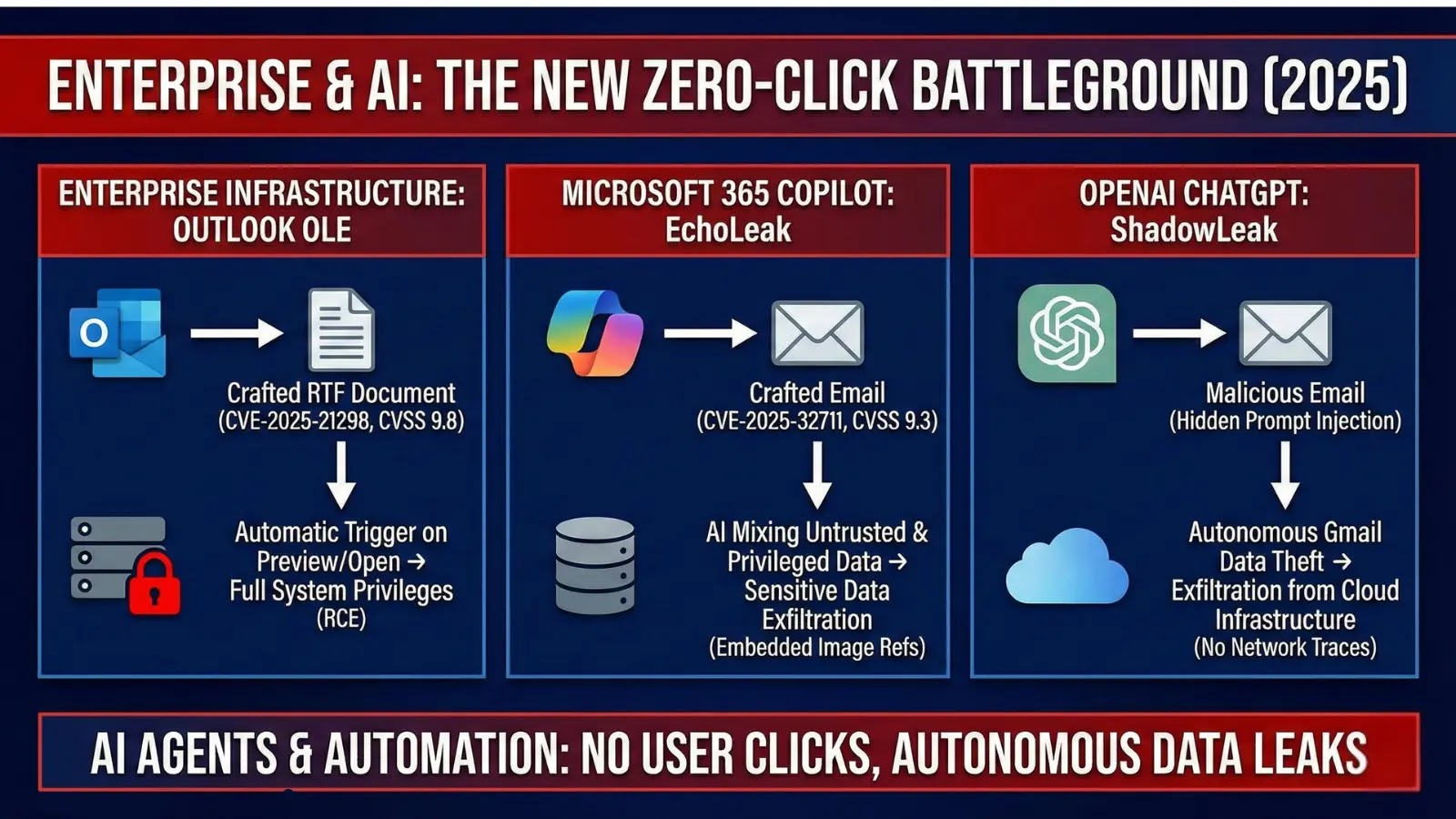

Ενώ οι πλατφόρμες για κινητές συσκευές κυριαρχούσαν στα πρωτοσέλιδα, η επιχειρηματική υποδομή εμφανίστηκε ως το κυνήγι που προτιμούσαν οι επιτιθέμενοι.

Όταν τα θύματα άνοιξαν ή ακόμη και έκαναν προεπισκόπηση κακόβουλων μηνυμάτων ηλεκτρονικού ταχυδρομείου, το ελάττωμα ενεργοποιήθηκε αυτόματα, παρέχοντας στους εισβολείς πλήρη δικαιώματα συστήματος.

Το οικοσύστημα AI της Microsoft δεν ήταν απρόσβλητο. CVE-2025-32711, μεταγλ Το EchoLeak, αντιπροσώπευε την πρώτη ευπάθεια μηδενικού κλικ σε έναν παράγοντα AI.

Ανακαλύφθηκε στο Microsoft 365 Copilot, αυτό το κρίσιμο ελάττωμα (CVSS 9.3) επέτρεψε στους εισβολείς να διεισδύσουν σε ευαίσθητα οργανωτικά δεδομένα στέλνοντας απλώς ένα δημιουργημένο email, χωρίς να απαιτούνται κλικ από τον χρήστη.

Η ευπάθεια εκμεταλλεύτηκε τον τρόπο με τον οποίο ο κινητήρας επαυξημένης γενιάς ανάκτησης του Copilot συνδύασε μη αξιόπιστη εξωτερική είσοδο με προνομιακά εσωτερικά δεδομένα, δημιουργώντας μια διαδρομή αυτόματης διαρροής δεδομένων μέσω ενσωματωμένων αναφορών εικόνας.

Ο πράκτορας του ChatGPT Deep Research του OpenAI έπεσε θύμα του ShadowLeak, μιας ευπάθειας μηδενικού κλικ από την πλευρά του διακομιστή που επέτρεψε την αθόρυβη κλοπή δεδομένων του Gmail.

Κατά τη σύνδεση στο Gmail και την περιήγηση, ένα μόνο κακόβουλο email που περιέχει κρυφές εντολές έγχυσης προτροπής θα μπορούσε να ενεργοποιήσει τον πράκτορα τεχνητής νοημοσύνης να διεγείρει αυτόνομα ευαίσθητες πληροφορίες εισερχομένων απευθείας από την υποδομή cloud του OpenAI, χωρίς να αφήνει ίχνη δικτύου για την ανίχνευση των άμυνων επιχειρήσεων.

Πρωτόκολλα δικτύου με δυνατότητα παραμόρφωσης

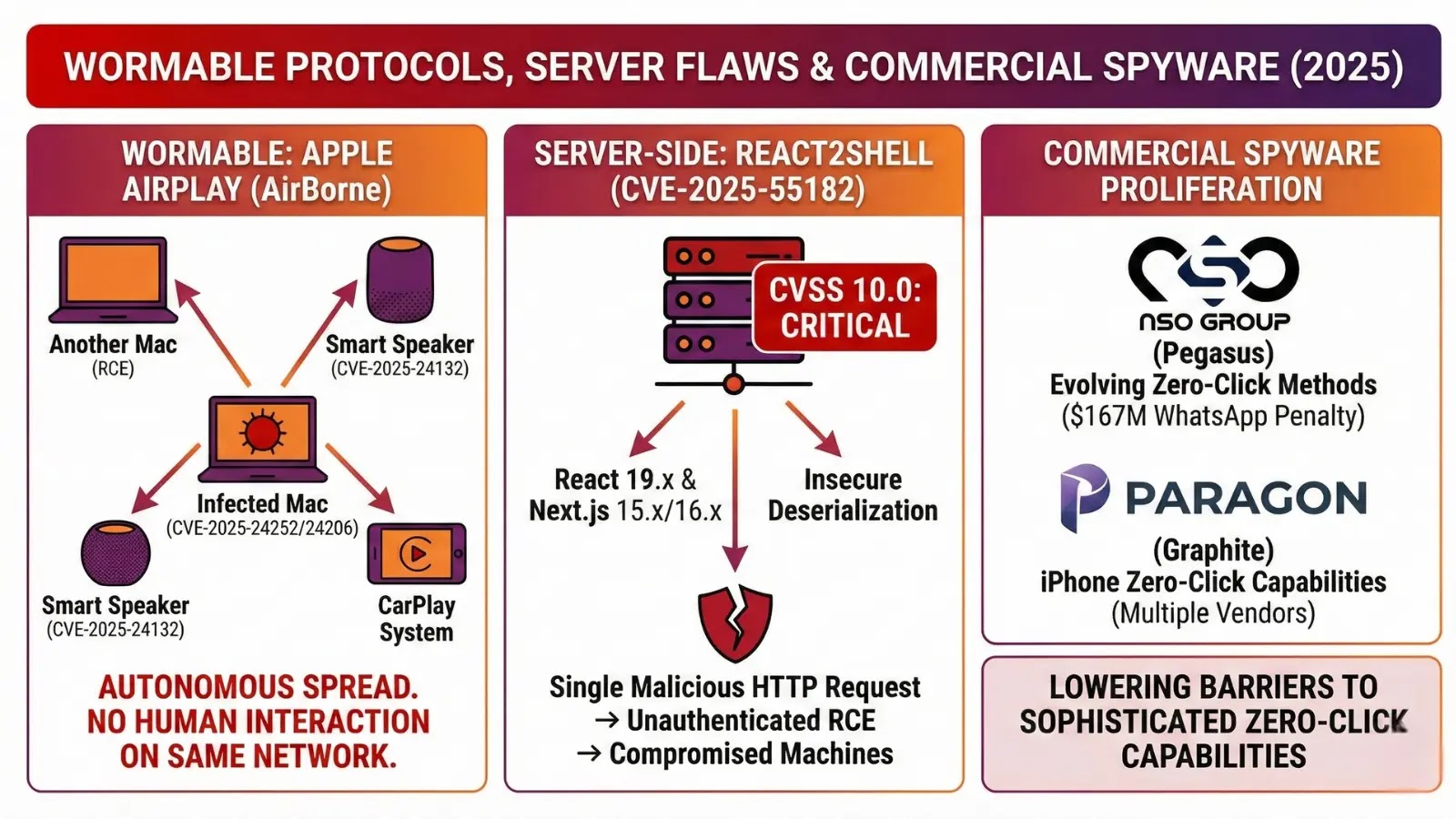

Το πρωτόκολλο AirPlay της Apple περιείχε μια οικογένεια 17 ευπαθειών που ονομάζονταν συνολικά AirBorne. Ο πιο επικίνδυνος συνδυασμός CVE-2025-24252 και CVE-2025-24206 επέτρεψε την απομακρυσμένη εκτέλεση κώδικα με μηδενικό κλικ σε συσκευές macOS που είναι συνδεδεμένες στο ίδιο δίκτυο.

Αυτό που έκανε αυτά τα ελαττώματα ιδιαίτερα απειλητικά ήταν η φύση τους που μπορεί να εξαπλωθεί: κακόβουλος κώδικας μπορούσε να εξαπλωθεί αυτόνομα από τη μια συσκευή στην άλλη χωρίς καμία ανθρώπινη αλληλεπίδραση.

Το CVE-2025-24132 επέκτεινε αυτήν την απειλή σε συσκευές τρίτων κατασκευαστών που χρησιμοποιούν το AirPlay SDK, συμπεριλαμβανομένων των έξυπνων ηχείων και των συστημάτων CarPlay.

Η ευπάθεια React2Shell (CVE-2025-55182) έλαβε τέλεια βαθμολογία CVSS 10,0, υποδεικνύοντας ένα κρίσιμο, μη ελεγμένο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα στα React Server Components και Next.js.

Επηρεάζοντας τις εκδόσεις React 19.x και Next.js 15.x/16.x, αυτή η ανασφαλής ευπάθεια αποσειριοποίησης επέτρεψε στους εισβολείς να εκτελέσουν αυθαίρετο κώδικα μέσω ενός μόνο κακόβουλου αιτήματος HTTP, θέτοντας σε κίνδυνο εκατοντάδες μηχανήματα σε διάφορους οργανισμούς.

Οι πωλητές εμπορικής επιτήρησης ενήργησαν ως κινητήρες πολλαπλασιασμού καθ’ όλη τη διάρκεια του 2025, μειώνοντας τα εμπόδια στις εξελιγμένες δυνατότητες μηδενικού κλικ.

Το spyware Pegasus του Ομίλου NSO συνέχισε να εξελίσσεται με μεθόδους μηδενικού κλικ, αν και οι χειριστές του αντιμετώπισαν νομικές συνέπειες, συμπεριλαμβανομένης της ποινής 167 εκατομμυρίων δολαρίων από το WhatsApp.

Η πλατφόρμα Graphite της Paragon έδειξε ότι πολλοί εμπορικοί πωλητές διαθέτουν πλέον δυνατότητες εκμετάλλευσης μηδενικού κλικ στο iPhone, αλλάζοντας ουσιαστικά το τοπίο απειλών για στόχους υψηλής αξίας.

Βασικά διδάγματα

Το έτος 2025 έδωσε έντονα μαθήματα. Πρώτον, οι επιθέσεις μηδενικού κλικ δεν είναι πλέον θεωρητικές. αντιπροσωπεύουν ενεργές, εξελισσόμενες απειλές που στοχεύουν συγκεκριμένα άτομα και οργανισμούς με ακρίβεια.

Δεύτερον, η ταχύτητα επιδιόρθωσης είναι κρίσιμη: το παράθυρο εκμετάλλευσης πέντε ημερών απαιτεί αυτοματοποιημένους, μηχανισμούς άμεσης ενημέρωσης.

Τρίτον, οι στρατηγικές άμυνας σε βάθος παραμένουν απαραίτητες επειδή οι περιμετρικές άμυνες από μόνες τους δεν μπορούν να σταματήσουν τη διείσδυση με μηδενικό κλικ.

Οι οργανισμοί πρέπει να υιοθετήσουν επιδιορθώσεις βάσει κινδύνου, δώστε προτεραιότητα σε ευπάθειες που εκμεταλλεύονται ενεργά, εφαρμόστε Αρχιτεκτονικές μηδενικής εμπιστοσύνης που περιορίζουν την πλευρική κίνηση, αναπτύσσουν αναλυτικά στοιχεία συμπεριφοράς για τον εντοπισμό δραστηριοτήτων μετά τον συμβιβασμό και ενεργοποιούν προστασίες για συγκεκριμένες πλατφόρμες, όπως η λειτουργία κλειδώματος iOS, για χρήστες υψηλού κινδύνου.

Καθώς κλείνουμε το 2025, το μήνυμα είναι ξεκάθαρο: οι εκμεταλλεύσεις με μηδενικό κλικ έχουν μεταβεί από τα ελίτ εργαλεία κατασκοπείας σε κύριους φορείς επιθέσεων.

Τα χαρακτηριστικά άνεσης που τροφοδοτούν τις ψηφιακές μας ζωές, η αυτόματη ανάλυση μηνυμάτων, ο απρόσκοπτος χειρισμός πρωτοκόλλων και οι έξυπνοι πράκτορες AI έχουν γίνει δίκοπα μαχαίρια.

Η άμυνα έναντι αυτής της νέας πραγματικότητας απαιτεί επανεξέταση της ασφάλειας από τις πρώτες αρχές, όπου η εμπιστοσύνη ελέγχεται συνεχώς και κάθε αυτοματοποιημένη διαδικασία αντιμετωπίζεται ως δυνητικός φορέας επίθεσης.