Οι εγκληματίες του κυβερνοχώρου καταχρώνται ενεργά ένα μακροχρόνιο διορθωμένο ελάττωμα του Fortinet FortiGate από τον Ιούλιο του 2020, παραλείποντας τον έλεγχο ταυτότητας δύο παραγόντων (2FA) στα τείχη προστασίας και ενδεχομένως παραχωρώντας μη εξουσιοδοτημένη πρόσβαση σε VPN και κονσόλες διαχειριστή.

Η ομάδα PSIRT του Fortinet περιέγραψε λεπτομερώς τις επιθέσεις in-the-wild σε μια πρόσφατη ανάρτηση ιστολογίου, προτρέποντας τους διαχειριστές να ελέγχουν αμέσως τις διαμορφώσεις για να αποφύγουν συμβιβασμούς.

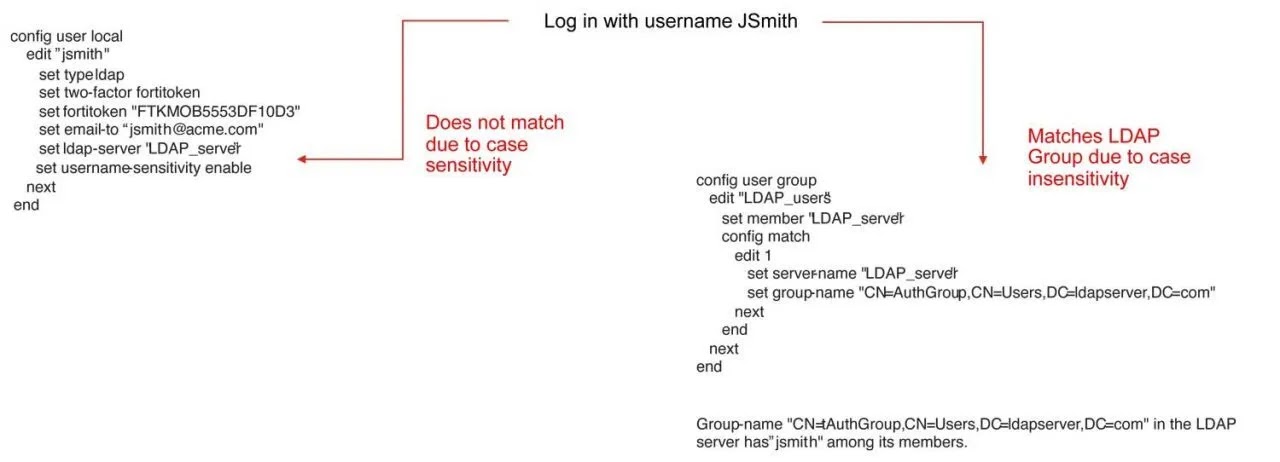

Με το όνομα FG-IR-19-283 (CVE-2020-12812), το πρόβλημα προέρχεται από μια αναντιστοιχία στον τρόπο με τον οποίο οι συσκευές FortiGate χειρίζονται ονόματα χρηστών σε σύγκριση με τους καταλόγους LDAP. Το FortiGate αντιμετωπίζει τα ονόματα χρήστη ως διάκριση πεζών-κεφαλαίων από προεπιλογή, ενώ οι περισσότεροι διακομιστές LDAP, όπως το Active Directory, αγνοούν πεζά και πεζά.

Οι εισβολείς το εκμεταλλεύονται αυτό σε λανθασμένες ρυθμίσεις όπου οι τοπικοί χρήστες του FortiGate έχουν ενεργοποιήσει το 2FA και είναι επίσης μέλη ομάδων LDAP που έχουν αντιστοιχιστεί σε πολιτικές ελέγχου ταυτότητας.

Η επίθεση εκτυλίσσεται απλά. Ας υποθέσουμε ότι ένας τοπικός χρήστης “jsmith” έχει ενεργοποιημένο το 2FA και συνδέεται με μια ομάδα LDAP όπως “Χρήστες τομέα”. Η σύνδεση με το ακριβές “jsmith” ενεργοποιεί την προτροπή διακριτικού.

Αλλά οι χάκερ εισάγουν “Jsmith”, “jSmith” ή οποιαδήποτε παραλλαγή περίπτωσης. Το FortiGate αποτυγχάνει να ταιριάζει με τον τοπικό χρήστη και, στη συνέχεια, επιστρέφει στις δευτερεύουσες πολιτικές ελέγχου ταυτότητας που συνδέονται με ομάδες LDAP, όπως το “Helpdesk” ή το “Auth-Group”. Τα έγκυρα διαπιστευτήρια LDAP από μόνα τους αρκούν, παρακάμπτοντας πλήρως το 2FA.

Η Fortinet επιβεβαίωσε αυτές τις προϋποθέσεις για εκμετάλλευση:

- Τοπικοί χρήστες FortiGate με LDAP αναφοράς 2FA.

- Αυτοί οι χρήστες σε ομάδες LDAP έχουν διαμορφωθεί στο FortiGate και χρησιμοποιούνται σε πολιτικές τείχους προστασίας (π.χ. για SSL/IPsec VPN ή πρόσβαση διαχειριστή).

Αυτό παρέχει στους εισβολείς είσοδο VPN ή αυξημένα προνόμια χωρίς διακριτικά. Το Fortinet προειδοποιεί ότι οι επιτυχημένες παρακάμψεις παραβιάζουν το σήμα: επαναφέρετε όλα τα διαπιστευτήρια, συμπεριλαμβανομένων των δεσμευτικών λογαριασμών LDAP/AD, και ελέγξτε τα αρχεία καταγραφής για ανωμαλίες όπως αποτυχημένες τοπικές αντιστοιχίσεις που ακολουθούνται από επιτυχίες LDAP.

Η ευπάθεια χρονολογείται από το 2020, με διορθώσεις στα FortiOS 6.0.10, 6.2.4 και 6.4.1. Ωστόσο, συσκευές που δεν έχουν επιδιορθωθεί ή δεν έχουν ρυθμιστεί σωστά, παραμένουν στη φύση, προσελκύοντας ευκαιριακούς χάκερ. Η ανάλυση του Fortinet δείχνει τους εισβολείς να διερευνούν συγκεκριμένες ρυθμίσεις, πιθανώς να σαρώνουν για ξεπερασμένο υλικολογισμικό.

Μετριασμούς

Οι διαχειριστές πρέπει να δώσουν προτεραιότητα σε αυτά τα βήματα:

- Επιδιόρθωση υλικολογισμικού: Κάντε αναβάθμιση σε FortiOS 6.0.10+, 6.2.4+ ή 6.4.1+ για να αποκλείσετε τη συμπεριφορά ανακατεύθυνσης.

- Απενεργοποιήστε την ευαισθησία πεζών-κεφαλαίων: Σε μη επιδιορθωμένα συστήματα, εκτελέστε ορίστε την απενεργοποίηση της ευαισθησίας ονόματος χρήστη-πεζών-κεφαλαίων (FortiOS 6.0.10–6.0.12, κ.λπ.) ή ορίστε την απενεργοποίηση ευαισθησίας ονόματος χρήστη (v6.0.13+, v6.2.10+, v6.4.7+, v7.0.1+). Αυτό κανονικοποιεί ονόματα χρήστη όπως “jsmith” και “JSMITH”.

- Περικοπή Ομάδων LDAP: Καταργήστε τις περιττές δευτερεύουσες ομάδες από τις πολιτικές. Χωρίς αυτά, τα αταίριαστα στοιχεία σύνδεσης αποτυγχάνουν εντελώς.

- Αρχεία καταγραφής ελέγχου: Αναζήτηση απόπειρες παραλλαγής περίπτωσης σε συμβάντα ελέγχου ταυτότητας.

Fortinet τονίζει ότι η απουσία ομάδων LDAP εξαλείφει τον κίνδυνο παράκαμψης για τοπικούς χρήστες μόνο. Αυτό το περιστατικό υπογραμμίζει μια σκληρή πραγματικότητα: τα παλιά τρωτά σημεία ευδοκιμούν με την μετατόπιση της διαμόρφωσης.

Με τα τείχη προστασίας FortiGate να θωρακίζουν κρίσιμα δίκτυα, οι επιχειρήσεις πρέπει να επιβάλλουν πολιτικές ελάχιστων προνομίων και τακτικούς ελέγχους. Μια καθυστέρηση θα μπορούσε να επιτρέψει ransomware ή πλευρική κίνηση. Ενεργήστε τώρα προτού οι χάκερ σπάσουν τις άμυνές σας.