Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής των ΗΠΑ (CISA) διέταξε τις κυβερνητικές υπηρεσίες να προστατεύσουν τα συστήματά τους έναντι ενός ελαττώματος MongoDB υψηλής σοβαρότητας που αξιοποιείται ενεργά σε επιθέσεις.

Ονομάστηκε MongoBleed και παρακολουθήθηκε ως CVE-2025-14847αυτό το θέμα ευπάθειας διορθώθηκε στις 19 Δεκεμβρίου 2025 και προέρχεται από τον τρόπο με τον οποίο ο MongoDB Server επεξεργάζεται πακέτα δικτύου χρησιμοποιώντας τη βιβλιοθήκη zlib για συμπίεση δεδομένων.

Η επιτυχής εκμετάλλευση επιτρέπει σε μη επαληθευμένους παράγοντες απειλών να κλέβουν εξ αποστάσεως διαπιστευτήρια και άλλα ευαίσθητα δεδομένα, συμπεριλαμβανομένων κλειδιών API ή/και cloud, διακριτικών συνεδρίας, εσωτερικών αρχείων καταγραφής και πληροφοριών προσωπικής ταυτοποίησης (PII), μέσω επιθέσεων χαμηλής πολυπλοκότητας που δεν απαιτούν αλληλεπίδραση με τον χρήστη.

Ερευνητής ελαστικής ασφάλειας Joe Desimone έχει επίσης κυκλοφορήσει ένα exploit proof-of-concept (PoC) που διαρρέει ευαίσθητα δεδομένα μνήμης όταν στοχεύει μη επιδιορθωμένους κεντρικούς υπολογιστές.

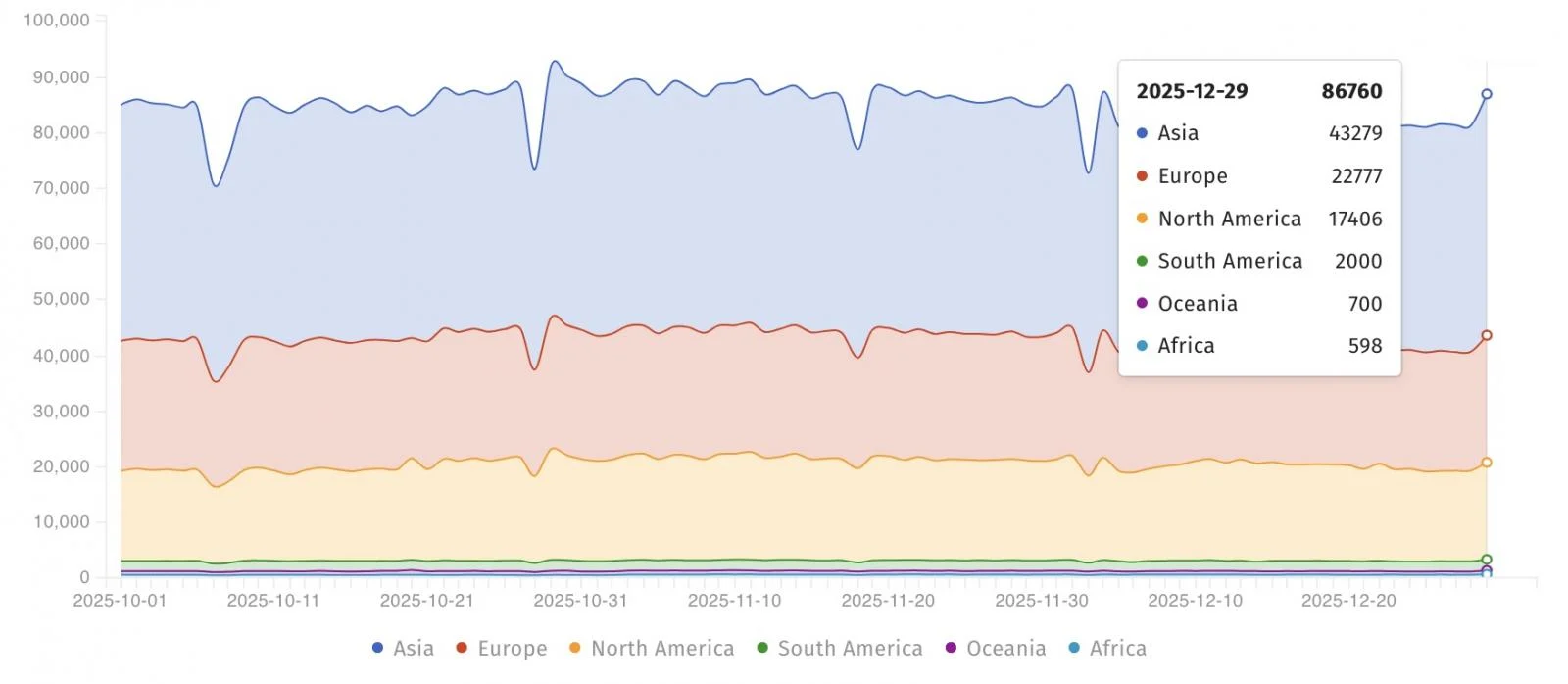

Τη Δευτέρα, ο επόπτης ασφάλειας του Διαδικτύου Βρέθηκε ο Shadowserver περισσότερες από 74.000 εκτεθειμένες στο Διαδίκτυο, δυνητικά ευάλωτες παρουσίες MongoDB. Το Censys παρακολουθεί επίσης περισσότερες από 87.000 διευθύνσεις IP που έχουν αποτυπωθεί ως εκδόσεις MongoDB που δεν έχουν επιδιορθωθεί.

Σύμφωνα με δεδομένα τηλεμετρίας από την πλατφόρμα ασφάλειας cloud Wiz, η οποία επίσης επισήμανε την ευπάθεια ως εκμετάλλευση στην άγρια φύση το Σαββατοκύριακο, ο αντίκτυπος στο περιβάλλον του cloud φαίνεται σημαντικός, καθώς το 42% των ορατών συστημάτων “έχουν τουλάχιστον μία παρουσία MongoDB σε μια έκδοση ευάλωτη στο CVE-2025-14847”.

Η CISA έχει τώρα επιβεβαίωσε την αναφορά της Wiz και έχει πρόσθεσε το ελάττωμα ασφαλείας MongoBleed στη λίστα με τα τρωτά σημεία που εκμεταλλεύονται σε επιθέσεις, διατάσσοντας τις υπηρεσίες του Ομοσπονδιακού Πολιτικού Εκτελεστικού Κλάδου (FCEB) να επιδιορθώσουν τα συστήματά τους εντός τριών εβδομάδων, έως τις 19 Ιανουαρίου 2026.

Οι υπηρεσίες FCEB είναι μη στρατιωτικές υπηρεσίες εκτελεστικού κλάδου των ΗΠΑ, συμπεριλαμβανομένου του Υπουργείου Εσωτερικής Ασφάλειας, του Υπουργείου Οικονομικών, του Υπουργείου Ενέργειας και του Υπουργείου Υγείας και Ανθρωπίνων Υπηρεσιών.

«Αυτοί οι τύποι τρωτών σημείων αποτελούν συχνούς φορείς επιθέσεων για κακόβουλους κυβερνοχώρους και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποίησε η CISA. “Εφαρμόστε μέτρα μετριασμού ανά οδηγό προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης.”

Συνιστάται στους υπερασπιστές δικτύου που δεν μπορούν να εφαρμόσουν αμέσως ενημερώσεις κώδικα ασφαλείας για να ασφαλίσουν τα συστήματά τους απενεργοποιήστε τη συμπίεση zlib στον διακομιστή.

ΕΝΑ Ανιχνευτής MongoBleed που αναλύει τα αρχεία καταγραφής MongoDB και προσδιορίζει πιθανή εκμετάλλευση CVE-2025-14847 είναι επίσης διαθέσιμη για διαχειριστές που θέλουν να εντοπίσουν ευάλωτους διακομιστές στα δίκτυά τους.

Το MongoDB είναι ένα εξαιρετικά δημοφιλές μη σχεσιακό σύστημα διαχείρισης βάσεων δεδομένων (DBMS) που χρησιμοποιείται από περισσότερους από 62.500 οργανισμούς παγκοσμίως, συμπεριλαμβανομένων δεκάδων εταιρειών του Fortune 500.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com