Ένα εξελιγμένο πρόγραμμα συσκευασίας των Windows γνωστό ως pkr_mtsi έχει αναδειχθεί ως ένα ισχυρό εργαλείο για την παροχή πολλαπλών οικογενειών κακόβουλου λογισμικού μέσω εκτεταμένων καμπανιών κακόβουλης διαφήμισης.

Εντοπίστηκε για πρώτη φορά στις 24 Απριλίου 2025, αυτό το κακόβουλο πρόγραμμα συσκευασίας συνεχίζει να λειτουργεί ενεργά, διανέμοντας προγράμματα εγκατάστασης με trojanized μεταμφιεσμένα ως νόμιμες εφαρμογές λογισμικού.

Ο συσκευαστής στοχεύει δημοφιλή εργαλεία όπως PuTTY, Rufus και Microsoft Teams, χρησιμοποιώντας ψεύτικους ιστότοπους λήψης που επιτυγχάνουν υψηλές ταξινομήσεις στις μηχανές αναζήτησης μέσω τεχνικών κακόβουλης διαφήμισης και δηλητηρίασης SEO.

Ο συσκευαστής pkr_mtsi χρησιμεύει ως φορτωτής γενικής χρήσης και όχι ως περιτύλιγμα ενός φορτίου, παρέχοντας διάφορες οικογένειες κακόβουλου λογισμικού όπως το Oyster, το Vidar, το Vanguard Stealer και το Supper.

.webp.jpeg)

Η διανομή συμβαίνει όταν ανυποψίαστοι χρήστες κατεβάζουν αυτό που φαίνεται να είναι νόμιμο λογισμικό από πλαστές τοποθεσίες web. Αυτοί οι ιστότοποι δεν είναι αποτέλεσμα επιθέσεων στην αλυσίδα εφοδιασμού, αλλά μάλλον προσεκτικά δημιουργημένες πλατφόρμες απομίμησης που έχουν σχεδιαστεί για να εξαπατούν τους χρήστες που αναζητούν αξιόπιστα βοηθητικά προγράμματα.

Τους τελευταίους οκτώ μήνες, οι ερευνητές της ReversingLabs παρατήρησαν ότι το pkr_mtsi έχει εξελιχθεί σημαντικά, ενσωματώνοντας όλο και πιο περίπλοκες μεθόδους συσκότισης και τεχνικές αντι-ανάλυσης.

Παρά αυτή την εξέλιξη, ο συσκευαστής διατηρεί σταθερά δομικά και συμπεριφορικά χαρακτηριστικά που επιτρέπουν αξιόπιστη ανίχνευση.

Αναλυτές της ReversingLabs αναγνωρισθείς ότι τα προϊόντα προστασίας από ιούς επισημαίνουν συχνά τη συσκευή συσκευασίας χρησιμοποιώντας δευτερεύουσες συμβολοσειρές όπως “oyster” ή “shellcoderunner”, αν και η κάλυψη ανίχνευσης παραμένει ασυνεπής σε όλα τα εργαλεία ασφαλείας.

Τεχνική εκτέλεση και εκχώρηση μνήμης

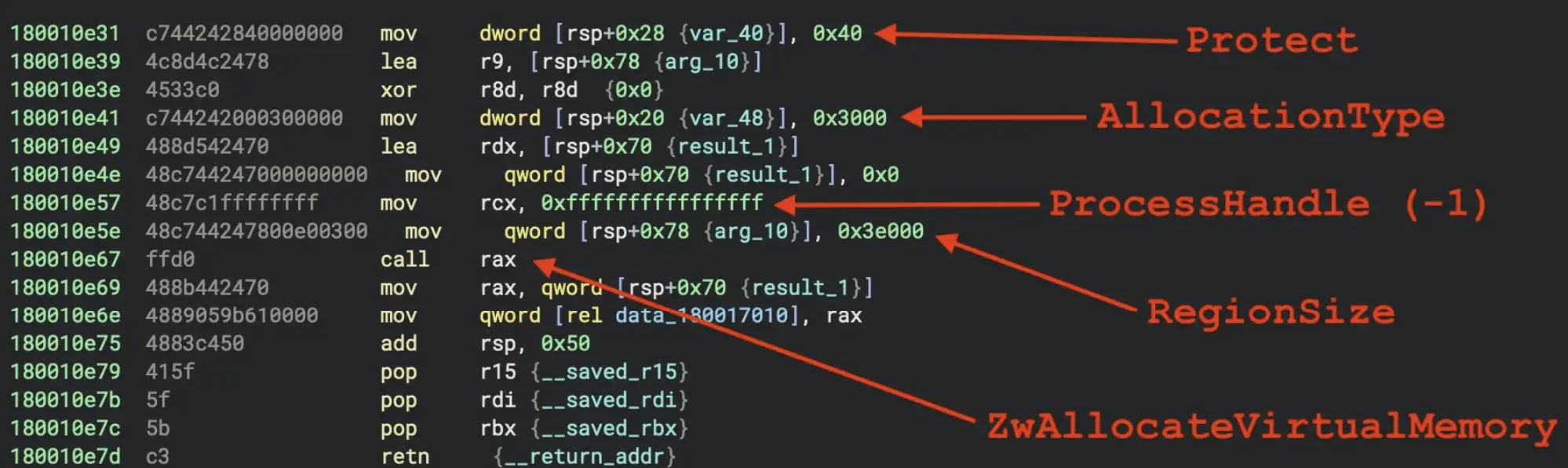

Ο συσκευαστής λειτουργεί εκχωρώντας περιοχές μνήμης όπου γράφεται το επόμενο στάδιο εκτέλεσης. Οι πρώτες εκδόσεις χρησιμοποιούσαν άμεσες κλήσεις στο VirtualAlloc, ενώ οι πρόσφατες παραλλαγές χρησιμοποιούν ασαφείς κλήσεις στο ZwAllocateVirtualMemory.

Μετά την εκχώρηση μνήμης, ο συσκευαστής ανακατασκευάζει τα ωφέλιμα φορτία διαιρώντας τα σε μικρά κομμάτια που κυμαίνονται από ένα έως οκτώ byte, που αποθηκεύονται ως άμεσες τιμές στη ροή εντολών. Μεταγενέστερες παραλλαγές περνούν αυτά τα κομμάτια μέσα από ρουτίνες αποκωδικοποίησης πριν τα γράψουν σε συγκεκριμένες μετατοπίσεις μνήμης.

Οι ερευνητές του ReversingLabs εντόπισαν ότι οι πρώιμες παραλλαγές pkr_mtsi επέλυαν τις λειτουργίες DLL και API από συμβολοσειρές απλού κειμένου, αλλά οι νεότερες εκδόσεις χρησιμοποιούν πλέον κατακερματισμένα αναγνωριστικά σε συνδυασμό με διέλευση μπλοκ περιβάλλοντος διεργασίας.

Ο συσκευαστής χρησιμοποιεί επίσης εκτεταμένες ανεπιθύμητες κλήσεις σε λειτουργίες GDI API, που δεν εξυπηρετούν κανένα άλλο λειτουργικό σκοπό εκτός από την απογοήτευση των προσπαθειών στατικής ανάλυσης και ανάλυσης συμπεριφοράς. Αυτά τα χαρακτηριστικά σχηματίζουν αξιόπιστες υπογραφές ανίχνευσης.

Το πρόγραμμα συσκευασίας υπάρχει και σε μορφή βιβλιοθήκης εκτελέσιμης και δυναμικής σύνδεσης. Οι παραλλαγές DLL υποστηρίζουν πολλαπλά περιβάλλοντα εκτέλεσης, με ένα μονοπάτι να ενεργοποιείται αξιόπιστα στο φορτίο DLL για να αποσυμπιεστεί το επόμενο στάδιο και το τελικό ωφέλιμο φορτίο.

.webp.jpeg)

Πολλά δείγματα DLL εξάγουν το DllRegisterServer, επιτρέποντας τη φόρτωση κακόβουλου λογισμικού μέσω του regsvr32.exe και παρέχοντας μόνιμη εκτέλεση μέσω εγγραφής COM που βασίζεται σε μητρώο.

Το ενδιάμεσο στάδιο αποτελείται από μια τροποποιημένη μονάδα UPX με εξαρτήματα αναγνώρισης που αφαιρούνται επιλεκτικά για να αποφευχθεί ο εντοπισμός. Οι κεφαλίδες, οι μαγικές τιμές και τα βοηθητικά μεταδεδομένα αφαιρούνται διατηρώντας παράλληλα την ικανότητα εκτέλεσης.

Αυτή η σκόπιμη υποβάθμιση περιπλέκει τόσο τη στατική αναγνώριση όσο και τις διαδικασίες αυτοματοποιημένης αποσυσκευασίας, καθιστώντας την ανάλυση πιο δύσκολη για τους ερευνητές ασφάλειας.