Μια κρίσιμη ευπάθεια στο FortiWeb Web Application Firewall (WAF) της Fortinet αξιοποιείται ενεργά από παράγοντες απειλών, πιθανώς ως φορέας επίθεσης zero-day.

Το ελάττωμα, το οποίο επιτρέπει σε μη επιβεβαιωμένους εισβολείς να αποκτήσουν πρόσβαση σε επίπεδο διαχειριστή στον πίνακα FortiWeb Manager και στη διεπαφή γραμμής εντολών WebSocket, επισημάνθηκε για πρώτη φορά μέσω ενός εκμεταλλεύματος απόδειξης της ιδέας (PoC) που κοινοποιήθηκε από την εταιρεία εξαπάτησης στον κυβερνοχώρο Defused στις 6 Οκτωβρίου 2025. Αυτή η ανακάλυψη έγινε μετά τις προσπάθειες του honey-wpotedor captured. Στιγμιότυπα FortiWeb.

Το FortiWeb χρησιμεύει ως ένας ζωτικής σημασίας αμυντικός μηχανισμός, σχεδιασμένος για να ανιχνεύει και να αποκλείει κακόβουλη κίνηση που στοχεύει σε εφαρμογές Ιστού, καθιστώντας το πρωταρχικό στόχο για τους εισβολείς που επιδιώκουν να υπονομεύσουν τις στάσεις ασφάλειας του οργανισμού.

Η ευπάθεια φαίνεται να προέρχεται από ένα ζήτημα διέλευσης μονοπατιού που επιτρέπει την απομακρυσμένη εκμετάλλευση χωρίς προηγούμενη πρόσβαση, που ενδεχομένως οδηγεί σε πλήρη παραβίαση της συσκευής και επακόλουθη πλευρική κίνηση εντός των δικτύων.

Η εταιρεία ασφαλείας Rapid7 επιβεβαιωμένος την αποτελεσματικότητα του exploit μέσω δοκιμών, σημειώνοντας ότι δημιουργεί με επιτυχία μη εξουσιοδοτημένους λογαριασμούς διαχειριστή όπως το “hax0r” σε ευάλωτες εκδόσεις.

Η δοκιμή αποκάλυψε σημαντικές διαφορές στις αποκρίσεις μεταξύ της επηρεασμένης και της επιδιορθωμένης έκδοσης.

Στο FortiWeb 8.0.1, που κυκλοφόρησε τον Αύγουστο του 2025, μια επιτυχημένη εκμετάλλευση επιστρέφει μια απάντηση HTTP 200 OK με λεπτομέρειες JSON του νέου χρήστη διαχειριστή, συμπεριλαμβανομένων κρυπτογραφημένων κωδικών πρόσβασης και προφίλ πρόσβασης.

Αντίθετα, η έκδοση 8.0.2, που κυκλοφόρησε στα τέλη Οκτωβρίου, απορρίπτει την προσπάθεια με ένα σφάλμα HTTP 403 Forbidden, υποδεικνύοντας πιθανή άμβλυνση.

Το Rapid7 τόνισε ότι ενώ το δημόσιο PoC αποτυγχάνει έναντι της 8.0.2, δεν είναι σαφές εάν αυτή η ενημέρωση περιλαμβάνει μια σκόπιμη αθόρυβη διόρθωση ή συμπτωματικές αλλαγές.

Εκμετάλλευση στη φύση έχει αναφερθεί από τον Οκτώβριο του 2025, με το Defused να υποστηρίζει στοχευμένες επιθέσεις σε εκτεθειμένες συσκευές. Η παγκόσμια σάρωση και ο ψεκασμός του exploit έχουν κλιμακωθεί, περιλαμβάνοντας διευθύνσεις IP από περιοχές όπως οι ΗΠΑ, η Ευρώπη και η Ασία.

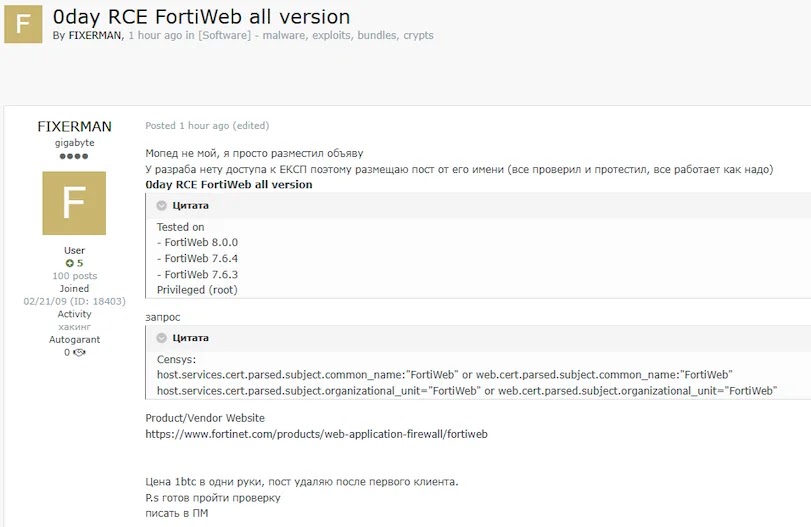

Επιπροσθέτως του επείγοντος, στις 6 Νοεμβρίου 2025, το Rapid7 εντόπισε ένα υποτιθέμενο μηδενικό exploit για το FortiWeb που προσφέρεται προς πώληση σε ένα εξέχον φόρουμ για τα μαύρα καπέλα, αν και η σχέση του με αυτό το ελάττωμα παραμένει ανεπιβεβαίωτη.

Από τις 13 Νοεμβρίου 2025, η Fortinet δεν έχει εκδώσει επίσημη καθοδήγηση, δεν έχει εκχωρήσει ένα αναγνωριστικό CVE ή δεν έχει δημοσιεύσει μια αντίστοιχη συμβουλή στη ροή PSIRT της.

Οι οργανισμοί που χρησιμοποιούν εκδόσεις FortiWeb πριν από την 8.0.2 αντιμετωπίζουν άμεσο κίνδυνο και θα πρέπει να δώσουν προτεραιότητα στις ενημερώσεις έκτακτης ανάγκης ή να απομονώσουν τις διεπαφές διαχείρισης από την έκθεση του κοινού. Οι υπερασπιστές καλούνται επίσης να σαρώσουν τα αρχεία καταγραφής για ύποπτες δημιουργίες λογαριασμών διαχειριστή και να παρακολουθήσουν τα κανάλια του Fortinet για επικείμενες αποκαλύψεις.

Η απουσία αναγνώρισης προμηθευτή εντείνει τις ανησυχίες, ειδικά δεδομένου του ιστορικού στοχευμένων επιθέσεων της Fortinet.

Οι ερευνητές στο watchTowr Labs έχουν κυκλοφορήσει ακόμη και εργαλεία για τον εντοπισμό ευάλωτων περιπτώσεων δημιουργώντας τυχαίους χρήστες διαχειριστή.

Αυτό το περιστατικό υπογραμμίζει την ανάγκη για ταχεία επιδιόρθωση σε υποδομές ζωτικής σημασίας, καθώς η ευρεία εκμετάλλευση θα μπορούσε σύντομα να ακολουθήσει τα αρχικά στοχευμένα χτυπήματα. Οι ενημερώσεις σε αυτήν την ιστορία θα ενσωματώσουν τυχόν επίσημες απαντήσεις από το Fortinet.