Μια νέα καμπάνια κακόβουλου λογισμικού έχει εμφανιστεί που εκμεταλλεύεται νόμιμες πλατφόρμες τεχνητής νοημοσύνης για να παραδώσει κακόβουλο κώδικα απευθείας σε ανυποψίαστους χρήστες.

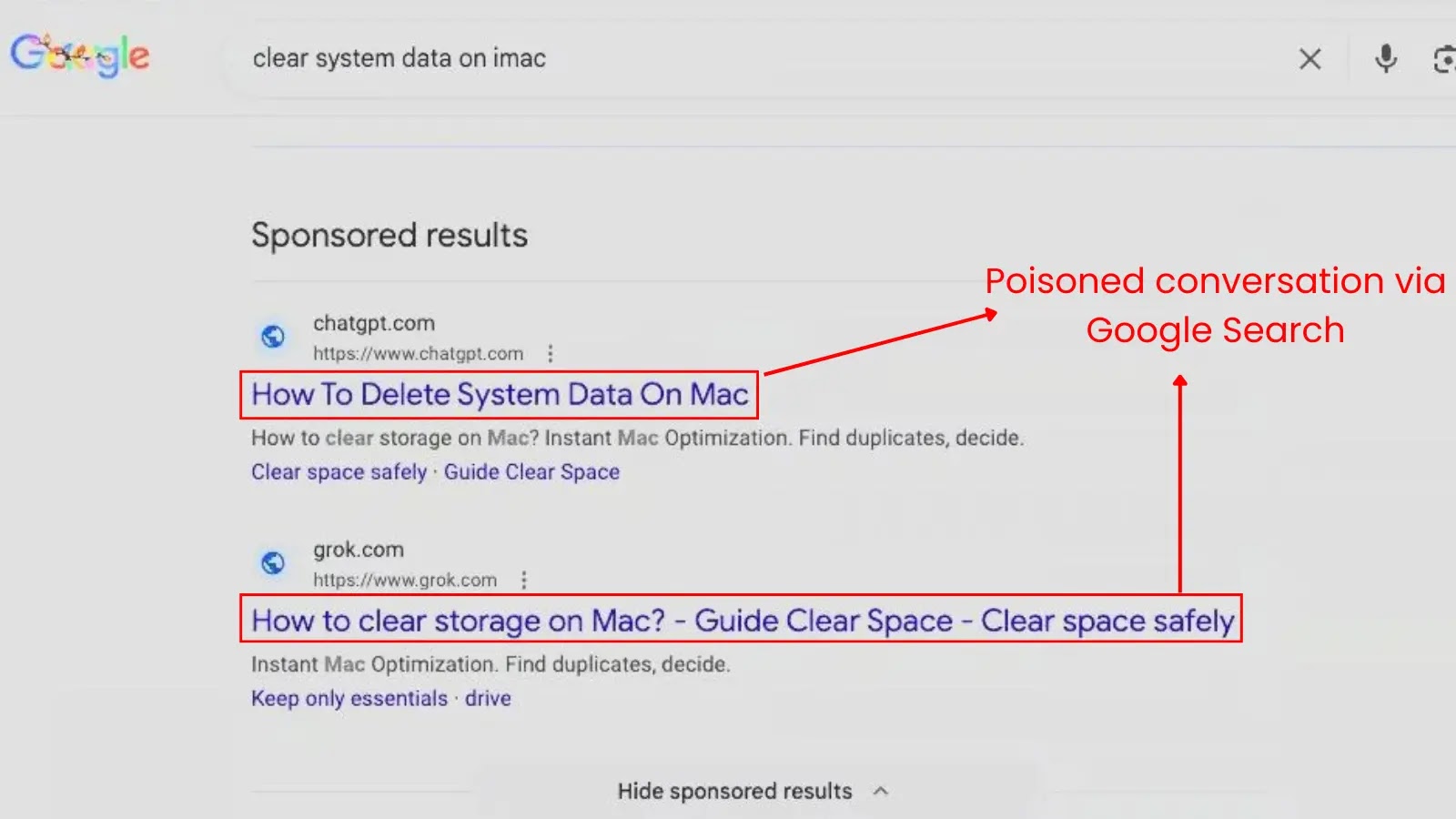

Οι φορείς απειλών χρησιμοποιούν τα αποτελέσματα αναζήτησης Google που χορηγούνται για να ανακατευθύνουν τους χρήστες που αναζητούν κοινές συμβουλές αντιμετώπισης προβλημάτων στο macOS, όπως “πώς να εκκαθαρίσετε τον χώρο αποθήκευσης στο Mac”, σε ψεύτικους συνδέσμους κοινόχρηστης συνομιλίας ChatGPT και DeepSeek.

Αυτές οι κοινόχρηστες συνομιλίες φαίνεται να παρέχουν χρήσιμες οδηγίες συστήματος, αλλά στην πραγματικότητα περιέχουν κρυφές κακόβουλες εντολές που έχουν σχεδιαστεί για να θέσουν σε κίνδυνο το σύστημα προορισμού.

Η επίθεση ξεκινά όταν οι χρήστες αντιμετωπίζουν μια φαινομενικά νόμιμη κοινή συνομιλία που παρέχει οδηγίες βήμα προς βήμα για την εκκαθάριση χώρου αποθήκευσης στο Mac τους.

Ωστόσο, σε αυτές τις οδηγίες ενσωματώνονται εντολές με κωδικοποίηση base64, οι οποίες, όταν εκτελούνται, πραγματοποιούν λήψη και εκτέλεση ενός εξελιγμένου προγράμματος κακόβουλου λογισμικού πολλαπλών σταδίων.

.webp.jpeg)

Αυτή η τεχνική είναι έξυπνη επειδή παρακάμπτει τους ελέγχους ασφαλείας που χρησιμοποιούν συνήθως αυτές οι πλατφόρμες τεχνητής νοημοσύνης, επιτρέποντας στους εισβολείς να παραδίδουν στοχευμένες, κακόβουλες οδηγίες απευθείας στους χρήστες μέσω επίσημων καναλιών.

Η διαδικασία μόλυνσης ξεκινά με ένα σενάριο bash που προτρέπει τους χρήστες να εισαγάγουν τον κωδικό πρόσβασης του συστήματός τους, μεταμφιεσμένος ως προτροπή επαλήθευσης διαπιστευτηρίων.

Μόλις καταγραφεί, το κακόβουλο λογισμικό χρησιμοποιεί αυτόν τον κωδικό πρόσβασης για να κλιμακώσει τα δικαιώματα και να κατεβάσει το κύριο δυαδικό λογισμικό κακόβουλου λογισμικού από διακομιστές που ελέγχονται από τους εισβολείς.

Αναλυτές ασφαλείας Breakpoint Security αναγνωρισθείς αυτό το δείγμα είναι ο Shamus, ένας γνωστός κλέφτης πληροφοριών και κλέφτης κρυπτονομισμάτων που έχει τεκμηριωθεί ευρέως σε κοινότητες ασφαλείας.

Εξελιγμένη τακτική

Η πολυπλοκότητα του κακόβουλου λογισμικού έγκειται στις πολυεπίπεδες τακτικές αποφυγής κωδικοποίησης και ανίχνευσης.

.webp.jpeg)

Χρησιμοποιεί αριθμητική και κωδικοποίηση XOR σε συνδυασμό με έναν προσαρμοσμένο αποκωδικοποιητή 6-bit για να κρύψει τον κακόβουλο κώδικα του από τα εργαλεία ανάλυσης.

Αυτή η σύγχυση καθιστά εξαιρετικά δύσκολο για τους ερευνητές ασφαλείας να αναγνωρίσουν την πραγματική του λειτουργικότητα μόνο μέσω στατικής ανάλυσης.

Μόλις εγκατασταθεί, το κακόβουλο λογισμικό δημιουργεί μόνιμη πρόσβαση στο σύστημα δημιουργώντας ένα LaunchDaemon που εκτελείται αυτόματα κατά την εκκίνηση.

Αυτό διασφαλίζει ότι το κακόβουλο λογισμικό διατηρεί την πρόσβαση ακόμη και μετά την επανεκκίνηση του υπολογιστή από τον χρήστη. Η βασική λειτουργία στοχεύει ευαίσθητα δεδομένα σε πολλές κατηγορίες, συμπεριλαμβανομένων των cookie προγράμματος περιήγησης και των κωδικών πρόσβασης από το Chrome, τον Firefox και 12 άλλα προγράμματα περιήγησης που βασίζονται στο Chromium.

.webp.jpeg)

Η απειλή επεκτείνεται και στα πορτοφόλια κρυπτονομισμάτων, με το κακόβουλο λογισμικό να στοχεύει συγκεκριμένα 15 διαφορετικές εφαρμογές πορτοφολιών επιτραπέζιων υπολογιστών και υλικού, συμπεριλαμβανομένων των Ledger Live, Trezor Suite, Exodus, Coinomi, Electrum και Bitcoin Core.

Επιπλέον, το κακόβουλο λογισμικό κλέβει ολόκληρη τη βάση δεδομένων του macOS Keychain, τα δεδομένα περιόδου λειτουργίας Telegram, τα προφίλ VPN και τα αρχεία από την επιφάνεια εργασίας και τους φακέλους Documents.

Μετά τη συλλογή, όλα τα κλεμμένα δεδομένα συμπιέζονται και μεταδίδονται στους διακομιστές εντολών και ελέγχου του εισβολέα χρησιμοποιώντας κρυπτογραφημένες επικοινωνίες.

Αυτή η καμπάνια αντιπροσωπεύει μια εξελιγμένη εξέλιξη στη διανομή κακόβουλου λογισμικού, καταδεικνύοντας πώς οι φορείς απειλών συνεχίζουν να βρίσκουν νέους τρόπους για να παρακάμπτουν τα μέτρα ασφαλείας και να παραβιάζουν τα συστήματα χρηστών.