Οι εισβολείς χρησιμοποιούν το εργαλείο ανοιχτού κώδικα red-team RedTiger για να δημιουργήσουν έναν infostealer που συλλέγει δεδομένα λογαριασμού Discord και πληροφορίες πληρωμής.

Το κακόβουλο λογισμικό μπορεί επίσης να κλέψει διαπιστευτήρια που είναι αποθηκευμένα στο πρόγραμμα περιήγησης, δεδομένα πορτοφολιού κρυπτονομισμάτων και λογαριασμούς παιχνιδιών.

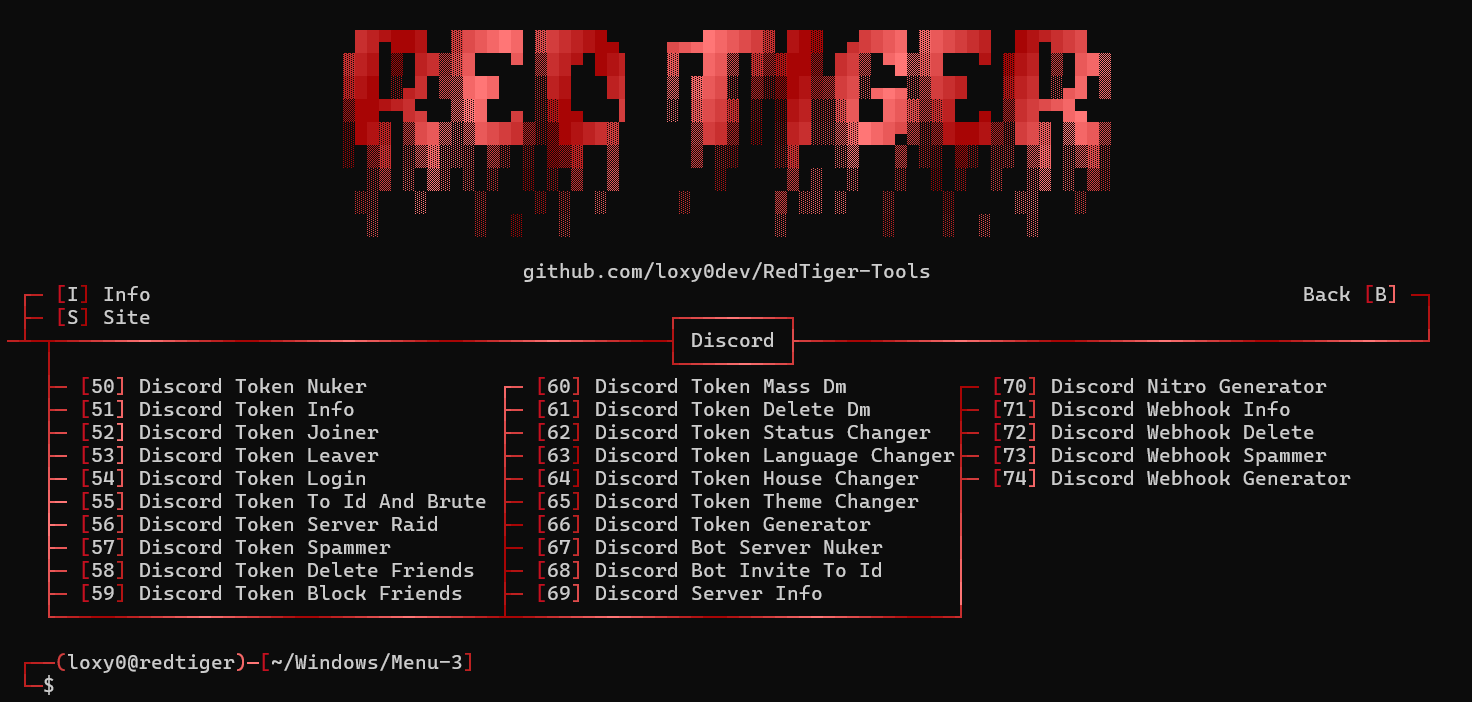

Το RedTiger είναι μια σουίτα δοκιμών διείσδυσης βασισμένη στην Python για Windows και Linux που ομαδοποιεί επιλογές για σάρωση δικτύων και σπάσιμο κωδικών πρόσβασης, βοηθητικά προγράμματα που σχετίζονται με το OSINT, εργαλεία που εστιά στο Discord και ένα πρόγραμμα δημιουργίας κακόβουλου λογισμικού.

Πηγή: GitHub

Το στοιχείο info-stealer του RedTiger προσφέρει τις τυπικές δυνατότητες απόσπασης πληροφοριών συστήματος, cookie και κωδικών πρόσβασης προγράμματος περιήγησης, αρχεία πορτοφολιού κρυπτογράφησης, αρχεία παιχνιδιών και δεδομένα Roblox και Discord. Μπορεί επίσης να καταγράψει στιγμιότυπα από κάμερα web και στιγμιότυπα οθόνης της οθόνης του θύματος.

Αν και το έργο χαρακτηρίζει τις επικίνδυνες λειτουργίες του ως “μόνο νόμιμη χρήση” στο GitHubη δωρεάν και άνευ όρων διανομή του και η έλλειψη οποιωνδήποτε διασφαλίσεων επιτρέπουν την εύκολη κατάχρηση.

Πηγή: GitHub

Σύμφωνα με μια αναφορά από το Netskopeοι φορείς απειλών κάνουν τώρα κατάχρηση του στοιχείου info-stealer του RedTiger, κυρίως για τη στόχευση κατόχων λογαριασμών French Discord.

Οι εισβολείς συνέταξαν τον κώδικα του RedTiger χρησιμοποιώντας το PyInstaller για να σχηματίσουν αυτόνομα δυαδικά αρχεία και έδωσαν σε αυτά τα παιχνίδια ή ονόματα που σχετίζονται με το Discord.

Μόλις εγκατασταθεί το info-stealer στον υπολογιστή του θύματος, σαρώνει για αρχεία βάσης δεδομένων Discord και προγράμματος περιήγησης. Στη συνέχεια εξάγει απλά και κρυπτογραφημένα διακριτικά μέσω regex, επικυρώνει τα διακριτικά και τραβάει το προφίλ, το email, τον έλεγχο ταυτότητας πολλαπλών παραγόντων και τις πληροφορίες συνδρομής.

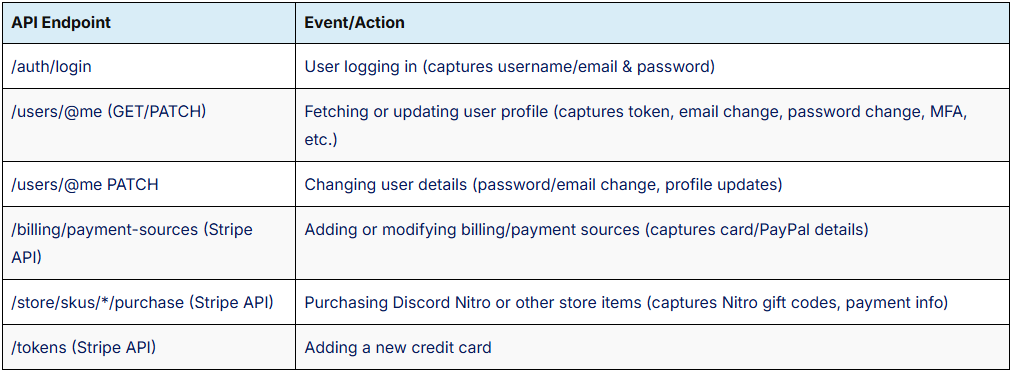

Στη συνέχεια, εισάγει προσαρμοσμένη JavaScript στο index.js του Discord για να υποκλέψει κλήσεις API και να καταγράψει συμβάντα όπως προσπάθειες σύνδεσης, αγορές ή ακόμα και αλλαγές κωδικού πρόσβασης. Εξάγει επίσης πληροφορίες πληρωμής (PayPal, πιστωτικές κάρτες) που είναι αποθηκευμένες στο Discord.

Πηγή: Netskope

Από τα προγράμματα περιήγησης ιστού του θύματος, το RedTiger συλλέγει αποθηκευμένους κωδικούς πρόσβασης, cookie, ιστορικό, πιστωτικές κάρτες και επεκτάσεις προγράμματος περιήγησης. Το κακόβουλο λογισμικό καταγράφει επίσης στιγμιότυπα οθόνης επιφάνειας εργασίας και σαρώνει για αρχεία .TXT, .SQL και .ZIP στο σύστημα αρχείων.

Μετά τη συλλογή των δεδομένων, το κακόβουλο λογισμικό αρχειοθετεί τα αρχεία και τα ανεβάζει στο GoFile, μια υπηρεσία αποθήκευσης cloud που επιτρέπει ανώνυμες μεταφορτώσεις. Στη συνέχεια, ο σύνδεσμος λήψης αποστέλλεται στον εισβολέα μέσω ενός webhook του Discord, μαζί με τα μεταδεδομένα του θύματος.

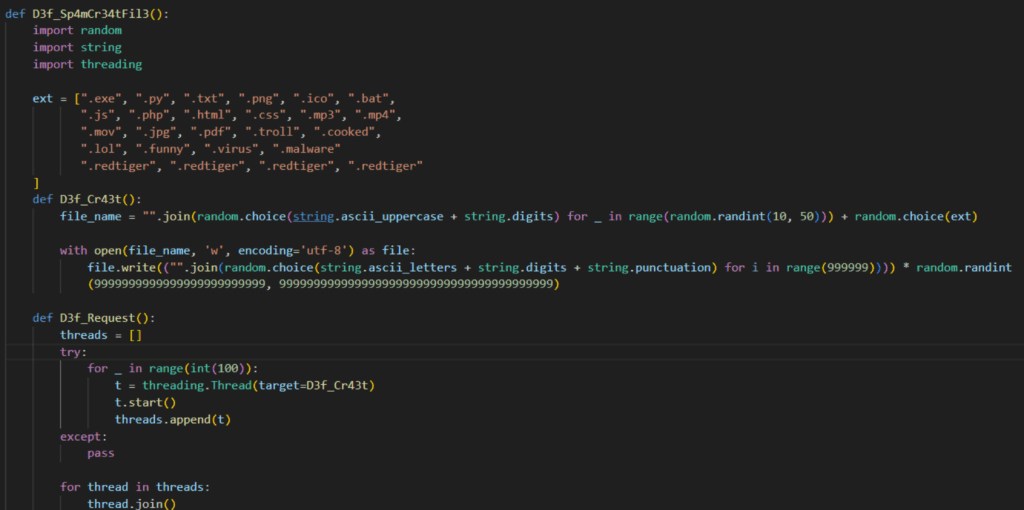

Όσον αφορά την αποφυγή, το RedTiger είναι καλά εξοπλισμένο, διαθέτει μηχανισμούς anti-sandbox και τερματίζει όταν εντοπίζονται προγράμματα εντοπισμού σφαλμάτων. Το κακόβουλο λογισμικό δημιουργεί επίσης 400 διαδικασίες και δημιουργεί 100 τυχαία αρχεία για υπερφόρτωση της εγκληματολογικής ανάλυσης.

Πηγή: Netskope

Αν και η Netskope δεν έχει μοιραστεί ρητά διανύσματα διανομής για τα οπλισμένα δυαδικά αρχεία RedTiger, ορισμένες κοινές μέθοδοι περιλαμβάνουν κανάλια Discord, ιστότοπους λήψης κακόβουλου λογισμικού, αναρτήσεις φόρουμ, κακόβουλη διαφήμιση και βίντεο YouTube.

Οι χρήστες θα πρέπει να αποφεύγουν τη λήψη εκτελέσιμων αρχείων ή εργαλείων παιχνιδιών όπως mods, “trainers” ή “booster” από μη επαληθευμένες πηγές.

Εάν υποψιάζεστε συμβιβασμό, ανακαλέστε τα διακριτικά Discord, αλλάξτε κωδικούς πρόσβασης και εγκαταστήστε ξανά το πρόγραμμα-πελάτη του Discord για επιτραπέζιους υπολογιστές από τον επίσημο ιστότοπο. Επίσης, διαγράψτε τα αποθηκευμένα δεδομένα από προγράμματα περιήγησης και ενεργοποιήστε το MFA παντού.

VIA: bleepingcomputer.com