Οι χάκερ εκμεταλλεύονται στιγμιότυπα του VMware ESXi στην άγρια φύση με μια εργαλειοθήκη zero-day exploit που αλυσοδένει πολλαπλά τρωτά σημεία για διαφυγές VM. Η εταιρεία κυβερνοασφάλειας Huntress διέκοψε μια τέτοια επίθεση, αποδίδοντας αρχική πρόσβαση σε ένα παραβιασμένο VPN του SonicWall.

Οι φορείς απειλών απέκτησαν έδαφος μέσω του SonicWall VPN και στη συνέχεια χρησιμοποίησαν έναν παραβιασμένο λογαριασμό διαχειριστή τομέα για πλευρική μετακίνηση σε εφεδρικούς ελεγκτές και κύριους ελεγκτές τομέα.

Στο κύριο DC, ανέπτυξαν εργαλεία αναγνώρισης όπως το Advanced Port Scanner και το ShareFinder, βαθμολόγησαν δεδομένα με WinRAR και τροποποίησαν τους κανόνες του τείχους προστασίας των Windows για να αποκλείσουν την εξωτερική εξερχόμενη κίνηση, επιτρέποντας παράλληλα την εσωτερική πλευρική κίνηση.

Περίπου 20 λεπτά μετά την ανάπτυξη του κιτ εργαλείων, εκτέλεσαν το ESXi exploit, το οποίο ο Huntress σταμάτησε πριν από την ανάπτυξη ransomware.

VMware ESXi Instances Exploit Toolkit

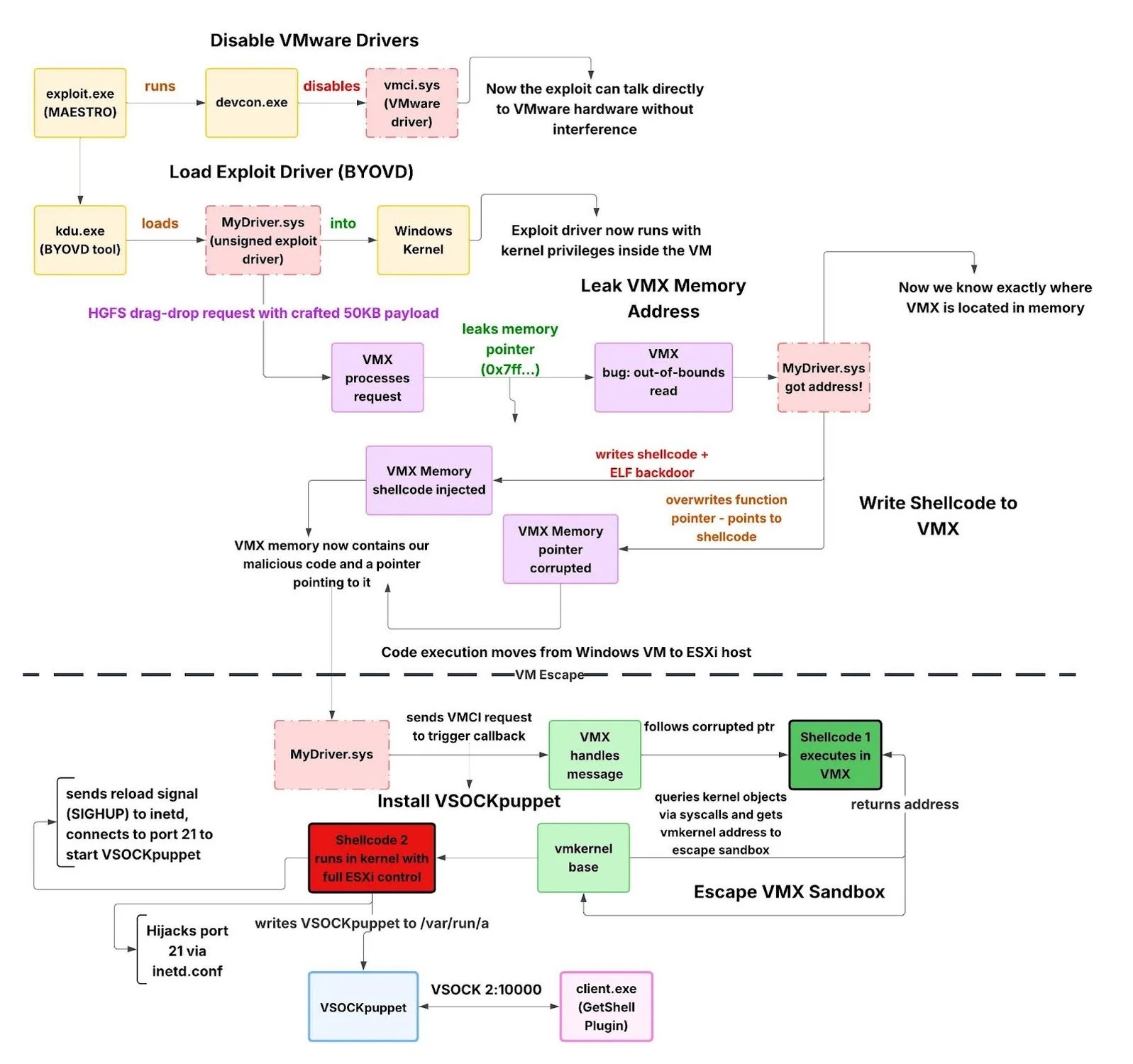

Η εργαλειοθήκη, που ονομάστηκε MAESTRO από την Huntress, ενορχηστρώνει την απενεργοποίηση των προγραμμάτων οδήγησης VMware VMCI με το devcon.exe, τη φόρτωση ενός μη υπογεγραμμένου προγράμματος οδήγησης μέσω του KDU για να παρακάμψει το Driver Signature Enforcement και την εκτέλεση της διαφυγής πυρήνα.

Το MyDriver.sys ρωτά την έκδοση ESXi μέσω του VMware Guest SDK, επιλέγει μετατοπίσεις από έναν πίνακα που υποστηρίζει 155 εκδόσεις στο ESXi 5.1 έως 8.0, διαρρέει τη βάση VMX μέσω HGFS (CVE-2025-22226), καταστρέφει τη μνήμη μέσω του VMware-2-2225 shellcode για διαφυγή sandbox (CVE-2025-22225).

| Αναγνωριστικό CVE | Βαθμολογία CVSS | Περιγραφή |

|---|---|---|

| CVE-2025-22226 | 7.1 | Η ανάγνωση εκτός ορίων στη μνήμη VMX με διαρροή HGFS |

| CVE-2025-22224 | 9.3 | Αυθαίρετη εγγραφή που διαφεύγει από το sandbox VMX στον πυρήνα |

| CVE-2025-22225 | 8.2 | Αυθαίρετη εγγραφή που διαφεύγει από το sandbox VMX στον πυρήνα |

Τα στάδια του Shellcode αναπτύσσουν το VSOCKpuppet, ένα backdoor που κλέβει το ESXi’s inetd στη θύρα 21 για εκτέλεση root, χρησιμοποιώντας το VSOCK για κρυφή επικοινωνία επισκέπτη-κεντρικού υπολογιστή αόρατη στα εργαλεία δικτύου.

Οι διαδρομές PDB αποκαλύπτουν την ανάπτυξη σε απλοποιημένα κινεζικά περιβάλλοντα, όπως το “全版本逃逸–交付” (Παράδοση διαφυγής όλων των εκδόσεων), με ημερομηνία Φεβρουάριο του 2024, περισσότερο από ένα χρόνο πριν από την αποκάλυψη VMSA-2025-0004 της Broadcom στις 4 Μαρτίου 2025.

Ένα PDB του client.exe από τον Νοέμβριο του 2023 προτείνει αρθρωτά εργαλεία, με παραποιημένα προγράμματα οδήγησης VMware που αναφέρονται στο “XLab”. Η Huntress έχει υψηλή εμπιστοσύνη σε Κινεζική καταγωγή λόγω πόρων και μηδενικής πρόσβασης.

Η απομόνωση VM αποτυγχάνει έναντι ελαττωμάτων του hypervisor. επιδιορθώστε το ESXi επειγόντως, καθώς οι εκδόσεις στο τέλος του κύκλου ζωής δεν έχουν διορθώσεις. Παρακολουθήστε τους κεντρικούς υπολογιστές ESXi με “lsof -a” για διαδικασίες VSOCK, παρακολουθήστε τους φορτωτές BYOD όπως το KDU και ασφαλή VPN. Τροποποιήσεις τείχους προστασίας και ανυπόγραφα προγράμματα οδήγησης σηματοδοτούν συμβιβασμό. Οι κερκόπορτες VSOCK αποφεύγουν τα IDS.

Αυτό το περιστατικό υπογραμμίζει τις επίμονες απειλές του hypervisor, με τους εισβολείς να δίνουν προτεραιότητα στο stealth μέσω της αποκατάστασης προγραμμάτων οδήγησης και της εκκαθάρισης ρυθμίσεων μετά την εκμετάλλευση. Οι οργανισμοί πρέπει να σκληρύνουν επιθετικά την εικονικοποίηση εν μέσω αυξανόμενων ransomware που στοχεύουν το ESXi.