Οι εγκληματίες του κυβερνοχώρου οπλίζουν ολοένα και περισσότερο τη νόμιμη υποδομή της Microsoft για να παρακάμψουν τα φίλτρα ασφαλείας και να εξαπατήσουν τους χρήστες ώστε να υποκύψουν σε απάτες τηλεφωνικής παράδοσης επιθέσεων (TOAD).

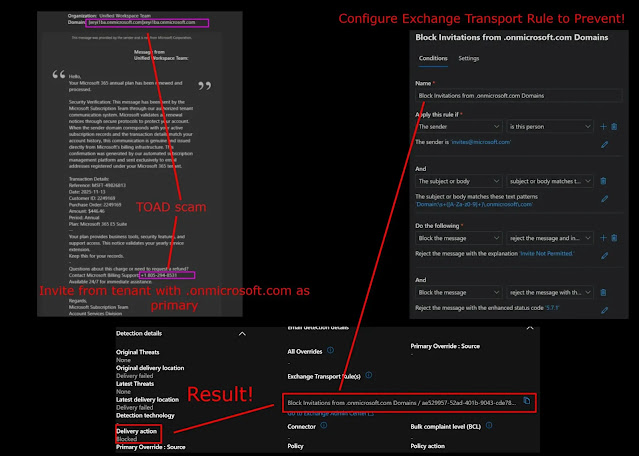

Με κατάχρηση της προεπιλογής .onmicrosoft.com Όταν οι τομείς εκχωρούνται σε ενοικιαστές Azure, οι εισβολείς στέλνουν κακόβουλες προσκλήσεις που φαίνεται να προέρχονται από αξιόπιστες διευθύνσεις της Microsoft.

Το διάνυσμα επίθεσης είναι απατηλά απλό αλλά εξαιρετικά αποτελεσματικό. Ένας εισβολέας δημιουργεί έναν ελεγχόμενο μισθωτή και στέλνει προσκλήσεις της Microsoft σε πιθανά θύματα.

Ο Jay Kerai παρατήρησε ότι οι παράγοντες απειλών, αντί να βασίζονται σε ένα κακόβουλο δεσμό, γεμίζουν το πεδίο «Μήνυμα» της πρόσκλησης με κοινωνικά-μηχανικά θέλγητρα. Αυτά τα μηνύματα συνήθως παροτρύνουν τον παραλήπτη να καλέσει έναν ψευδή αριθμό υποστήριξης για να επιλύσει ένα πρόβλημα χρέωσης ή να επιβεβαιώσει μια συνδρομή.

Επειδή αυτές οι προσκλήσεις δρομολογούνται μέσω της νόμιμης υποδομής της Microsoft, διαθέτουν υψηλή φήμη τομέα. Αυτό τους επιτρέπει να παρακάμπτουν πολλές τυπικές πύλες email που θα επισήμαναν αμέσως ένα παρόμοιο μήνυμα που προέρχεται από έναν άγνωστο διακομιστή.

Ενώ το Microsoft Defender για το Office 365 (MDO) συχνά επισημαίνει αυτές τις προσπάθειες ως phishing υψηλής εμπιστοσύνης, το να βασίζεσαι αποκλειστικά στον αυτοματοποιημένο εντοπισμό είναι επικίνδυνο. Επιπλέον, οι ομάδες ασφαλείας που προσπαθούν να μετριάσουν αυτό διαμορφώνοντας το Entra External Identity για να περιορίσουν την πρόσβαση B2B θα βρουν το μέτρο αναποτελεσματικό έναντι αυτής της συγκεκριμένης τεχνικής.

Η επίθεση δεν απαιτεί από το θύμα να αποδεχτεί την πρόσκληση ή να πιστοποιήσει την ταυτότητα. το κακόβουλο ωφέλιμο φορτίο παραδίδεται ορατά στο σώμα της ίδιας της ειδοποίησης μέσω email. Μόλις το email φτάσει στα εισερχόμενα, η ζημιά έχει γίνει.

Για την εξουδετέρωση αυτής της απειλής, συνιστάται στους διαχειριστές ασφαλείας να διαμορφώσουν έναν συγκεκριμένο κανόνα μεταφοράς Exchange. Ωστόσο, ο απλός αποκλεισμός του τομέα δεν είναι εφικτός, καθώς θα διαταράξει τη νόμιμη διοικητική κίνηση.

Αντίθετα, οι διαχειριστές πρέπει να χρησιμοποιούν Regular Expressions (Regex) για να στοχεύσουν το συγκεκριμένο μοτίβο που χρησιμοποιείται σε αυτές τις επιθέσεις χωρίς να αποκλείουν τους διαχειριστές σε μια ηλεκτρονική διεύθυνση δρομολόγησης ηλεκτρονικού ταχυδρομείου της Microsoft (MOERA).

Οι ερευνητές ασφαλείας συνιστούν την εφαρμογή του παρακάτω Regex για να επιθεωρήσετε το σώμα του μηνύματος:

textDomain:\s+([A-Za-z0-9]+)\.onmicrosoft\.com

Η εφαρμογή αυτού του κανόνα απαιτεί προσοχή. Ορισμένοι νόμιμοι εργολάβοι ή μικροί πωλητές που διαχειρίζονται τους δικούς τους μισθωτές ενδέχεται να μην έχουν διαμορφώσει έναν προσαρμοσμένο κύριο τομέα, βασιζόμενοι αντ’ αυτού στην προεπιλογή .onmicrosoft.com διεύθυνση.

Οι ομάδες ασφαλείας θα πρέπει να ελέγχουν την κυκλοφορία τους πριν από την επιβολή. Εάν εντοπιστούν νόμιμοι συνεργάτες χρησιμοποιώντας τον προεπιλεγμένο τομέα, οι οργανισμοί θα πρέπει να βάλουν στη λίστα επιτρεπόμενων αυτών των συγκεκριμένων αποστολέων ή να ζητήσουν από τους ανάδοχους να ενημερώσουν τον κύριο τομέα τους σε έναν προσαρμοσμένο τομέα για να διασφαλίσουν την αδιάλειπτη επικοινωνία.