Οι ψηφιακές κορνίζες που βασίζονται στο Android της Uhale διαθέτουν πολλαπλά κρίσιμα τρωτά σημεία ασφαλείας και ορισμένα από αυτά κάνουν λήψη και εκτέλεση κακόβουλου λογισμικού κατά την εκκίνηση.

Η εταιρεία ασφάλειας κινητών Quokka διεξήγαγε μια εις βάθος αξιολόγηση ασφαλείας στην εφαρμογή Uhale και βρήκε συμπεριφορά που υποδηλώνει σύνδεση με τις οικογένειες κακόβουλου λογισμικού Mezmess και Voi1d.

Οι ερευνητές ανέφεραν τα ζητήματα στη ZEASN (τώρα «Whale TV»), την κινεζική εταιρεία πίσω από την πλατφόρμα Uhale που χρησιμοποιείται στις ψηφιακές κορνίζες πολλών διαφορετικών εμπορικών σημάτων, αλλά δεν έλαβαν απάντηση σε πολλαπλές ειδοποιήσεις από τον Μάιο.

Αυτόματη παράδοση κακόβουλου λογισμικού

Ξεκινώντας με τα πιο ανησυχητικά ευρήματα, πολλές από τις αναλυμένες κορνίζες Uhale κατεβάζουν κακόβουλα ωφέλιμα φορτία από διακομιστές που εδρεύουν στην Κίνα κατά την εκκίνηση.

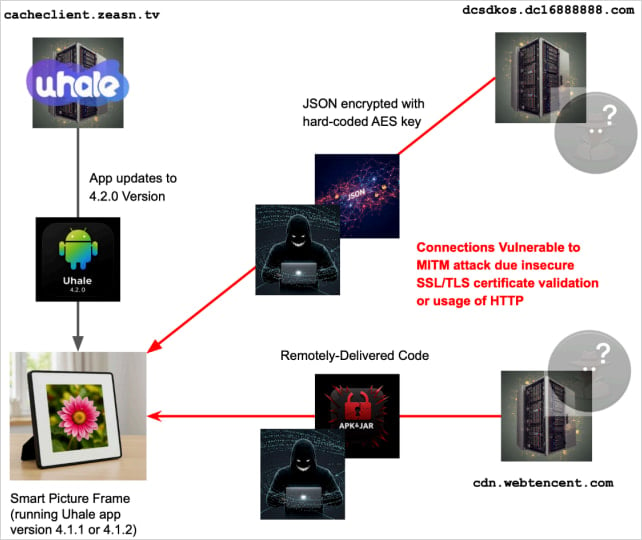

“Κατά την εκκίνηση, πολλά πλαίσια που διερευνώνται ελέγχουν και ενημερώνουν την εφαρμογή Uhale έκδοση 4.2.0”, Quokka λένε οι ερευνητές στην έκθεση.

Στη συνέχεια, η συσκευή εγκαθιστά αυτήν τη νέα έκδοση και κάνει επανεκκίνηση. Μετά την επανεκκίνηση, η ενημερωμένη εφαρμογή Uhale ξεκινά τη λήψη και την εκτέλεση κακόβουλου λογισμικού.

Το ληφθέν αρχείο JAR/DEX που αποθηκεύεται στον κατάλογο αρχείων της εφαρμογής Uhale φορτώνεται και εκτελείται σε κάθε επόμενη εκκίνηση.

Οι συσκευές που εξέτασε η Quokka είχαν απενεργοποιημένη τη λειτουργική μονάδα ασφαλείας SELinux, είχαν ριζώσει από προεπιλογή και πολλά στοιχεία του συστήματος είχαν υπογραφεί με κλειδιά δοκιμής AOSP.

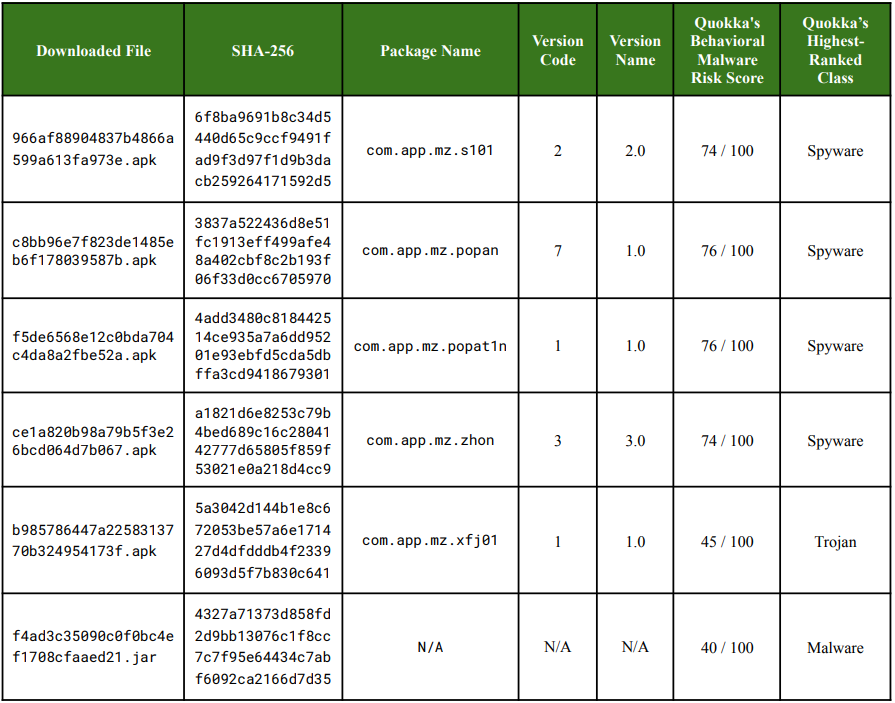

Πηγή: Quokka

Οι ερευνητές βρήκαν στοιχεία που συνδέουν τα ληφθέντα ωφέλιμα φορτία με τις οικογένειες κακόβουλου λογισμικού Botnet Vo1d και Mzmess, με βάση τα προθέματα πακέτων, τα ονόματα συμβολοσειρών, τα τελικά σημεία, τη ροή εργασίας παράδοσης και τοποθεσίες τεχνουργημάτων.

Ωστόσο, δεν είναι σαφές πώς μολύνθηκαν οι συσκευές.

Πηγή: Quokka

Πολλαπλά κενά ασφαλείας

Εκτός από την παράδοση κακόβουλου λογισμικού, η οποία δεν συνέβη σε όλες τις κορνίζες με την επωνυμία Uhale, οι ερευνητές ανακάλυψαν επίσης περισσότερες από δώδεκα ευπάθειες.

Μεταξύ των 17 ζητημάτων ασφαλείας που αποκαλύπτει η Quokka στην αναφορά, 11 από τα οποία έχουν εκχωρηθεί CVE-ID, είναι τα πιο σημαντικά παρακάτω:

- CVE-2025-58392 / CVE-2025-58397 – Μια ανασφαλής υλοποίηση TrustManager επιτρέπει την έγχυση πλαστών κρυπτογραφημένων αποκρίσεων από τον άνθρωπο στη μέση, οδηγώντας σε απομακρυσμένη εκτέλεση κώδικα ως root στις επηρεαζόμενες συσκευές.

- CVE-2025-58388 – Η διαδικασία ενημέρωσης της εφαρμογής μεταβιβάζει μη απολυμανμένα ονόματα αρχείων απευθείας σε εντολές φλοιού, επιτρέποντας την εισαγωγή εντολών και την απομακρυσμένη εγκατάσταση αυθαίρετων APK.

- CVE-2025-58394 – Όλα τα δοκιμασμένα πλαίσια αποστέλλονται με απενεργοποιημένο το SELinux, έχουν root από προεπιλογή και χρησιμοποιούν δημόσια κλειδιά δοκιμής AOSP, επομένως ουσιαστικά παραβιάζονται πλήρως από το κουτί.

- CVE-2025-58396 – Η προεγκατεστημένη εφαρμογή εκθέτει έναν διακομιστή αρχείων στη θύρα TCP 17802 που δέχεται μεταφορτώσεις χωρίς έλεγχο ταυτότητας, επιτρέποντας σε κάθε κεντρικό υπολογιστή του τοπικού δικτύου να γράψει ή να διαγράψει αυθαίρετα αρχεία.

- CVE-2025-58390 – Τα WebViews της εφαρμογής αγνοούν τα σφάλματα SSL/TLS και επιτρέπουν μεικτό περιεχόμενο, επιτρέποντας στους εισβολείς να εισάγουν ή να υποκλέψουν δεδομένα που εμφανίζονται στη συσκευή, επιτρέποντας phishing ή πλαστογράφηση περιεχομένου.

- Κλειδί AES με σκληρό κώδικα (DE252F9AC7624D723212E7E70972134D) που χρησιμοποιείται για την αποκρυπτογράφηση αποκρίσεων sdkbin.

- Πολλά μοντέλα περιλαμβάνουν Το Adups ενημερώνει τα στοιχεία και τις παλιές βιβλιοθήκεςενώ η εφαρμογή χρησιμοποιεί επίσης αδύναμα μοτίβα κρυπτογράφησης και σκληρά κωδικοποιημένα κλειδιάδημιουργώντας κινδύνους στην εφοδιαστική αλυσίδα.

Δεδομένου ότι τα περισσότερα από αυτά τα προϊόντα διατίθενται στο εμπόριο και πωλούνται με διάφορες επωνυμίες χωρίς να αναφέρεται η πλατφόρμα που χρησιμοποιούν, είναι δύσκολο να εκτιμηθεί ο ακριβής αριθμός των χρηστών που ενδέχεται να επηρεαστούν.

Η εφαρμογή Uhale έχει περισσότερα από 500.000 λήψεις στο Google Play και 11.000 κριτικές χρηστών στο App Store. Οι κορνίζες φωτογραφιών με την επωνυμία Uhale στο Amazon έχουν σχεδόν χίλιες κριτικές χρηστών.

Η BleepingComputer επικοινώνησε ανεξάρτητα με το ZEASN με αίτημα για σχολιασμό, αλλά δεν έχουμε λάβει απάντηση μέχρι την ώρα της δημοσίευσης.

Συνιστάται στους καταναλωτές να αγοράζουν μόνο ηλεκτρονικές συσκευές από αξιόπιστες μάρκες που χρησιμοποιούν επίσημες εικόνες Android χωρίς τροποποιήσεις υλικολογισμικού, υπηρεσίες Google Play και ενσωματωμένες προστασίες κακόβουλου λογισμικού.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com