Οι κακόβουλες εφαρμογές μετατροπέων αρχείων που διανέμονται μέσω παραπλανητικών διαφημίσεων μολύνουν χιλιάδες συστήματα με μόνιμους trojans απομακρυσμένης πρόσβασης (RAT).

Αυτά τα φαινομενικά νόμιμα εργαλεία παραγωγικότητας εκτελούν τις διαφημιζόμενες λειτουργίες τους ενώ εγκαθιστούν κρυφά κερκόπορτες που παρέχουν στους εισβολείς συνεχή πρόσβαση στους υπολογιστές των θυμάτων.

Η Nextron Systems διαπίστωσε ότι η αλυσίδα μόλυνσης συνήθως ξεκινά με κακόβουλες διαφημίσεις της Google που τοποθετούνται σε νόμιμους ιστότοπους, συμπεριλαμβανομένων σελίδων λήψης βιντεοπαιχνιδιών, ιστοτόπων περιεχομένου για ενηλίκους και ιστοτόπων εργαλείων παραγωγικότητας.

Όταν οι χρήστες αναζητούν εργαλεία μετατροπής αρχείων όπως “Μετατροπέας Word σε PDF” ή μετατροπείς εικόνας, αυτές οι διαφημίσεις εμφανίζονται στην κορυφή των αποτελεσμάτων αναζήτησης, κάνοντάς τις να φαίνονται αξιόπιστες. Κάνοντας κλικ στη διαφήμιση, τα θύματα ανακατευθύνονται μέσω πολλών τομέων προτού προσγειωθούν σε ιστότοπους ψεύτικων μετατροπέων που παρέχουν λογισμικό trojanized.

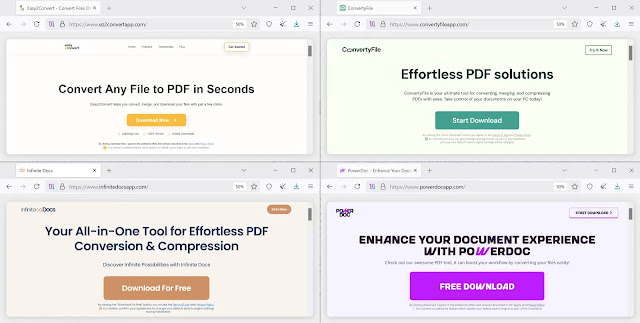

Οι κακόβουλοι ιστότοποι παράδοσης ωφέλιμου φορτίου έχουν κοινά χαρακτηριστικά που τους καθιστούν αναγνωρίσιμους μόλις εντοπιστούν. Τομείς όπως ez2convertapp[.]com, convertyfileapp[.]com, powerdocapp[.]com και pdfskillsapp[.]com όλα παρουσιάζουν εμφανή κουμπιά λήψης και παρόμοιες δομές σελίδων, συμπεριλαμβανομένων συχνών ερωτήσεων, περιγραφών λειτουργιών και πολιτικών απορρήτου.

Πολλοί από αυτούς τους τομείς δεν φιλοξενούν απευθείας αρχεία dropper, αλλά ανακατευθύνουν τους χρήστες σε πρόσθετους τομείς που παρέχουν τις πραγματικές κακόβουλες λήψεις.

Η υπογραφή κώδικα δημιουργεί ψευδή νομιμότητα

Για να αποφύγουν τον εντοπισμό και να φανούν αξιόπιστοι, οι εισβολείς υπογράφουν το κακόβουλο λογισμικό τους με πιστοποιητικά υπογραφής κώδικα από εκδότες όπως οι BLUE TAKIN LTD, TAU CENTAURI LTD και SPARROW TIDE LTD.

Ενώ πολλά πιστοποιητικά έχουν ανακληθεί μετά την ανακάλυψη, νέες καμπάνιες εμφανίζονται συνεχώς με νέα, έγκυρα πιστοποιητικά που παρακάμπτουν τους βασικούς ελέγχους ασφαλείας. Αυτό επιτρέπει στο κακόβουλο λογισμικό να εμφανίζεται ως νόμιμο λογισμικό τόσο στους τελικούς χρήστες όσο και στα εργαλεία ασφαλείας που εκτελούν επαλήθευση υπογραφής.

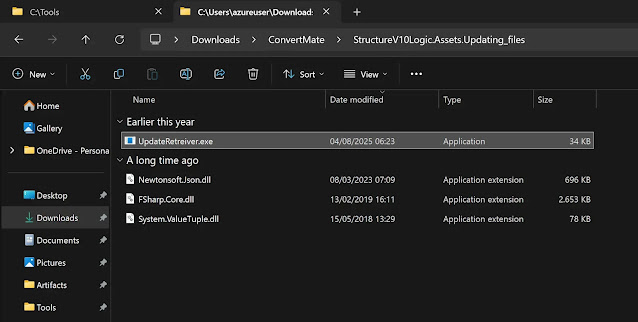

Μετά τη λήψη, οι εφαρμογές μετατροπέα γραμμένες σε C# ρίχνουν πρόσθετα ωφέλιμα φορτία στον κατάλογο %LocalAppData% και δημιουργούν προγραμματισμένες εργασίες που εκτελούν δυαδικά αρχεία “ενημέρωσης” κάθε 24 ώρες.

Σύμφωνα με την Nextron Systems ανάλυσηοι προγραμματισμένες εργασίες ξεκινούν συνήθως μία ημέρα μετά την αρχική μόλυνση και αυτή η μετατόπιση “+1 ημέρα” χρησιμεύει ως χρήσιμος ιατροδικαστικός δείκτης για τον εντοπισμό της αρχικής χρονικής σήμανσης πρόσβασης. Ένα UUID συγκεκριμένου συστήματος που είναι αποθηκευμένο σε ένα αρχείο id.txt προσδιορίζει κάθε θύμα κατά τις επικοινωνίες εντολών και ελέγχου (C2).

Το ωφέλιμο φορτίο τελικού σταδίου λειτουργεί ως μια γενική μηχανή εκτέλεσης που έρχεται σε επαφή με διακομιστές C2 που ελέγχονται από εισβολείς για να ανακτήσει και να εκτελέσει κακόβουλες συγκροτήσεις .NET. Αυτοί οι RAT παρέχουν στους εισβολείς δυνατότητες όπως κλοπή δεδομένων, καταγραφή πληκτρολογίου, καταγραφή οθόνης, πρόσβαση στο σύστημα αρχείων και δυνατότητα λήψης πρόσθετου κακόβουλου λογισμικού.

Το στοιχείο UpdateRetriever.exe πραγματοποιεί έλεγχο ταυτότητας με τον διακομιστή C2, λαμβάνει εκτελέσιμο κώδικα και τον εκτελεί σιωπηλά στο σύστημα του θύματος, ενώ στέλνει αποτελέσματα στους εισβολείς.

Οι οργανισμοί μπορούν να ανιχνεύσουν αυτές τις μολύνσεις παρακολουθώντας το Αναγνωριστικό συμβάντος των Windows 4698 (δημιουργήθηκε προγραμματισμένη εργασία) στα αρχεία καταγραφής Security.evtx, το οποίο απαιτεί ενεργοποίηση του ελέγχου πρόσβασης αντικειμένων.

Οι ύποπτες προγραμματισμένες εργασίες που εκτελούνται από καταλόγους %LocalAppData% χρησιμεύουν ως άριστες αγκυρώσεις ανίχνευσης, ειδικά όταν συνδυάζονται με την παρακολούθηση μητρώου Sysmon Event ID 13 και τα λειτουργικά συμβάντα του Task Scheduler.

Οι πρόσθετες άμυνες περιλαμβάνουν την εφαρμογή πολιτικών ελέγχου εφαρμογών, όπως το AppLocker, για τον αποκλεισμό της εκτέλεσης από εγγράψιμες από το χρήστη τοποθεσίες και τη δημιουργία κανόνων άρνησης για αναγνωρισμένα κακόβουλα πιστοποιητικά υπογραφής κώδικα.