Μια κρίσιμη ευπάθεια zero-day στο Gogs, μια ευρέως χρησιμοποιούμενη αυτο-φιλοξενούμενη υπηρεσία Git, χρησιμοποιείται επί του παρόντος στην άγρια φύση. Καθορισμένο ως CVE-2025-8110, αυτό το ελάττωμα επιτρέπει στους επαληθευμένους χρήστες να εκτελέσουν μια παράκαμψη συμβολικής σύνδεσης, οδηγώντας σε απομακρυσμένη εκτέλεση κώδικα (RCE).

Μέχρι τη στιγμή που γράφεται αυτό το άρθρο, δεν υπάρχει διαθέσιμη ενημέρωση κώδικα και οι ερευνητές εκτιμούν ότι πάνω από το 50% των εμφανίσεων Gogs που εμφανίζονται στο κοινό έχουν ήδη παραβιαστεί.

Η ανακάλυψη ξεκίνησε στις 10 Ιουλίου 2025, κατά τη διάρκεια μιας έρευνας ρουτίνας για μόλυνση από κακόβουλο λογισμικό σε φόρτο εργασίας πελάτη. Οι αναλυτές του Wiz εντόπισαν το σημείο εισόδου σε μια παρουσία Gogs που εκτελούσε μια ασφαλή έκδοση (0.13.2).

Περαιτέρω ανάλυση αποκάλυψε ότι οι παράγοντες απειλών εκμεταλλεύονταν μια παλινδρόμηση στο Gogs API για να παρακάμψουν τις προστασίες που εφαρμόστηκαν για το CVE-2024-55947.

Το βασικό πρόβλημα έγκειται στον τρόπο με τον οποίο το Gogs χειρίζεται τις τροποποιήσεις αρχείων μέσω του API του. Ενώ οι συντηρητές είχαν προηγουμένως επιδιορθώσει ένα ελάττωμα διέλευσης διαδρομής επικυρώνοντας διαδρομές εισόδου, απέτυχαν να λάβουν υπόψη τους συμβολικούς συνδέσμους (σύνδεσμοι συμβόλων). Το Gogs, τηρώντας τα τυπικά πρωτόκολλα Git, επιτρέπει στους χρήστες να δεσμεύουν συμβολικούς συνδέσμους.

Οι εισβολείς το εκμεταλλεύονται αυτό δημιουργώντας ένα αποθετήριο, δεσμεύοντας έναν συμβολικό σύνδεσμο που οδηγεί σε ένα ευαίσθητο αρχείο εκτός του αποθετηρίου (όπως αρχεία διαμόρφωσης συστήματος) και στη συνέχεια χρησιμοποιώντας το PutContents API για την εγγραφή δεδομένων σε αυτόν τον σύνδεσμο.

Το API επικυρώνει το όνομα της διαδρομής αρχείου αλλά δεν επικυρώνει τον προορισμό του συμβολικού συνδέσμου. Αυτό επιτρέπει στον εισβολέα να αντικαταστήσει αρχεία στο κεντρικό σύστημα, όπως π.χ .git/configεισάγοντας κακόβουλες εντολές στο sshCommand παράμετρος για την επίτευξη RCE.

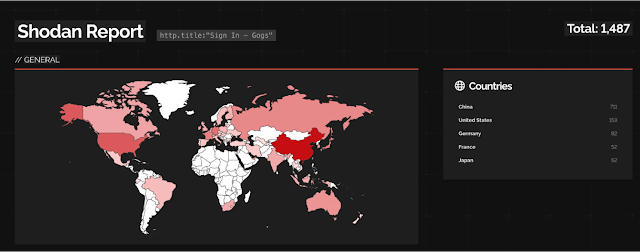

Η εκμετάλλευση απαιτεί έναν λογαριασμό με δικαιώματα δημιουργίας αποθετηρίου. Δεδομένου ότι πολλές περιπτώσεις Gogs από προεπιλογή “Ανοικτή Εγγραφή”, η επιφάνεια επίθεσης είναι τεράστια. Wiz αναγνωρισθείς περίπου 1.400 παρουσίες Gogs που αντιμετωπίζουν δημόσια, με πάνω από 700 επιβεβαιωτικά σημάδια συμβιβασμού.

Οι επιθέσεις φαίνεται να είναι έργο ενός μόνο ηθοποιού ή μιας ομάδας που χρησιμοποιεί μια αυτοματοποιημένη προσέγγιση «smash-and-grab». Όλα τα μολυσμένα στιγμιότυπα παρουσίαζαν αποθετήρια με τυχαία ονόματα 8 χαρακτήρων που δημιουργήθηκαν μέσα σε ένα στενό χρονικό πλαίσιο γύρω στις 10 Ιουλίου.

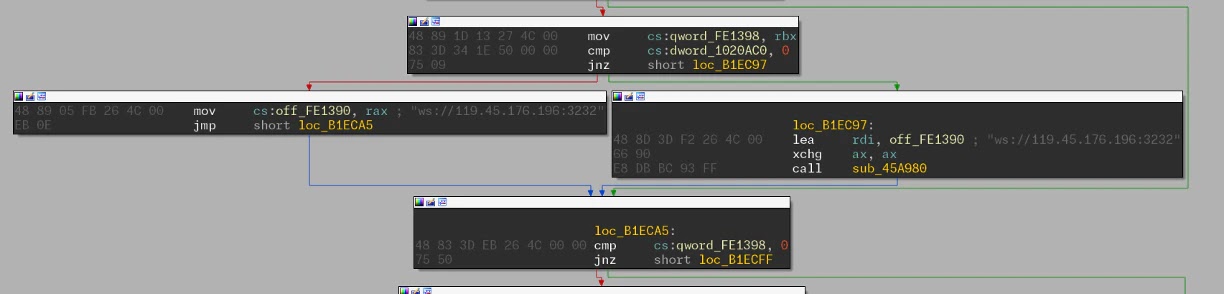

Το ωφέλιμο φορτίο που παρέχεται είναι το Supershell, ένα πλαίσιο Command and Control (C2) ανοιχτού κώδικα γραμμένο στο Go.

Το κακόβουλο λογισμικό ήταν πολύ ασαφές με συσκευασία UPX και το διαλέγω εργαλείο, το οποίο κρυπτογραφεί τις κυριολεκτικές συμβολοσειρές και τυχαιοποιεί ονόματα κλάσεων, περιπλέκοντας την αντίστροφη μηχανική. Το Supershell δημιουργεί ένα αντίστροφο κέλυφος SSH μέσω διαδικτυακών υπηρεσιών, παρέχοντας στον εισβολέα μόνιμη απομακρυσμένη πρόσβαση.

Περίληψη ευπάθειας και IoC

| Χαρακτηριστικό | Καθέκαστα |

|---|---|

| Zero-Day CVE | CVE-2025-8110 (Παράκαμψη συμβολικού συνδέσμου) |

| Σχετικό CVE | CVE-2024-55947 (Πρωτότυπο RCE) |

| Λογισμικό που επηρεάζεται | Gogs (Self-hosted Git Service) |

| Εκδόσεις που επηρεάζονται | v0.13.3 και προγενέστερες |

| Κατάσταση | Χωρίς επιδιόρθωση (Ενεργή εκμετάλλευση) |

| Διεύθυνση IP C2 | 119.45.176[.]196, 106.53.108[.]81, 119.91.42[.]53 |

Παρά την υπεύθυνη αποκάλυψη της Wiz στις 17 Ιουλίου 2025 και την αναγνώριση από τους συντηρητές τον Οκτώβριο, η ευπάθεια παραμένει αδιόρθωση στον κύριο κλάδο.

Οι διαχειριστές που εκτελούν το Gogs καλούνται να υποθέσουν συμβιβασμό εάν η παρουσία τους εκτίθεται στο διαδίκτυο με ανοιχτή εγγραφή.

Τα άμεσα βήματα μετριασμού περιλαμβάνουν την απενεργοποίηση της «Ανοικτή εγγραφή» για την αποτροπή μη εξουσιοδοτημένης δημιουργίας λογαριασμού και τον περιορισμό της πρόσβασης στην υπηρεσία μέσω λιστών επιτρεπόμενων VPN ή IP. Οι ομάδες ασφαλείας θα πρέπει να κάνουν σάρωση για απροσδόκητα αποθετήρια ή ανώμαλη χρήση του PutContents API.